Dès que l’on utilise un ordinateur connecté à Internet, une menace invisible mais bien réelle peut rôder dans l’ombre : le virus informatique. À l’instar des virus biologiques, ces programmes malveillants sont capables de se propager d’un système à un autre, de s’introduire dans les fichiers et d’altérer le fonctionnement d’un appareil. Mais concrètement, qu’est-ce qu’un virus informatique ? Quelle est sa fonction, comment se diffuse-t-il, et en quoi se distingue-t-il des autres types de logiciels malveillants (malwares) ? Plongeons dans l’univers de la cybersécurité pour comprendre la nature exacte de ces entités numériques nuisibles, leurs origines, leur fonctionnement, et comment s’en protéger au quotidien.

Définition et caractéristiques d’un virus informatique

Un virus informatique est un programme malveillant capable de se dupliquer et de contaminer d’autres fichiers ou systèmes informatiques. Sa fonction première est la reproduction : il s’attache à des fichiers légitimes (souvent exécutables) afin d’être lancé en même temps qu’eux. Le terme “virus” n’est pas choisi au hasard : tout comme un virus biologique, il se propage d’un “organisme” à l’autre, parfois discrètement, jusqu’à perturber le fonctionnement général de l’environnement dans lequel il évolue. Contrairement à d’autres types de malwares (comme les vers ou les chevaux de Troie), le virus nécessite généralement une action humaine initiale (comme l’ouverture d’un fichier) pour être activé. Une fois actif, il cherche à se propager à d’autres fichiers, supports ou machines via des mécanismes internes ou externes, parfois de façon exponentielle.

La structure d’un virus informatique

Un virus informatique se compose en général de trois parties distinctes :

- Le mécanisme d’infection : C’est le code qui permet au virus de s’introduire dans un hôte (exécutable, script, macro, etc.) ;

- Le moteur de réplication : Responsable de la propagation du virus vers d’autres fichiers ou périphériques ;

- La charge active (ou « payload ») : C’est l’effet du virus, qui peut aller d’un simple message affiché à la destruction complète de données ou au vol d’informations.

Tous les virus n’incluent pas une charge destructrice : Certains sont programmés uniquement pour se propager, à titre de démonstration ou de test, bien que cette pratique soit aujourd’hui considérée comme illégale dans la plupart des pays.

Les méthodes d’infection courantes d’un virus informatique

Les virus informatiques utilisent des vecteurs d’infection variés pour atteindre leurs cibles. Voici les plus fréquents :

- Les documents contenant des macros : Très utilisés dans les années 90, encore exploités aujourd’hui dans les campagnes de phishing ;

- Les installateurs de logiciels : Surtout ceux obtenus sur des sites non officiels ou via des torrents ;

- Les supports amovibles : Comme les clés USB, qui exécutent automatiquement des fichiers à l’insertion s’ils ne sont pas correctement protégés (ex. : virus autorun.inf) ;

- Les scripts batch ou shell : Sur les systèmes Windows (.bat, .cmd) ou Unix/Linux (.sh), ils peuvent contenir du code viral invisible à première vue ;

- Les archives compressées : Un fichier ZIP ou RAR peut contenir un exécutable piégé, qui n’est détecté qu’après décompression et exécution manuelle.

Comportements typiques d’un virus informatique

Les virus informatiques peuvent être conçus pour exécuter une grande variété d’actions, certaines visibles, d’autres totalement invisibles à l’utilisateur :

- L’altération des fichiers système : Certains virus corrompent ou remplacent les fichiers systèmes, empêchant le bon fonctionnement de l’OS ;

- L’affichage de messages ou d’écrans de blocage : Cela peut être utilisé à des fins d’intimidation, ou simplement comme “signature” du créateur ;

- Multiplication des processus : Un virus peut ralentir l’ordinateur en créant en boucle des processus inutiles ou en saturant la mémoire vive ;

- L’utilisation du réseau : Pour se propager via un réseau local ou Internet, ou pour envoyer des informations à un serveur distant ;

- Surveillance ou enregistrement : Dans certains cas, le virus peut enregistrer les frappes clavier, accéder aux fichiers ou intercepter les communications.

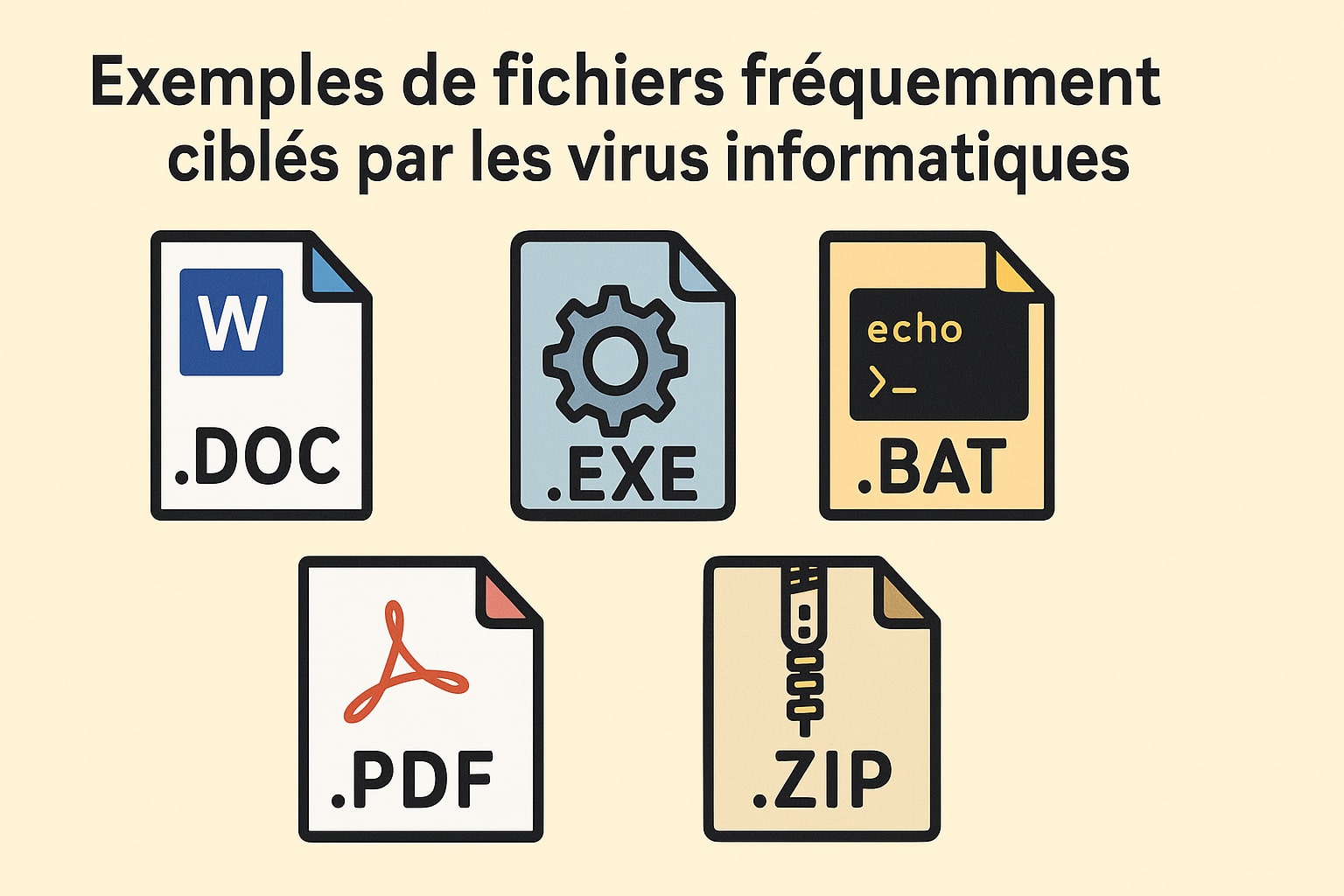

Des exemples de fichiers fréquemment ciblés par les virus informatiques

Certains formats de fichiers sont régulièrement visés car ils offrent des points d’entrée faciles pour l’utilisateur ou parce qu’ils intègrent du code exécutable :

- Documents Word (.doc, .docm) et Excel (.xls, .xlsm) contenant des macros VBA activables à l’ouverture ;

- Fichiers .exe sur Windows, facilement modifiables pour inclure du code viral ;

- Scripts batch (.bat), PowerShell (.ps1), ou shell (.sh) : parfaits pour injecter des instructions système ;

- Fichiers PDF contenant du JavaScript : utilisés dans des attaques ciblées pour exploiter les vulnérabilités des lecteurs PDF ;

- Archives ZIP, RAR ou 7z : souvent utilisées pour dissimuler des payloads dans des pièces jointes d’e-mail.

Les antivirus modernes s’appuient sur plusieurs méthodes pour détecter ces menaces : analyse comportementale, détection par signature, sandboxing, etc. Malgré ces protections, le facteur humain reste souvent le maillon faible : une simple erreur de clic peut suffire à exécuter un virus sur un système mal protégé.

Les origines historiques, les évolutions et grands noms liés aux virus

L’histoire des virus informatiques ne commence pas avec Internet, mais bien avant, dans les années 1980, à une époque où les ordinateurs personnels n’étaient pas encore interconnectés à l’échelle mondiale. Pourtant, même dans ce contexte isolé, les premiers virus ont réussi à se propager par l’intermédiaire de supports physiques comme les disquettes. Ces programmes malveillants pionniers n’étaient pas toujours conçus pour nuire, mais ils ouvraient la voie à une nouvelle ère de menaces numériques. Le tout premier virus connu, baptisé Elk Cloner, a été développé en 1982 par un adolescent américain, Richard Skrenta, alors âgé de 15 ans. Il s’agissait d’un virus non destructif, qui infectait les disquettes Apple II en y intégrant un petit poème déclenché au démarrage de la machine après plusieurs utilisations. Ce virus se transmettant sans l’intervention de l’utilisateur a inauguré le principe de propagation automatisée.

L’émergence des virus PC et la mondialisation des menaces

À partir de 1986, les premiers virus destinés aux ordinateurs personnels sous MS-DOS voient le jour. Le plus emblématique est Brain, un virus créé par deux frères pakistanais, Basit et Amjad Farooq Alvi, destiné à protéger leur logiciel contre le piratage. Ironiquement, Brain s’est rapidement répandu au-delà de leur intention initiale, devenant le premier virus PC à grande échelle. Dans les années 1990, avec la démocratisation de Windows et l’arrivée d’Internet dans les foyers, les virus prennent une ampleur nouvelle. Les messageries électroniques deviennent un vecteur majeur d’infection. Des virus comme Melissa (1999), ILOVEYOU (2000) ou Sircam (2001) exploitent les carnets d’adresses des victimes pour se propager de manière virale. Les dégâts deviennent alors massifs : Pertes de données, ralentissements de réseaux, pannes à grande échelle. Les entreprises prennent conscience de la nécessité de se protéger et l’industrie de l’antivirus se structure en conséquence.

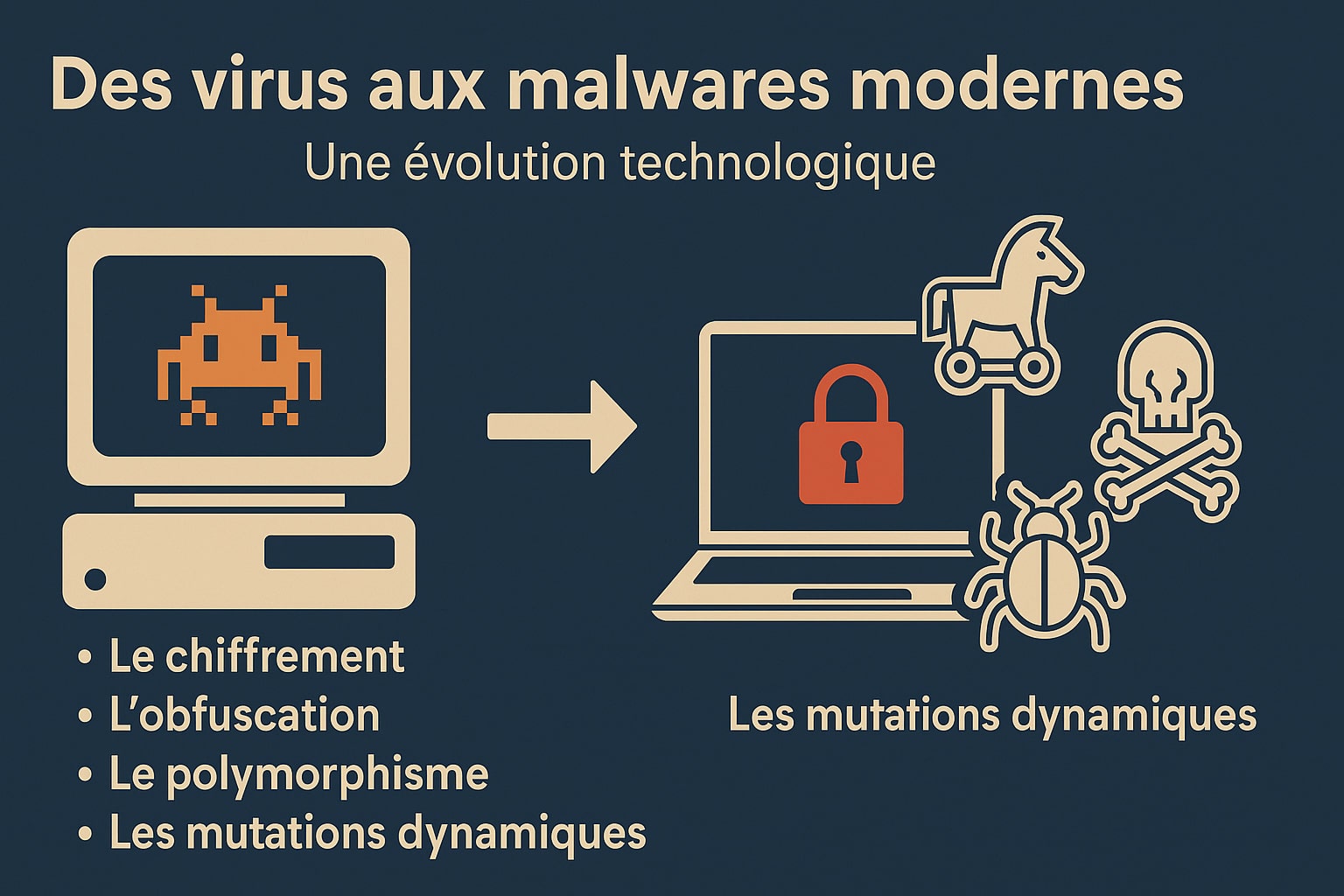

Des virus aux malwares modernes : Une évolution technologique

Au fil des décennies, les virus informatiques gagnent en sophistication :

- Le chiffrement : Utilisé pour rendre le code source illisible et contourner la détection.

- L’obfuscation : Technique qui consiste à rendre le code volontairement difficile à lire ou à analyser.

- Le polymorphisme : Capacité à modifier sa signature à chaque infection pour échapper aux antivirus.

- Les mutations dynamiques : Le virus s’adapte à l’environnement de la machine, modifiant ses fonctions selon les privilèges disponibles.

Aujourd’hui, les virus purs sont devenus moins fréquents en tant que menaces isolées. Ils sont souvent intégrés à des ensembles plus complexes, comme des trojans (chevaux de Troie), des spywares ou des ransomwares, dans des campagnes d’attaques ciblées. Le virus devient un outil parmi d’autres dans une stratégie cybercriminelle plus globale.

Les figures emblématiques ayant marqué l’histoire des virus et de la cybersécurité

L’évolution des virus informatiques n’a pas seulement été marquée par les technologies utilisées, mais aussi par les personnalités (connues ou anonymes) qui ont contribué à leur apparition ou à leur combat. Des développeurs de logiciels de sécurité aux cybercriminels les plus redoutés, plusieurs noms ont profondément marqué l’histoire de la cybersécurité.

- John McAfee : Fondateur en 1987 de la société McAfee Associates, il est l’un des premiers à commercialiser un logiciel antivirus pour les particuliers et les entreprises. Véritable pionnier, il a compris très tôt le potentiel destructeur des logiciels malveillants à l’ère du PC domestique. Sa solution antivirus fut largement adoptée dans les années 1990. Personnage controversé, il est également connu pour ses déclarations provocantes et ses démêlés judiciaires, mais son rôle fondateur dans la protection contre les virus est incontestable ;

- Kevin Mitnick : Considéré comme l’un des hackers les plus célèbres de l’histoire, Mitnick a été au cœur d’un vaste débat sur la sécurité informatique dans les années 1980 et 1990. Il a piraté des systèmes de grandes entreprises (Nokia, Sun Microsystems, Motorola) avant d’être arrêté en 1995 par le FBI. Son arrestation, suivie d’une peine de prison, a éveillé l’opinion publique à l’existence de failles dans les systèmes les plus protégés. Reconverti en consultant en cybersécurité, il a fondé Mitnick Security et milité activement pour une approche éthique du hacking jusqu’à son décès en 2023 ;

- Anonymous : Ce collectif de hackers activistes (ou « hacktivistes ») s’est rendu célèbre à partir de 2008 pour ses actions numériques ciblées, souvent menées contre des gouvernements, des institutions religieuses ou des grandes entreprises. Utilisant des méthodes proches de certains virus (ex. : scripts d’attaque DDoS, outils de pénétration réseau), Anonymous agit de manière décentralisée et revendique la défense de la liberté d’expression, l’anti-censure et la lutte contre les abus de pouvoir numériques. Bien qu’ils ne créent pas de virus au sens strict, leur stratégie de « cyberperturbation » utilise des outils similaires ;

- Dark Avenger : Pseudonyme d’un programmeur bulgare actif dans les années 1990, il est à l’origine de plusieurs virus polymorphiques très sophistiqués pour l’époque. Son code, extrêmement difficile à détecter, a posé d’importants défis aux éditeurs d’antivirus. Il est notamment reconnu pour avoir introduit le concept de mutation de code à chaque infection, ce qui a inspiré une nouvelle génération de virus capables de modifier leur « signature » pour échapper aux scans. Malgré son anonymat, il est devenu un symbole de la montée en puissance du « cyber underground » en Europe de l’Est post-soviétique.

Ces figures, qu’elles aient agi pour protéger ou pour contourner les systèmes, ont toutes eu une influence directe sur la façon dont les virus sont conçus, combattus ou compris aujourd’hui. Leur héritage technique et médiatique continue d’inspirer les acteurs du cyberespace, qu’ils soient du côté de la sécurité ou de l’attaque.

Tableau des virus informatiques emblématiques

Quelques virus ont marqué l’histoire par leur ampleur, leur mode de propagation, leur ingéniosité ou les dommages qu’ils ont causés. Du simple canular au sabotage industriel, voici un panorama non exhaustif des virus qui ont changé la perception de la cybersécurité à travers le temps :

| Nom du virus | Effets et contexte historique |

|---|---|

| Elk Cloner (1982) | Premier virus connu diffusé en dehors d’un environnement de test. Infectait les disquettes Apple II et affichait un poème au démarrage après 50 utilisations. Créé par un lycéen américain. |

| Brain (1986) | Premier virus PC. Créé par deux frères au Pakistan pour lutter contre le piratage de leur logiciel. Il remplaçait les secteurs de démarrage et intégrait leurs noms, adresses et numéros de téléphone. |

| Jerusalem (1987) | Se déclenchait tous les vendredis 13 en supprimant les fichiers exécutés ce jour-là. C’est l’un des virus les plus diffusés de la fin des années 1980. |

| Michelangelo (1992) | Un virus de boot qui effaçait les disques durs le 6 mars. Il a provoqué une alerte mondiale, bien que les infections réelles aient été limitées. |

| Melissa (1999) | Distribué via un document Word contenant une macro malveillante. Il envoyait le fichier infecté à tous les contacts Outlook de la victime. Le premier virus à utiliser les carnets d’adresses pour se propager à grande échelle. |

| ILOVEYOU (2000) | Dissimulé dans un e-mail avec une pièce jointe nommée « LOVE-LETTER-FOR-YOU.txt.vbs ». Supprimait des fichiers et s’envoyait à tous les contacts Outlook. L’un des virus les plus coûteux de l’histoire (plus de 10 milliards de dollars). |

| Code Red (2001) | Exploitait une faille dans le serveur web Microsoft IIS. Se propageait automatiquement, lançait des attaques DDoS contre la Maison Blanche et infecta plus de 350 000 serveurs en quelques heures. |

| Nimda (2001) | Virus multi-vecteurs : il infectait via e-mail, serveurs web vulnérables, partages réseau et fichiers téléchargés. Il a paralysé de nombreuses entreprises en quelques jours. |

| Blaster (2003) | Exploitait une vulnérabilité RPC sur Windows XP. Il forçait les redémarrages intempestifs et lançait une attaque DDoS contre les serveurs de Microsoft. |

| Sasser (2004) | Créé par un étudiant allemand. Contrairement à la plupart des virus, il ne nécessitait aucune action de l’utilisateur pour s’exécuter. A causé l’arrêt de compagnies aériennes et hôpitaux en Europe. |

| Mydoom (2004) | Un ver très rapide qui a battu des records de diffusion. Ciblait des sociétés informatiques avec des attaques DDoS. Responsable de ralentissements massifs sur Internet. |

| Conficker (2008) | Infecta des millions de machines à travers le monde. Créa un réseau de bots (botnet) capable de recevoir des ordres à distance. Sa source exacte reste inconnue. |

| Stuxnet (2010) | Premier virus de « cyber-sabotage » industriel. Visait spécifiquement les centrifugeuses nucléaires iraniennes. Introduit une nouvelle ère de cyberarmement étatique. |

| CryptoLocker (2013) | Premier ransomware à grande échelle. Chiffrait les fichiers de l’utilisateur et exigeait une rançon en Bitcoin. A posé les bases du modèle de cyberextorsion moderne. |

| WannaCry (2017) | Ransomware mondial qui a exploité une faille Windows (EternalBlue). A paralysé des hôpitaux, administrations et entreprises dans plus de 150 pays. |

| NotPetya (2017) | Déguisé en ransomware mais conçu pour détruire les systèmes. A touché principalement l’Ukraine avant de se propager à l’échelle mondiale. Soupçonné d’être d’origine étatique. |

| Emotet (2014–2021) | À l’origine un cheval de Troie bancaire devenu un virus modulaire très sophistiqué. Utilisé comme passerelle pour d’autres malwares, diffusé via macros Word et phishing. |

Les mécanismes de diffusion et exemples concrets de virus

Un virus informatique ne se diffuse jamais de manière spontanée. Il s’appuie toujours sur un ou plusieurs vecteurs d’entrée, c’est-à-dire des canaux ou des actions permettant d’infiltrer un système. Une fois qu’il a pénétré la machine cible, un déclencheur (manuel ou automatique) permet son activation et sa propagation. Ce fonctionnement en deux étapes est ce qui rend les virus à la fois redoutables et parfois difficiles à détecter. Les méthodes de diffusion les plus courantes incluent :

- Les pièces jointes d’e-mails : souvent déguisées en factures, documents Word ou Excel avec macros, bons de livraison ou notifications d’achat, ces fichiers semblent anodins mais contiennent du code malveillant ;

- Les téléchargements infectés : Cracks de logiciels, jeux piratés, lecteurs multimédias falsifiés, ou encore fausses mises à jour logicielles sont autant de portes d’entrée pour les virus ;

- Les supports amovibles : Une simple clé USB connectée à un PC peut lancer un script automatique via la fonction « autorun » si elle n’est pas désactivée. Ces vecteurs sont fréquemment utilisés dans les attaques ciblées contre des entreprises ou des institutions ;

- Les failles de sécurité logicielles : Certaines menaces exploitent des vulnérabilités (appelées « zero-day ») dans le système d’exploitation ou dans des logiciels populaires (navigateur, client mail, lecteur PDF, etc.). Aucun clic n’est nécessaire pour l’exécution du virus dans ce cas ;

- Les réseaux compromis : Dans un environnement d’entreprise, un virus peut se propager silencieusement à travers un réseau local (LAN), en utilisant des droits d’accès partagés ou des connexions RDP mal sécurisées.

Une fois qu’il a infecté la machine, le virus peut se manifester de différentes manières :

- Modifier, corrompre ou supprimer des fichiers système ou personnels ;

- Afficher des messages d’erreur, de rançon ou des alertes frauduleuses ;

- Créer des copies de lui-même dans d’autres fichiers ou répertoires ;

- Utiliser la machine comme relai pour envoyer des spams ou mener des attaques par déni de service (DDoS) ;

- Installer d’autres logiciels malveillants (trojans, ransomwares, spywares).

Cas d’usage typique : Un utilisateur reçoit un e-mail contenant une fausse facture au format PDF. Le fichier contient une macro VBA malveillante qui, une fois activée à l’ouverture, télécharge un cheval de Troie. Ce dernier s’installe silencieusement, dérobe des identifiants stockés dans le navigateur, puis envoie le PDF infecté à toute la liste de contacts Outlook de la victime. En quelques heures, le virus se propage à des centaines de postes.

Tableau de cas concrets de diffusion de virus

Pour faire simple nous vous proposons un tableau des cas de diffusion d’un virus les plus courants :

| Scénario de diffusion | Conséquences et fonctionnement |

|---|---|

| Pièce jointe Word avec macro (virus Melissa, 1999) | L’ouverture du document active une macro VBA qui s’auto-exécute et utilise Outlook pour se propager automatiquement à tous les contacts. |

| Fichier .exe dans un crack de jeu (virus Zlob, années 2000) | Le faux exécutable installe un cheval de Troie qui enregistre les frappes clavier et envoie les données vers un serveur distant. |

| Clé USB dans un bureau sécurisé (Stuxnet, 2010) | Le virus exploite la fonction autorun pour s’exécuter à l’insertion de la clé. Il cible des logiciels industriels (SCADA) pour saboter physiquement les équipements. |

| Site piraté diffusant un faux plugin Flash | En incitant l’utilisateur à installer une mise à jour piégée, le site installe en réalité un ransomware ou un spyware. |

| Email de phishing avec lien HTML | Le lien redirige vers une page imitant une interface de connexion (banque, webmail), tandis qu’un script JavaScript injecte discrètement un virus dans le navigateur. |

| Connexion à un réseau Wi-Fi public compromis | Un malware est injecté dans les appareils connectés via une attaque de type « man-in-the-middle ». Il peut intercepter les données sensibles ou installer un virus sans clic requis. |

| Fichier PDF contenant du JavaScript malveillant | À l’ouverture dans un lecteur vulnérable (ex. : ancienne version d’Adobe Reader), le JavaScript exécute du code à distance et infecte le système sans alerte. |

| Publicité infectée sur un site légitime (malvertising) | Une bannière diffusée via une régie publicitaire insère un script malicieux dans la page, téléchargeant un virus dès que la pub est affichée. |

Les virus informatiques, bien que parfois invisibles, représentent une menace constante pour l’ensemble des systèmes connectés. Comprendre leur fonctionnement, leur histoire et leurs modes de diffusion est essentiel pour adopter les bons réflexes en matière de sécurité informatique. Dans un monde où la dépendance au numérique est croissante, la vigilance et la culture informatique restent nos meilleures protections.

0 commentaires