Sur un système Linux, la gestion des permissions ne peut jamais être considérée comme secondaire. Chaque fichier, chaque script et chaque répertoire personnel contribue à un équilibre délicat entre accessibilité et protection. Avant d’appliquer la moindre commande, une question essentielle doit être posée : quels utilisateurs ont réellement besoin d’accéder à cette ressource ? Dans un environnement professionnel (VPS, serveur dédié ou infrastructure cloud) la configuration des droits ne peut pas reposer sur une solution approximative ou sur un réflexe rapide comme un chmod 777. C’est précisément dans cette logique de cloisonnement rigoureux que la commande chmod 700 trouve toute sa cohérence. Là où certaines permissions élargissent l’accès pour contourner un blocage ponctuel, chmod 700 adopte une posture inverse : Réserver strictement l’usage au seul propriétaire. Lecture, écriture, exécution : ces droits sont intégralement conservés, mais exclusivement pour l’utilisateur concerné. Il ne s’agit pas d’un réglage temporaire destiné à corriger un incident, mais d’un choix structurant, particulièrement adapté lorsque la confidentialité, l’isolation des environnements et la maîtrise fine des accès constituent des priorités. Voyons cela en détail.

Chmod 700 comme mécanisme d’isolation utilisateur

Sur un système Linux multi-utilisateurs, chaque compte dispose généralement de son propre espace personnel. Cette organisation n’a rien d’anodin : elle repose sur une logique d’isolation native du système Unix, pensée pour permettre à plusieurs utilisateurs de travailler simultanément sur une même machine sans interférer les uns avec les autres. La séparation des environnements n’est donc pas uniquement une question de confort ou de structure des répertoires ; elle constitue un socle de la sécurité système. Dans ce cadre, la commande chmod 700 agit comme un mécanisme de cloisonnement particulièrement efficace. Appliquer :

chmod 700 /home/utilisateurrevient à verrouiller totalement l’accès au dossier personnel pour tous les autres comptes présents sur la machine, qu’il s’agisse d’utilisateurs humains, de comptes techniques ou de processus lancés sous une autre identité système. Concrètement, cela signifie :

- Le propriétaire peut lire le contenu du dossier ;

- Il peut créer, modifier ou supprimer des fichiers ;

- Il peut exécuter des scripts situés dans ce répertoire ;

- Les autres utilisateurs ne peuvent ni entrer dans le dossier, ni en lister le contenu.

Le point souvent sous-estimé concerne le droit d’exécution (x) appliqué à un répertoire. Sans ce droit, il est impossible d’y accéder, même si l’on connaît précisément le chemin d’un fichier. Avec une permission en 700, ce droit d’exécution est réservé exclusivement au propriétaire. Les autres comptes ne peuvent donc pas “traverser” le dossier pour tenter d’atteindre un fichier interne. Dans un contexte d’hébergement mutualisé interne (serveur d’agence web, infrastructure d’entreprise, environnement universitaire ou plateforme de formation)cette configuration joue un rôle structurant. Elle empêche qu’un développeur consulte accidentellement les fichiers d’un autre projet, qu’un stagiaire explore l’arborescence d’un collègue par curiosité ou qu’un script mal configuré analyse des répertoires qui ne le concernent pas. Au-delà de la simple confidentialité, chmod 700 protège également contre les effets de bord liés aux erreurs humaines. Un script exécuté avec des privilèges standards ne pourra pas supprimer ou altérer des fichiers situés dans le dossier personnel d’un autre utilisateur si ce dernier est correctement verrouillé. Cette barrière réduit significativement les risques de corruption involontaire de données. Cette isolation prend encore plus de sens dans les environnements DevOps et les serveurs d’intégration continue. Lorsqu’un pipeline d’automatisation déploie du code sous un utilisateur spécifique (par exemple un compte dédié au build ou au déploiement) restreindre les permissions à 700 permet d’éviter toute interaction involontaire avec d’autres comptes techniques présents sur la machine. Chaque processus reste confiné à son périmètre.

On retrouve également cette logique dans les environnements de conteneurisation ou de virtualisation légère. Même si les conteneurs apportent une isolation supplémentaire, le système hôte repose toujours sur des permissions Unix classiques. Maintenir des répertoires personnels en 700 renforce la cohérence globale de la séparation des responsabilités.

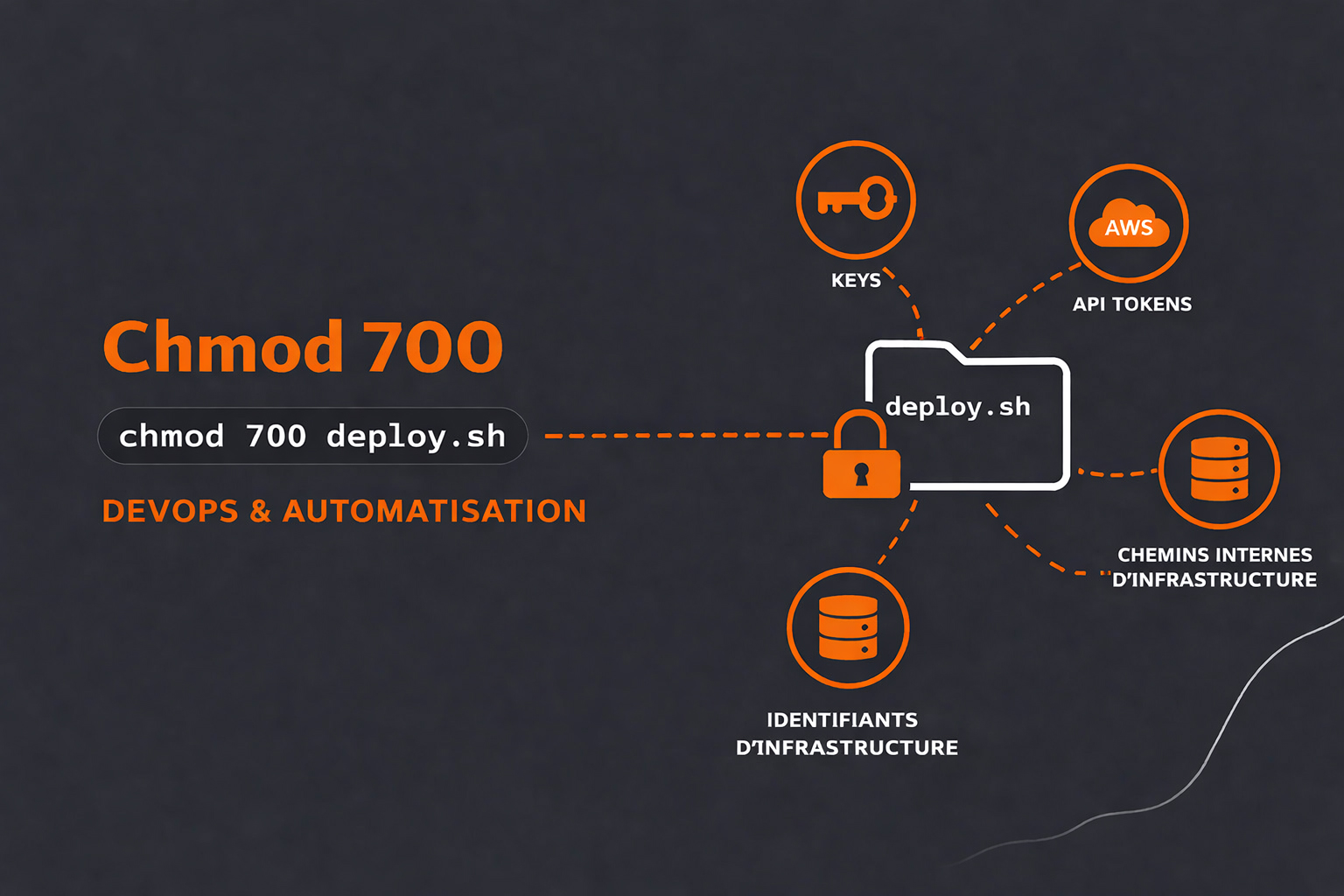

L’usage de chmod 700 dans les environnements devops et scripts d’automatisation

Dans une infrastructure moderne, les scripts d’automatisation occupent une place centrale. Déploiement continu, sauvegardes programmées, synchronisation entre serveurs, tâches planifiées via cron, gestion de conteneurs ou orchestration d’environnements : tout repose sur des fichiers exécutables capables d’interagir avec des ressources sensibles. Ces scripts ne sont pas de simples utilitaires ; ils incarnent souvent la logique opérationnelle du système. Or, ces fichiers contiennent fréquemment des données stratégiques telles que :

- Des clés SSH

- Des jetons d’API

- Des identifiants de bases de données

- Des chemins internes d’infrastructure

Dans un contexte DevOps, ces informations permettent d’accéder à d’autres serveurs, de déclencher des déploiements ou d’interagir avec des services cloud. Une exposition involontaire peut donc entraîner bien plus qu’une simple fuite de fichier : elle peut compromettre l’ensemble d’une chaîne d’intégration ou de production. Lorsqu’un script Bash, Python ou Node.js est destiné à être exécuté uniquement par un administrateur ou un utilisateur système spécifique, chmod 700 constitue une configuration cohérente et structurée :

chmod 700 deploy.shAvec cette permission :

- Le script reste exécutable par son propriétaire

- Il n’est pas lisible par les autres comptes

- Il ne peut pas être modifié par un utilisateur tiers

- Il ne peut pas être lancé accidentellement par un autre utilisateur

Ce dernier point est souvent négligé. Empêcher l’exécution par d’autres comptes évite qu’un script de déploiement soit déclenché en dehors du processus prévu, ou qu’une tâche sensible soit lancée dans un contexte inapproprié.

Dans une logique DevOps, cette configuration participe à la réduction de la surface d’exposition interne. Même si l’accès au serveur est déjà limité via SSH, la gestion fine des permissions ajoute une couche supplémentaire de contrôle. Elle agit comme un filet de sécurité en cas d’erreur humaine, de mauvaise configuration d’un compte secondaire ou d’exécution involontaire d’un script automatisé. Un autre cas fréquent concerne les clés privées SSH et leur répertoire associé :

chmod 700 ~/.sshLe dossier .ssh contient généralement des fichiers comme id_rsa ou id_ed25519, qui permettent d’authentifier un utilisateur auprès de serveurs distants. Si ces fichiers sont accessibles à d’autres comptes locaux, l’intégrité du mécanisme d’authentification est compromise. C’est pourquoi certains services SSH refusent explicitement de fonctionner si les permissions sont jugées trop ouvertes. L’objectif est explicite : empêcher qu’un autre utilisateur local puisse consulter, copier ou remplacer une clé privée. Une clé SSH doit rester strictement personnelle, au même titre qu’un mot de passe. Dans des environnements d’intégration continue ou de déploiement automatisé, cette exigence est encore plus forte. Les comptes techniques utilisés par les pipelines CI/CD disposent parfois d’autorisations étendues sur plusieurs serveurs. Appliquer chmod 700 aux scripts et aux dossiers sensibles associés à ces comptes limite les possibilités d’exploitation en cas de compromission partielle. Ainsi, dans un environnement DevOps structuré, chmod 700 ne se contente pas de restreindre l’accès. Il formalise un principe d’isolation fonctionnelle : chaque script appartient à un périmètre précis, chaque clé à un utilisateur défini, chaque automatisation à un contexte maîtrisé. Cette cohérence contribue à bâtir une infrastructure plus robuste, plus prévisible et mieux protégée contre les erreurs comme contre les intrusions.

Chmod 700 et protection des données sensibles sur un serveur

Sur un serveur, tous les fichiers n’ont pas vocation à être partagés avec un service web, un groupe d’utilisateurs ou l’ensemble du système. Certains éléments doivent rester strictement privés, car ils concentrent des informations techniques, financières ou stratégiques. Dans ces cas précis, la question n’est plus celle du confort d’accès, mais celle du contrôle absolu. Prenons l’exemple :

- D’un script de sauvegarde contenant des accès à un serveur distant

- D’un export de base de données temporaire

- D’un dossier contenant des archives confidentielles

Ces ressources peuvent inclure des identifiants, des données clients, des configurations internes ou des journaux techniques détaillés. Si elles deviennent accessibles à d’autres comptes présents sur la machine, même sans intention malveillante, les conséquences peuvent être importantes : fuite d’informations, suppression accidentelle, altération de fichiers critiques. Appliquer chmod 700 à ces éléments revient à instaurer une barrière simple mais efficace : seul le propriétaire peut lire, modifier ou exécuter les fichiers concernés. Les autres utilisateurs (qu’il s’agisse de comptes humains ou de processus automatisés) n’ont aucun droit d’interaction. Dans un environnement d’entreprise, cette approche contribue à limiter les risques internes. Toutes les menaces ne viennent pas de l’extérieur. Une erreur de manipulation, un script mal configuré ou une commande exécutée depuis le mauvais compte peuvent suffire à altérer des données sensibles. En restreignant strictement l’accès, chmod 700 réduit mécaniquement ces possibilités. Il est également essentiel de comprendre l’impact précis de chmod 700 lorsqu’il est appliqué à un répertoire :

- Sans permission d’exécution (x), il est impossible d’entrer dans le dossier, même si l’on connaît son chemin exact ;

- Sans permission de lecture (r), il est impossible d’en lister le contenu ;

- Sans permission d’écriture (w), il est impossible d’y créer, modifier ou supprimer des fichiers.

Avec la valeur 700, ces trois droits sont exclusivement réservés au propriétaire. Cela signifie qu’aucun autre utilisateur ne peut traverser le répertoire, consulter ses fichiers ou tenter d’y injecter du contenu. On obtient ainsi un espace de travail totalement isolé à l’intérieur du système de fichiers, comparable à un coffre dont une seule personne détient la clé. Cette configuration est particulièrement pertinente pour :

- Des environnements de tests locaux hébergés sur un serveur partagé ;

- Des scripts internes non destinés à être exécutés par le serveur web ;

- Des outils d’administration réservés à un seul compte technique ;

- Des répertoires temporaires utilisés pour des traitements sensibles.

Dans ces situations, l’objectif n’est pas simplement d’éviter un accès non autorisé, mais de garantir une séparation claire des responsabilités. Chaque compte système doit opérer dans son périmètre défini, sans possibilité d’explorer ou d’altérer les ressources qui ne lui sont pas destinées. Il convient toutefois de rappeler qu’appliquer chmod 700 à un dossier utilisé par un serveur web peut empêcher ce dernier d’y accéder si le service s’exécute sous un autre utilisateur (par exemple www-data ou apache). Avant toute modification, une analyse du contexte d’exécution et des dépendances applicatives est indispensable, reportez-vous notamment à notre sujet sur la commande chmod. Une protection efficace repose toujours sur un équilibre entre sécurité et fonctionnement opérationnel.

0 commentaires