Imaginons un instant que votre site WordPress, sur lequel vous avez passé des semaines à travailler, soit subitement inaccessible ou qu’il affiche un message étrange. Vous tentez de vous connecter, mais vos identifiants ne fonctionnent plus. Ce scénario n’est pas de la fiction : il reflète ce qui arrive chaque jour à de nombreux propriétaires de sites mal sécurisés. Un audit de sécurité WordPress permet justement d’anticiper ces situations en identifiant les failles potentielles et en renforçant la protection de votre site. Dans cet article, nous vous guidons à travers les différentes étapes pour mener un audit de sécurité efficace, qu’il s’agisse de sites vitrines, de blogs ou de boutiques WooCommerce. Préparez votre tableau de bord d’administration, car il est temps d’entrer dans les coulisses de la sécurité web.

- Pourquoi auditer la sécurité de son site WordPress ?

- Les étapes clés pour réaliser un audit de sécurité WordPress

- 1. Sauvegarder votre site WordPress

- 2. Vérifier la version de WordPress, des plugins et des thèmes

- 3. Contrôler les comptes utilisateurs de WordPress

- 4. Examiner les fichiers sensibles de WordPress

- 5. Analyser les logs d’activité sur le site Internet

- 6. Scanner le site WP à la recherche de malwares

- 7. Vérifier les permissions des fichiers et répertoires de WordPress

- 8. Tester les failles courantes de WordPress

- Les outils recommandés pour un audit de sécurité WordPress

Pourquoi auditer la sécurité de son site WordPress ?

WordPress propulse plus de 40 % des sites web à l’échelle mondiale, ce qui témoigne de sa puissance et de sa flexibilité. Mais cette popularité a un revers : elle en fait une cible de choix pour les cyberattaques. Les pirates informatiques, qu’ils soient amateurs ou organisés en groupes structurés, scrutent constamment les failles des sites WordPress pour y injecter du code malveillant, subtiliser des données sensibles ou simplement déstabiliser un service en ligne. Dans ce contexte, un audit de sécurité n’est pas une simple vérification ponctuelle. C’est une démarche stratégique qui permet d’évaluer la robustesse du site face aux menaces actuelles. Il s’agit d’un processus systématique qui va au-delà du simple scan antivirus : il s’intéresse à l’ensemble de l’écosystème du site, de la couche logicielle jusqu’à la configuration serveur. Voici les principaux objectifs d’un audit de sécurité WordPress :

- Détecter les vulnérabilités logicielles : Cela inclut les versions obsolètes de WordPress, les plugins mal maintenus, les thèmes codés sans respecter les bonnes pratiques. Ces éléments peuvent comporter des failles connues, souvent documentées dans des bases de données publiques comme CVE, et facilement exploitables ;

- Analyser les comportements suspects : Accès à des heures inhabituelles, connexions répétées échouées, modifications de fichiers sans justification… Ces signaux faibles peuvent révéler des tentatives d’intrusion ou la présence d’un malware dormant ;

- Évaluer les configurations serveur, fichiers et permissions : Une mauvaise configuration peut permettre à un utilisateur malveillant d’accéder à des zones sensibles ou d’exécuter du code arbitraire. L’audit examine les droits d’accès, les fichiers système comme

wp-config.phpou les règles du fichier.htaccess; - Formuler des recommandations concrètes : En fin d’audit, un rapport détaillé permet de prioriser les actions correctives à mener : suppression de plugins vulnérables, durcissement des accès, mise en place de systèmes de détection, etc.

Un audit bien mené n’est pas seulement préventif. Il contribue aussi à la performance globale du site. Un site sécurisé est généralement plus rapide, mieux référencé par les moteurs de recherche, et inspire davantage confiance aux visiteurs. À l’inverse, un site compromis peut être :

- mis en liste noire par Google ou d’autres moteurs de recherche ;

- bloqué par les navigateurs (avec des messages d’alerte dissuasifs) ;

- désindexé partiellement ou totalement des résultats de recherche ;

- victime d’une fuite de données, ce qui peut engager la responsabilité du propriétaire du site, notamment en cas de non-respect du RGPD.

Auditer la sécurité de son site WordPress revient à en prendre soin sur le long terme et c’est en soi une forme d’entretien numérique régulier, au même titre qu’une maintenance technique ou un audit SEO de site WP. Ce type de vigilance devient indispensable dès lors qu’un site a une audience réelle, une activité e-commerce ou un objectif professionnel.

Les étapes clés pour réaliser un audit de sécurité WordPress

Un audit bien mené suit une démarche structurée. Voici les grandes étapes à suivre :

1. Sauvegarder votre site WordPress

Avant de commencer tout audit ou toute intervention technique, la première étape incontournable consiste à effectuer une sauvegarde complète de votre site WordPress. Cela inclut à la fois les fichiers du site (thèmes, plugins, médias, configuration) et la base de données (qui contient tout le contenu, les réglages, les utilisateurs, etc.). Cette précaution permet de sécuriser l’existant. Si une manipulation tourne mal (suppression accidentelle d’un fichier critique, conflit entre plugins, perte de données) vous pourrez restaurer l’ensemble du site à l’état antérieur en quelques clics. C’est une sorte de filet de sécurité indispensable, même pour les utilisateurs expérimentés.

Heureusement, il existe aujourd’hui des solutions simples et efficaces pour automatiser ces sauvegardes. Des plugins comme UpdraftPlus, Duplicator ou BackWPup vous permettent de :

- Programmer des sauvegardes régulières (quotidiennes, hebdomadaires, mensuelles…) ;

- Stocker les sauvegardes en ligne (Google Drive, Dropbox, Amazon S3, etc.) ;

- Restaurer rapidement une version antérieure du site en cas de problème.

Veillez à ne pas conserver vos sauvegardes uniquement sur le même serveur que le site : en cas d’attaque ou de panne, elles pourraient être compromises. Externalisez toujours au moins une copie vers un service cloud ou un support externe sécurisé.

2. Vérifier la version de WordPress, des plugins et des thèmes

Un site WordPress repose sur plusieurs couches logicielles : Le cœur du CMS (WordPress lui-même), les thèmes qui définissent l’apparence, et les plugins qui ajoutent des fonctionnalités. Chacune de ces couches peut représenter une porte d’entrée potentielle pour une attaque si elle n’est pas à jour. C’est pourquoi il est essentiel de commencer tout audit en vérifiant l’ensemble des versions installées sur votre site. Voici les points à contrôler systématiquement :

- Votre version de WordPress est la plus récente : Chaque nouvelle version corrige des bugs, améliore les performances et surtout, comble des failles de sécurité. Les mises à jour mineures sont souvent appliquées automatiquement, mais les mises à jour majeures nécessitent votre intervention ;

- Tous vos plugins et thèmes sont à jour : Les extensions tierces sont souvent la cause principale des piratages WordPress. Un plugin populaire mais mal maintenu peut devenir vulnérable s’il n’est pas mis à jour régulièrement. Même chose pour les thèmes, surtout s’ils intègrent des fonctionnalités avancées. ;

- Les plugins et thèmes inutilisés sont supprimés : Désactiver un plugin ne suffit pas. Tant qu’il est installé, son code reste présent sur le serveur, et il peut être ciblé par une attaque. Supprimez systématiquement ce que vous n’utilisez plus pour limiter la surface d’exposition de votre site.

Les versions obsolètes (qu’il s’agisse du noyau WordPress, des plugins ou des thèmes) contiennent souvent des failles de sécurité documentées. Ces failles sont parfois accessibles en quelques clics sur des bases de données publiques, ce qui les rend très faciles à exploiter pour les pirates, même sans compétences techniques poussées. Il est donc vivement recommandé d’utiliser uniquement des extensions provenant de sources fiables : le répertoire officiel de WordPress, des développeurs reconnus ou des marketplaces réputées comme ThemeForest ou CodeCanyon. Évitez absolument les plugins « nulled » (versions piratées) qui sont souvent truffés de backdoors ou de malwares.

Enfin, pensez à activer les notifications de mise à jour dans votre tableau de bord WordPress ou via un outil de gestion centralisée comme ManageWP ou MainWP. Cela vous permettra de réagir rapidement dès qu’une nouvelle version critique est disponible.

3. Contrôler les comptes utilisateurs de WordPress

La gestion des comptes utilisateurs est un aspect fondamental de la sécurité d’un site WordPress. Chaque utilisateur disposant d’un accès à l’administration représente une porte potentielle vers le cœur de votre site. Un mot de passe faible, un compte oublié ou un rôle mal attribué peut suffire à compromettre l’ensemble de votre installation. Pendant votre audit, prenez le temps de parcourir la liste complète des utilisateurs depuis le tableau de bord WordPress (menu Utilisateurs) et effectuez les vérifications suivantes :

- Supprimez les utilisateurs inconnus ou inactifs : Chaque compte inutilisé est une faille potentielle, surtout si l’ancien utilisateur ne respecte pas les bonnes pratiques de sécurité. Supprimez les anciens collaborateurs, prestataires, ou testeurs qui n’ont plus besoin d’accéder au site. Le cas échéant, transférez leurs contenus à un autre compte ;

- Assurez-vous que chaque utilisateur a un rôle adapté à ses responsabilités : WordPress propose différents rôles (Abonné, Contributeur, Auteur, Éditeur, Administrateur). Un rédacteur n’a pas besoin d’un accès administrateur, par exemple. Limiter les droits au strict nécessaire est une règle d’or en cybersécurité (principe du moindre privilège) ;

- Modifiez les mots de passe faibles ou réutilisés : Les mots de passe simples (ex. : 123456, admin2020) sont les premières cibles des attaques par force brute. Encouragez les utilisateurs à créer des mots de passe robustes, idéalement générés automatiquement et stockés dans un gestionnaire sécurisé.

Pour renforcer davantage la sécurité des accès, il est recommandé d’imposer une politique de mot de passe fort. Vous pouvez le faire via des extensions comme WP Password Policy Manager ou iThemes Security, qui permettent de définir des critères (longueur minimale, caractères spéciaux, renouvellement régulier, etc.).

Autre niveau de protection indispensable : l’authentification à deux facteurs (2FA). Elle ajoute une étape supplémentaire lors de la connexion (code reçu par e-mail, SMS ou application mobile comme Google Authenticator ou Authy). Même si un mot de passe est compromis, le pirate ne pourra pas se connecter sans ce second facteur. De nombreux plugins gratuits permettent d’implémenter facilement cette couche de sécurité (ex. : Two Factor Authentication de WP White Security).

4. Examiner les fichiers sensibles de WordPress

Lors d’un audit de sécurité WordPress, l’examen des fichiers sensibles constitue une étape clé. Ces fichiers jouent un rôle central dans le bon fonctionnement et la sécurité de votre site. S’ils sont mal protégés ou mal configurés, ils peuvent être exploités pour injecter du code malveillant, obtenir un accès non autorisé ou désactiver des protections essentielles.

Il est donc fondamental de s’assurer que ces fichiers ne sont pas accessibles publiquement, qu’ils ne sont pas modifiables sans autorisation, et qu’ils sont correctement configurés. Voici un aperçu des principaux fichiers et répertoires sensibles à vérifier lors de votre audit :

| Fichier ou répertoire | Description et recommandations de sécurité |

|---|---|

wp-config.php |

Ce fichier contient les informations de connexion à la base de données, les clés de sécurité et d’autres paramètres critiques. Il doit être en lecture seule pour les utilisateurs non autorisés, et idéalement déplacé un niveau au-dessus du répertoire racine (si l’hébergement le permet). |

.htaccess |

Présent sur les serveurs Apache, ce fichier gère les redirections, la réécriture d’URL, et surtout les restrictions d’accès à certains fichiers ou dossiers. Il peut être utilisé pour bloquer l’accès aux fichiers système, empêcher l’énumération des répertoires ou limiter les requêtes malveillantes. |

/wp-admin |

Répertoire d’administration du site. Il est fortement recommandé de le protéger via une double authentification, voire avec un fichier .htpasswd pour limiter l’accès par IP ou ajouter une couche d’identification HTTP avant même l’accès au formulaire WordPress. |

/wp-includes |

Contient les fichiers du cœur de WordPress. Aucun fichier de ce dossier ne devrait être modifié manuellement ni accessible publiquement. Des règles dans le fichier .htaccess peuvent empêcher leur exécution via l’URL. |

xmlrpc.php |

Ce fichier permet la communication à distance avec WordPress. Il est souvent utilisé dans les attaques par force brute. Si vous n’utilisez pas Jetpack ou des outils externes qui en ont besoin, désactivez-le via le fichier .htaccess ou un plugin de sécurité. |

readme.html |

Ce fichier, installé par défaut, expose la version exacte de WordPress utilisée, ce qui peut faciliter les attaques ciblées. Il est recommandé de le supprimer après chaque mise à jour. |

license.txt |

Bien qu’inoffensif en soi, ce fichier peut également révéler des informations sur la version de WordPress installée. Sa suppression ou restriction d’accès est conseillée pour les sites en production. |

/wp-content/uploads |

Ce dossier contient tous les fichiers téléversés (images, PDF, etc.). Il ne devrait pas permettre l’exécution de fichiers PHP. Une règle dans le fichier .htaccess peut bloquer ce type de comportement et prévenir les téléchargements malveillants. |

/wp-content/plugins |

Ce répertoire contient les plugins actifs du site. Toute modification directe ou exécution non prévue dans ce dossier peut être dangereuse. Un scan régulier permet de repérer les fichiers suspects ou récemment modifiés. |

/wp-content/themes |

Contient les thèmes installés sur le site. Vérifiez qu’aucun thème inutilisé ou non officiel n’y est présent, et surveillez toute modification de fichiers, notamment dans le thème actif (fichiers functions.php, header.php, etc.). |

Pour effectuer ces vérifications sans nécessairement passer par un accès FTP ou SSH, vous pouvez utiliser des plugins tels que WP File Manager, FileBird ou encore Advanced File Manager. Ils offrent une interface visuelle depuis l’administration WordPress pour consulter, modifier ou supprimer des fichiers. Attention toutefois : ces outils donnent un accès direct aux fichiers système depuis le tableau de bord, ce qui peut représenter un risque s’ils sont mal configurés ou accessibles à des utilisateurs non autorisés. Désactivez-les après usage, ou restreignez leur accès à un compte administrateur de confiance uniquement.

Enfin, pensez à surveiller régulièrement ces fichiers sensibles via un plugin de sécurité comme Wordfence ou iThemes Security, qui peuvent vous alerter en cas de modification non autorisée ou suspecte.

5. Analyser les logs d’activité sur le site Internet

Les fichiers de logs (aussi appelés journaux d’activité) sont une véritable mine d’informations lorsqu’il s’agit de comprendre ce qui se passe en coulisses sur votre site WordPress. Ils enregistrent les actions réalisées par les utilisateurs et le système, ce qui en fait un outil de diagnostic puissant pour identifier les comportements suspects, les erreurs ou les modifications inattendues. Analyser ces logs fait partie intégrante d’un audit de sécurité, car c’est souvent dans les détails que se cachent les premières traces d’une attaque ou d’une faille d’origine humaine. Voici quelques types d’événements que les logs permettent de détecter :

- Tentatives de connexion échouées : Un grand nombre d’essais infructueux peut révéler une attaque par force brute. Il est important de repérer les IP impliquées, les horaires de tentative, et le ou les identifiants ciblés ;

- Changements dans les fichiers système : Toute modification non planifiée dans un fichier du cœur WordPress, d’un plugin ou d’un thème peut signaler une intrusion ou une injection de code malveillant ;

- Modifications des permissions : Un changement de droits sur un fichier, un dossier ou un utilisateur peut créer une faille ou révéler une tentative de prise de contrôle ;

- Ajout ou suppression d’utilisateurs : Un nouvel administrateur inconnu ou la suppression d’un compte légitime peut être le signe que quelqu’un a pris le contrôle du site ;

- Activité d’administration inhabituelle : Modification de réglages, désactivation de plugins de sécurité, changement du thème actif, etc. Toutes ces actions doivent être connues et justifiées.

Les logs d’activité peuvent provenir de plusieurs sources :

- Le serveur web (Apache ou Nginx) : généralement accessible via cPanel, Plesk ou par FTP dans le dossier

/logs. Ils offrent une vue très technique et complète, mais nécessitent des compétences pour être interprétés. - Les plugins de journalisation WordPress : ces extensions proposent une interface graphique claire pour visualiser et filtrer les événements.

Parmi les plugins les plus efficaces pour suivre les activités sur WordPress :

| Plugin | Fonctionnalités principales |

|---|---|

| WP Activity Log | Considéré comme l’un des plus complets, il enregistre les connexions, modifications de contenu, changements de fichiers, installations de plugins, etc. Il permet également d’envoyer des alertes en temps réel et de configurer des rapports personnalisés. |

| Stream | Propose une interface moderne et fluide pour suivre les activités des utilisateurs, les mises à jour automatiques, les modifications de fichiers et les erreurs système. Il permet d’exporter les logs et de les filtrer par utilisateur, date ou type d’action. |

| Simple History | Un plugin plus léger mais très pratique pour surveiller les connexions, les publications, les mises à jour et autres actions courantes dans WordPress. Idéal pour les petites structures ou les sites personnels. |

L’intérêt de ces plugins réside aussi dans leur capacité à conserver un historique, ce qui permet d’enquêter a posteriori si un comportement suspect est détecté. Pour renforcer la sécurité, vous pouvez également coupler ces outils avec des alertes par email ou des intégrations Slack pour être prévenu en temps réel.

Enfin, n’oubliez pas de vérifier la conservation des logs : selon votre hébergeur ou la configuration de votre serveur, les fichiers peuvent être écrasés régulièrement. Il est donc recommandé de les sauvegarder régulièrement ou d’automatiser leur exportation vers une solution externe (via FTP, webhook ou API).

Analyser les logs, c’est un peu comme surveiller les caméras de sécurité d’un bâtiment : cela permet non seulement de détecter les intrusions, mais aussi de mieux comprendre les failles, les comportements et les améliorations possibles de la sécurité globale de votre site.

6. Scanner le site WP à la recherche de malwares

Les malwares (ou logiciels malveillants) peuvent se dissimuler dans les moindres recoins de votre site WordPress, souvent sans que vous vous en rendiez compte. Ils peuvent injecter du code dans vos fichiers PHP, détourner les formulaires de contact, afficher des publicités indésirables, voler les données des utilisateurs ou rediriger les visiteurs vers des sites frauduleux. Pour éviter ces situations, il est indispensable de réaliser un scan de sécurité approfondi. Un bon audit WordPress inclut donc l’utilisation d’outils capables de détecter automatiquement la présence de fichiers suspects, de comportements anormaux ou de scripts modifiés à votre insu. Ces outils comparent l’état actuel de votre site à des versions « propres » du cœur WordPress, de vos plugins et thèmes, et utilisent aussi des bases de signatures de malwares connues. Voici une sélection d’outils performants pour scanner votre site WordPress à la recherche de malwares :

| Outil de scan | Fonctionnalités et avantages |

|---|---|

| Wordfence Security | Probablement le plugin de sécurité WordPress le plus connu. Il propose un scanner de malwares très efficace qui compare vos fichiers aux versions officielles de WordPress, détecte les fichiers modifiés, les tentatives d’intrusion, les backdoors, les URLs suspectes et plus encore. Il inclut également un pare-feu temps réel et un système d’alerte par email. |

| iThemes Security | Ce plugin offre une suite complète de sécurité, avec un scan régulier des fichiers pour détecter les changements inattendus. Il ne se limite pas à la détection de malwares : il surveille aussi les erreurs système, les connexions suspectes, et propose un durcissement global du site. Idéal pour les administrateurs qui souhaitent une solution « tout-en-un ». |

| MalCare | Outil très apprécié pour sa simplicité et sa rapidité. Contrairement à d’autres plugins, MalCare effectue l’analyse sur ses propres serveurs, ce qui n’impacte pas les performances de votre site. Il est capable de détecter les malwares les plus discrets, y compris ceux non visibles dans les fichiers de thème ou de plugin. Il propose également un nettoyage automatique en un clic (version premium). |

| Virusdie | Un scanner professionnel en ligne qui fonctionne avec ou sans plugin. Il analyse les fichiers du site à la recherche de code malicieux, de portes dérobées, d’injections SQL ou XSS. Il peut être connecté via FTP pour scanner même les sites sans accès WordPress actif. Très utile en cas de compromission sévère. |

| Sucuri SiteCheck | Outil en ligne gratuit proposé par Sucuri. Il scanne l’URL de votre site pour détecter les infections visibles, le blacklistage par Google ou Norton, les redirections malveillantes, etc. Il est moins approfondi qu’un scan interne, mais utile en complément pour une vue extérieure rapide. |

Ces outils sont généralement simples à utiliser : une fois installés, vous lancez un scan manuellement ou configurez une analyse régulière automatique. Certains vous enverront des alertes en cas de détection de fichiers suspects, d’activités inhabituelles ou de modification de fichiers critiques. Voici quelques types d’anomalies que les scanners peuvent détecter :

- Fichiers inconnus dans les dossiers wp-content, wp inculdes ou wp admin ;

- Présence de code obfusqué (ex. : base64, eval, gzinflate…) ;

- Backdoors ou scripts permettant l’exécution de commandes à distance ;

- Fichiers WordPress officiels modifiés sans justification ;

- Redirections non autorisées ou injection de liens externes.

Attention : tous les résultats ne sont pas forcément des menaces. Certains fichiers détectés peuvent simplement appartenir à un plugin ou un thème personnalisé. Il est donc important de lire les rapports avec discernement, ou de demander l’avis d’un professionnel avant de supprimer quoi que ce soit.

Enfin, la détection de malware n’est qu’une partie du processus. Si une infection est confirmée, il faudra passer à une phase de nettoyage, suivie d’un durcissement des accès et d’un renforcement de la sécurité générale du site. Un bon scanner vous aidera à identifier les failles d’entrée pour éviter que cela ne se reproduise.

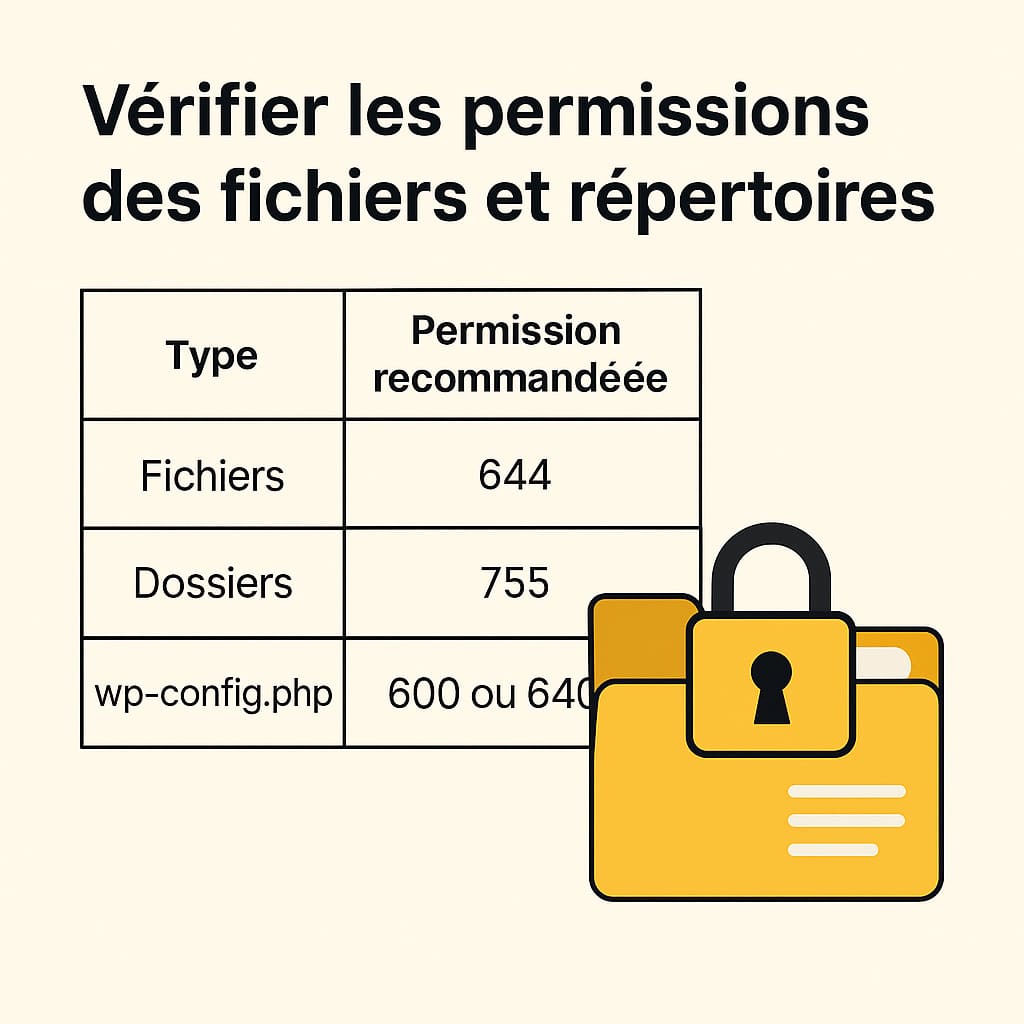

7. Vérifier les permissions des fichiers et répertoires de WordPress

Les permissions de fichiers définissent qui peut lire, écrire ou exécuter un fichier ou un dossier sur votre serveur. Une mauvaise configuration de ces droits peut exposer votre site WordPress à de graves risques : exécution de scripts malveillants, suppression ou modification de fichiers sensibles, création de backdoors, etc. Lors d’un audit de sécurité, il est donc essentiel de contrôler les permissions attribuées aux fichiers et répertoires de votre installation WordPress. Le principe est simple : vous devez accorder uniquement les droits nécessaires au fonctionnement normal du site, et rien de plus.

Voici les permissions recommandées pour les principaux types de fichiers et dossiers WordPress :

| Type de fichier ou dossier | Permission recommandée |

|---|---|

| Fichiers standards (.php, .css, .js, etc.) | 644 (lecture/écriture pour le propriétaire, lecture seule pour les autres) |

| Dossiers / répertoires | 755 (lecture/écriture/exécution pour le propriétaire, lecture/exécution pour les autres) |

wp-config.php |

600 ou 640 (lecture/écriture uniquement pour le propriétaire, voire lecture seule pour le groupe) |

.htaccess |

644 (lecture/écriture pour le propriétaire uniquement) |

Répertoire /wp-content/uploads |

755, avec exécution PHP désactivée via .htaccess |

| Fichiers sensibles temporaires (logs, backups, etc.) | 600 (accès restreint au propriétaire uniquement) |

À éviter absolument : les permissions en 777 (lecture, écriture et exécution pour tout le monde). Bien qu’elles puissent sembler pratiques pour résoudre un problème de droit d’accès ponctuel, elles ouvrent votre site à toutes sortes de manipulations, même de la part de scripts ou utilisateurs malveillants. C’est une configuration à bannir sur un site en production. Voici quelques bonnes pratiques complémentaires lors de l’audit du site WordPress :

- Vérifiez les permissions via un client FTP comme FileZilla, ou directement dans cPanel / Plesk si votre hébergeur le permet ;

- Utilisez un terminal SSH pour les utilisateurs avancés, avec la commande

ls -lpour afficher les permissions actuelles ; - Corrigez les permissions incorrectes avec les commandes

chmodetchown, ou via des outils intégrés dans certains plugins de sécurité ; - Automatisez le contrôle des permissions à l’aide de plugins comme iThemes Security ou Wordfence, qui peuvent détecter et alerter en cas de mauvaise configuration.

Enfin, gardez à l’esprit que la gestion des permissions n’est pas un réglage « à faire une fois pour toutes ». Après l’installation d’un nouveau plugin, une migration, ou une mise à jour système, il est recommandé de vérifier à nouveau les droits d’accès, car certaines opérations peuvent modifier les permissions par défaut sans avertissement.

Des permissions bien configurées contribuent à cloisonner votre site et à éviter qu’un éventuel accès non autorisé ne se transforme en compromission globale. C’est une barrière simple mais très efficace dans une stratégie de sécurisation WordPress.

8. Tester les failles courantes de WordPress

Au-delà des configurations internes et des outils de sécurité, il est essentiel d’évaluer votre site WordPress comme le ferait un pirate : De l’extérieur. Certains tests de base peuvent être réalisés manuellement, sans compétences techniques avancées ni outils complexes. Ces tests permettent de repérer les failles courantes, souvent négligées, qui pourraient exposer votre site à des attaques opportunistes. Voici quelques vérifications simples mais efficaces que vous pouvez réaliser directement depuis un navigateur ou à l’aide d’outils en ligne :

| Test | Objectif |

|---|---|

Accès au fichier wp-config.php |

Vérifier que ce fichier sensible est bien protégé. Taper l’URL https://votresite.com/wp-config.php doit afficher une erreur 403 ou 500, mais jamais le contenu brut. |

| Listing des répertoires | Tester si la structure de vos dossiers est visible depuis le navigateur. Par exemple, accéder à https://votresite.com/wp-content/uploads/ ne doit pas afficher une liste de fichiers. Si c’est le cas, désactivez le listing via un fichier .htaccess ou une configuration serveur. |

| Exposition de la version WordPress | Inspecter le code source HTML de la page d’accueil pour voir si la version WordPress apparaît dans une balise <meta name="generator">. Cette information peut guider les attaques ciblées. Elle peut être supprimée via un filtre dans le fichier functions.php. |

| Fichiers par défaut exposés | Vérifiez si des fichiers comme readme.html, license.txt ou debug.log sont accessibles via leur URL. Ces fichiers peuvent révéler des informations techniques sur votre installation. Ils doivent être supprimés ou protégés. |

| Navigation dans les dossiers de plugins | Testez l’accès aux dossiers de plugins comme wp-content/plugins/nom-du-plugin/. Le serveur ne doit pas afficher leur contenu. Si c’est le cas, ajoutez un fichier index.php vide dans chaque répertoire ou configurez une règle de restriction dans .htaccess. |

Ces tests peuvent être complétés par des outils en ligne gratuits qui simulent l’analyse d’un attaquant externe :

- SecurityHeaders.com : Vérifie la présence et la configuration des en-têtes HTTP de sécurité (Content-Security-Policy, X-Frame-Options, X-XSS-Protection, etc.). Ces en-têtes renforcent la protection contre les attaques de type XSS, clickjacking ou injection de scripts ;

- WPScan : Outil d’analyse spécifique à WordPress qui détecte les failles connues, les plugins vulnérables, les fichiers exposés, les utilisateurs visibles, etc. Il s’appuie sur une base de données CVE (Common Vulnerabilities and Exposures) régulièrement mise à jour ;

- Sucuri SiteCheck : Scanne rapidement un site pour détecter des malwares visibles, des blacklistages, ou des erreurs de configuration.

Enfin, si vous souhaitez aller plus loin, certains outils en ligne ou plugins permettent d’automatiser ces vérifications à intervalles réguliers et de recevoir des alertes en cas de changement. Cela vous évite de devoir tout vérifier manuellement chaque semaine. Tester les failles courantes, c’est adopter une posture proactive : en identifiant vous-même ce qu’un attaquant pourrait exploiter, vous prenez une longueur d’avance et évitez que des erreurs simples ne deviennent des points d’entrée pour des attaques plus sérieuses.

Les outils recommandés pour un audit de sécurité WordPress

Pour réaliser un audit de sécurité WordPress efficace, il est essentiel de s’appuyer sur des outils fiables, spécialisés et régulièrement mis à jour. Ces solutions permettent non seulement de détecter les vulnérabilités, mais aussi de surveiller les comportements suspects, renforcer les paramètres critiques, et anticiper les tentatives d’intrusion. Que vous soyez débutant ou administrateur expérimenté, ces outils vous feront gagner un temps précieux et renforceront considérablement la sécurité de votre site.

Voici une sélection d’outils recommandés pour auditer et protéger votre site WordPress :

| Outil | Fonction |

|---|---|

| Wordfence | Solution tout-en-un qui inclut un pare-feu applicatif (WAF), un scanner de fichiers, une protection contre les attaques par force brute, et un système de notifications. Il compare vos fichiers WordPress aux versions officielles pour détecter les modifications malveillantes et propose un tableau de bord clair pour suivre les menaces en temps réel. |

| WPScan | Outil de sécurité axé sur la détection des failles connues dans WordPress, les thèmes et les plugins. Il s’appuie sur une base de données CVE (Common Vulnerabilities and Exposures) régulièrement mise à jour. Disponible en version en ligne ou en ligne de commande, WPScan est très utilisé dans les audits professionnels. |

| iThemes Security | Plugin de durcissement très complet qui permet de corriger automatiquement des dizaines de failles potentielles (accès XML-RPC, permissions, erreurs 404 suspectes, etc.). Il offre un tableau de bord de sécurité simple et des fonctionnalités avancées comme la détection de changement de fichiers ou l’authentification à deux facteurs (2FA). |

| Security Headers | Outil en ligne gratuit permettant d’analyser les en-têtes HTTP de votre site. Il vérifie la présence de directives de sécurité comme Content-Security-Policy, X-Frame-Options, X-XSS-Protection, Strict-Transport-Security, etc. Indispensable pour renforcer la sécurité côté navigateur et prévenir certaines attaques web comme le clickjacking ou les injections de scripts. |

| MalCare | Scanner de malware très rapide, basé sur le cloud, qui n’impacte pas les performances du site pendant l’analyse. Il offre également une fonction de nettoyage automatique en un clic (version premium) et une surveillance continue du site. Idéal pour les utilisateurs qui souhaitent une solution discrète, rapide et efficace contre les infections. |

Ces outils peuvent être utilisés de manière complémentaire. Par exemple, il est tout à fait pertinent d’installer Wordfence pour la protection en temps réel, d’utiliser WPScan pour l’analyse externe des failles connues, et de faire appel à Security Headers pour renforcer la protection au niveau des navigateurs. En complément, il est judicieux d’ajouter des solutions de monitoring externe pour surveiller la disponibilité et la réactivité de votre site. Elles permettent d’être alerté rapidement en cas d’interruption, de temps de chargement anormal ou de modification non autorisée.

- UptimeRobot : Outil de surveillance de disponibilité simple et efficace. Il vérifie régulièrement si votre site est en ligne et vous alerte par email, SMS ou Slack en cas d’indisponibilité ;

- Better Uptime : Solution plus avancée qui combine monitoring de disponibilité, gestion des incidents, rapports de performance et intégration avec des outils comme Zapier, Slack ou PagerDuty.

Ces services ne remplacent pas les plugins de sécurité, mais ils les complètent parfaitement en vous offrant une visibilité extérieure sur l’état de votre site. Grâce à eux, vous pouvez réagir rapidement à tout comportement anormal, souvent avant même que vos utilisateurs ne s’en aperçoivent.

En combinant ces différents outils, vous construisez une approche de sécurité multicouche, capable de prévenir, détecter, corriger et surveiller l’ensemble des points sensibles de votre environnement WordPress.

0 commentaires