Dans l’univers de la cybersécurité, les menaces sont nombreuses et en constante évolution. Parmi elles, les vers informatiques occupent une place particulière en raison de leur capacité à se propager rapidement et automatiquement, souvent sans intervention humaine. Contrairement aux virus classiques, qui ont besoin d’un fichier hôte pour se diffuser, les vers exploitent des failles ou des connexions réseau pour se répliquer de manière autonome. Mais que désigne-t-on précisément par « ver informatique » ? D’où vient cette appellation, comment fonctionnent ces logiciels malveillants, et quelles conséquences peuvent-ils avoir sur un système ? Cet article vous propose une plongée historique et technique dans l’univers discret mais redoutablement efficace des vers informatiques.

L’origine et la définition du ver informatique dans l’histoire des malwares

Le terme ver informatique (ou worm en anglais) fait partie du lexique fondateur de la cybersécurité moderne. Il désigne un programme autonome capable de se répliquer et de se propager automatiquement d’un système à un autre, généralement via un réseau. Contrairement au virus informatique, qui a besoin d’un fichier hôte pour s’exécuter et se diffuser, le ver agit de façon indépendante, ce qui le rend particulièrement dangereux dans des environnements interconnectés. Le mot « ver » trouve ses origines bien avant l’apparition d’Internet. Il a été popularisé dans la littérature de science-fiction avec le roman The Shockwave Rider, publié en 1975 par l’écrivain britannique John Brunner. Dans cette œuvre visionnaire, un programme intelligent et autoréplicatif se diffuse au sein d’un réseau informatique tentaculaire. Brunner, influencé par les débuts de l’informatique distribuée et les premières expérimentations en réseau à la fin des années 1960 (comme ARPANET), imagine un futur où l’information circule sans contrôle centralisé — une idée qui résonne fortement avec le fonctionnement des vers modernes.

Le concept devient réalité en 1982 à l’université Xerox PARC en Californie. Deux chercheurs, John F. Shoch et Jon A. Hupp, développent un prototype expérimental de programme autoréplicatif pour tester les performances de leur réseau local. Ils appellent ce programme un worm, en référence directe au roman de Brunner. Contrairement à une attaque, leur but était scientifique : mesurer la charge et la résilience d’un réseau. Ces travaux restent peu connus du grand public, mais ils posent les bases techniques du ver tel qu’il sera redéfini quelques années plus tard. La véritable apparition d’un ver « dans la nature » survient en novembre 1988, avec l’épisode du ver Morris. Ce dernier, considéré comme le premier ver informatique à grande échelle, a été conçu par Robert Tappan Morris, étudiant diplômé à l’université de Cornell (État de New York), fils d’un ingénieur reconnu de la NSA. Le programme était initialement conçu comme une expérience académique visant à estimer la taille d’Internet. Pour cela, Morris créa un ver capable d’exploiter plusieurs vulnérabilités : dans le démon sendmail, dans le service finger, et dans les connexions par mot de passe faible via rsh.

Mais le ver s’est propagé de manière incontrôlée : Au lieu de s’installer une fois par machine, il se dupliquait à plusieurs reprises, provoquant des ralentissements extrêmes et des blocages de systèmes Unix dans tout le pays. On estime que près de 6 000 machines ont été infectées, ce qui représentait une portion significative de l’Internet de l’époque. Les universités, les institutions gouvernementales et les laboratoires de recherche furent particulièrement touchés. Cet événement marquant mit en lumière la fragilité des infrastructures numériques encore balbutiantes. La réponse fut immédiate : Face à la gravité de l’incident, le Defense Advanced Research Projects Agency (DARPA), qui supervisait l’Internet naissant, créa le Computer Emergency Response Team Coordination Center (CERT/CC) à l’université Carnegie Mellon en 1988. Cette structure fut chargée de coordonner la réponse aux incidents de cybersécurité et constitue aujourd’hui encore un maillon essentiel de la sécurité informatique aux États-Unis et dans le monde.

L’affaire Morris, qui valut à son auteur une condamnation pénale et une amende, a été un tournant historique. Elle marque le début de l’ère des malwares propagatifs et de la prise de conscience globale des risques liés aux programmes autonomes circulant sur les réseaux. Par la suite, d’autres vers feront leur apparition, exploitant les failles laissées ouvertes par des systèmes mal sécurisés ou mal mis à jour.

Au fil des décennies, les vers ont évolué en complexité et en objectifs. Certains ont été conçus pour simplement se propager (comme Code Red ou Slammer dans les années 2000), d’autres pour installer une charge utile destructrice ou espionne (comme Conficker ou Mydoom), et certains, plus récents, sont utilisés comme armes cybernétiques dans le cadre de conflits étatiques — l’exemple le plus emblématique étant Stuxnet (découvert en 2010), conçu pour saboter le programme nucléaire iranien.

Le fonctionnement d’un ver informatique : Propagation, charge utile et infection

Un ver informatique est un programme malveillant autonome capable de se répliquer automatiquement et de se diffuser à travers des réseaux, sans qu’aucune action manuelle de l’utilisateur ne soit nécessaire une fois activé. Sa conception repose sur des routines de duplication intégrées et une logique de recherche active de nouvelles cibles. Ce fonctionnement, particulièrement efficace dans des environnements interconnectés comme Internet ou les réseaux d’entreprise, en fait l’un des outils les plus redoutables de la panoplie des cyberattaquants.

La principale différence entre un ver et un virus informatique tient à leur mode de propagation : un virus a besoin d’un fichier hôte (document, exécutable, etc.) pour se diffuser, tandis qu’un ver peut agir indépendamment et s’introduire directement dans les systèmes, notamment via des protocoles réseau, des failles logicielles ou des services mal configurés.

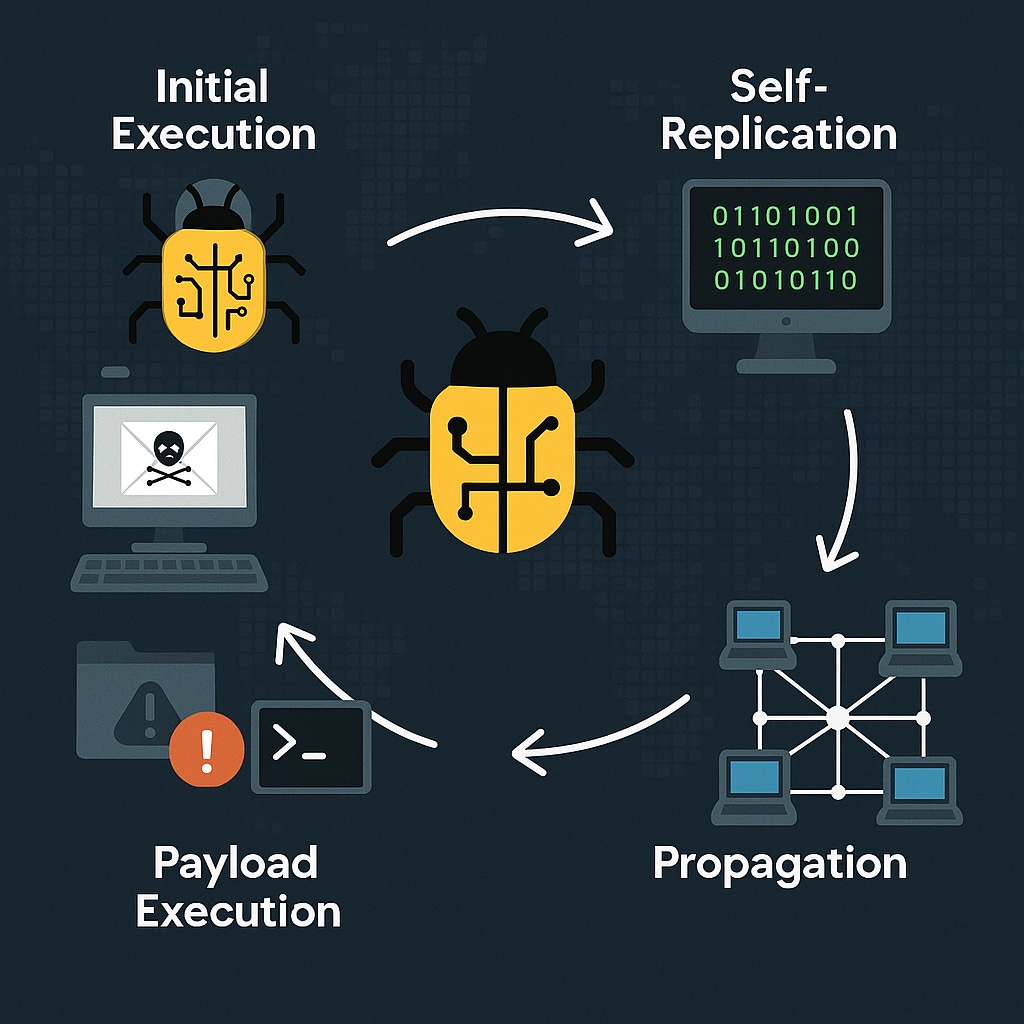

Le cycle de vie d’un ver suit plusieurs étapes clés, que l’on peut modéliser comme suit :

| Étape | Description |

|---|---|

| Exécution initiale | Le ver pénètre un système par un vecteur d’infection : email frauduleux, clé USB infectée, lien malveillant, faille de sécurité réseau ou même une mise à jour logicielle compromise. |

| Auto-réplication | Une fois installé, le ver se copie dans d’autres répertoires du système, crée des processus multiples, ou se camoufle sous différentes formes. Il peut aussi modifier le registre système pour s’exécuter à chaque démarrage. |

| Propagation | Le ver scanne le réseau local ou Internet à la recherche d’autres machines vulnérables. Il utilise des scripts d’exploitation (exploit) pour s’introduire dans les systèmes repérés et recommencer le cycle. |

| Exécution de la charge utile | Au-delà de la propagation, le ver peut exécuter une action malveillante appelée payload : effacement de fichiers, installation de portes dérobées (backdoors), surveillance, déni de service, ou encore déploiement de ransomware. |

Ce mécanisme a permis à certains vers de contaminer des dizaines de milliers de machines en quelques heures, avec une rapidité supérieure à celle de toute autre catégorie de malwares. En effet, contrairement à un virus qui attend une action humaine pour se diffuser, le ver prend l’initiative de sa propre propagation en temps réel, sans intervention extérieure.

Le fonctionnement d’un ver informatique

Les vecteurs de diffusion sont nombreux et souvent combinés pour maximiser la portée :

- Les réseaux locaux (LAN) : En profitant des partages de fichiers non sécurisés, des impressions réseau ou de protocoles obsolètes comme SMB (Server Message Block) ;

- Internet : en lançant des balayages automatisés d’adresses IP publiques et en ciblant les ports ouverts ou vulnérables (ex. : ports 445, 135, 1433) ;

- Messagerie électronique : En utilisant l’ingénierie sociale pour inciter les utilisateurs à ouvrir des pièces jointes ou cliquer sur des liens d’apparence légitime ;

- Les supports physiques : Les clés USB, disques durs externes ou cartes mémoire peuvent être contaminés par un ver, qui se déclenche dès qu’ils sont insérés dans un autre ordinateur.

Les exemples historiques de vers informatiques illustrent bien la diversité de leurs modes d’action et leurs impacts :

- ILOVEYOU (2000) : Véhiculé par email, ce ver a exploité la curiosité humaine en se faisant passer pour une lettre d’amour. Il a infecté plus de 10 millions d’ordinateurs en quelques jours, causant environ 10 milliards de dollars de dégâts ;

- Code Red (2001) : Ciblait les serveurs Microsoft IIS en exploitant une faille de buffer overflow. Il a lancé des attaques DDoS et modifié des pages Web sur plus de 350 000 serveurs ;

- SQL Slammer (2003) : En 10 minutes, ce ver a infecté 75 000 machines à travers le monde, paralysant des systèmes bancaires, des distributeurs automatiques et des vols commerciaux ;

- Conficker (2008) : Probablement l’un des vers les plus complexes, il utilisait une combinaison de techniques (injection de DLL, force brute, mise à jour peer-to-peer) pour infecter des millions de machines dans plus de 190 pays ;

- Stuxnet (2010) : Ce ver révolutionnaire, découvert en Iran, visait spécifiquement les automates industriels Siemens SCADA dans les installations nucléaires. Son objectif était de saboter les centrifugeuses sans être détecté. Il s’agit du premier malware reconnu comme une cyberarme étatique, vraisemblablement développé par les États-Unis et Israël.

Ces cas montrent que les vers ne sont pas uniquement des menaces “grand public” : ils peuvent viser des cibles stratégiques, industrielles ou militaires, et faire partie d’opérations géopolitiques complexes. Certains vers modernes sont désormais conçus pour opérer en mode furtif, en évitant délibérément de surcharger le système ou de se faire remarquer. Ils peuvent rester dormants pendant des semaines, attendre un déclencheur à distance, ou se désactiver automatiquement après une période d’activité, rendant leur détection extrêmement difficile.

Le fonctionnement d’un ver informatique est donc à la fois simple dans son principe (se répliquer) et sophistiqué dans ses moyens d’action, d’évasion et de destruction. C’est cette dualité qui rend ces logiciels malveillants particulièrement inquiétants pour les professionnels de la cybersécurité comme pour les entreprises et les institutions.

Les conséquences, la prévention et la protection contre les vers informatiques

Les vers informatiques figurent parmi les menaces les plus redoutées dans le domaine de la cybersécurité, en raison de leur capacité à se propager de manière autonome et rapide. Même en l’absence de charge utile destructrice, leur simple présence peut entraîner une surcharge des infrastructures informatiques. Cette surcharge (souvent causée par la répétition de processus de duplication, de requêtes réseau ou de consommation mémoire excessive) peut provoquer un effet de saturation comparable à une attaque de type denial of service, mais générée de l’intérieur. Dans les environnements professionnels, cela se traduit par :

- La ralentissement du réseau interne et des serveurs ;

- La désorganisation des opérations (interruption de la production, retards de traitement, indisponibilité de services métiers) ;

- La mobilisation urgente des équipes informatiques pour isoler les machines infectées et assainir le réseau ;

- Des coûts de nettoyage élevés incluant restauration, mise à jour, tests de sécurité, voire remplacement de matériel.

Mais la plupart des vers modernes vont bien au-delà de ce simple impact logistique. Ils embarquent une charge utile (payload) qui transforme l’infection en attaque ciblée ou systémique. Ces charges peuvent être activées immédiatement ou différées, et inclure des actions telles que :

- Vol de données : Extraction de fichiers sensibles, identifiants, bases clients ou données financières vers un serveur externe contrôlé par l’attaquant ;

- Prise de contrôle à distance : Transformation de l’ordinateur en bot intégré à un réseau de machines zombies (botnet), utilisable pour lancer d’autres attaques à grande échelle ;

- Espionnage ou surveillance : Enregistrement de frappes clavier, capture d’écran, écoute de flux audio ou vidéo ;

- Sabotage : Suppression de fichiers, formatage de disques, désactivation de services critiques ;

- Ransomware : Chiffrement des fichiers et demande de rançon en cryptomonnaie pour en restituer l’accès.

Face à ces menaces multiples, la prévention constitue la meilleure stratégie. Un ensemble de bonnes pratiques et d’outils doit être mis en place à plusieurs niveaux pour limiter les risques d’infection :

| Mesure de prévention | Utilité |

|---|---|

| Mises à jour régulières | Éliminer les vulnérabilités connues qui servent de point d’entrée aux vers (systèmes, applications, firmwares). |

| Pare-feux et filtrage réseau | Contrôler les flux entrants et sortants pour empêcher la diffusion du ver et son accès à des ressources sensibles. |

| Antivirus et antimalwares | Détecter les signatures connues de vers ou leur comportement suspect en temps réel pour bloquer leur action. |

| Sensibilisation des utilisateurs | Former les collaborateurs à ne pas cliquer sur des liens suspects, à vérifier les expéditeurs d’email et à éviter les supports non vérifiés. |

| Segmentation du réseau | Limiter la propagation en cloisonnant les systèmes par zones fonctionnelles, avec des règles d’accès précises. |

En complément, les entreprises et organisations peuvent mettre en place des solutions de détection proactive :

- IDS/IPS (Intrusion Detection/Prevention Systems) : Systèmes capables d’identifier des schémas d’attaque ou des comportements anormaux sur le réseau ;

- SIEM (Security Information and Event Management) : Outils qui agrègent les journaux systèmes et alertent en cas d’événement suspect ;

- Le monitoring réseau : Inspection en continu du trafic pour repérer les signes d’un ver en circulation (requêtes répétées, pics d’activité inhabituels) ;

- Les analyses comportementales : Certains antivirus modernes utilisent l’intelligence artificielle pour détecter des comportements anormaux même sans signature connue.

Il est aussi essentiel d’avoir une politique de sauvegarde solide, avec des copies régulières des données critiques stockées dans des environnements isolés (offline ou cloud sécurisé). En cas d’infection, cela permet de restaurer les systèmes sans céder à une éventuelle demande de rançon ou risquer une perte définitive.

Les vers informatiques ne sont pas une menace du passé. Leur logique de propagation autonome reste redoutablement efficace, notamment dans des contextes d’entreprises mal segmentées, avec des politiques de sécurité non rigoureuses ou des outils obsolètes. La résilience face à cette menace repose autant sur la technologie que sur la rigueur organisationnelle et la vigilance humaine.

0 commentaires