Vous naviguez tranquillement sur internet, téléchargez une application gratuite ou ouvrez une pièce jointe douteuse, sans savoir qu’en arrière-plan, un logiciel espion vient de s’installer sur votre appareil. Invisible à l’œil nu, il capte vos faits et gestes numériques, collecte vos informations personnelles, et parfois même, compromet votre sécurité bancaire. Ce logiciel malveillant porte un nom : Le spyware. Encore trop méconnu du grand public, le spyware constitue pourtant l’une des menaces les plus répandues dans l’univers de la cybersécurité. Mais alors, qu’est-ce qu’un spyware ? Comment fonctionne-t-il, comment s’installe-t-il, et surtout, comment s’en protéger efficacement ? Cet article vous propose une plongée dans l’univers des logiciels espions, avec une définition claire, des exemples concrets et des conseils pour sécuriser vos appareils face à cette forme d’intrusion numérique.

- Spyware : Définition et origine du terme

- Comment fonctionne un spyware ? Explications

- Des exemples de spywares et les conséquences pour l’utilisateur

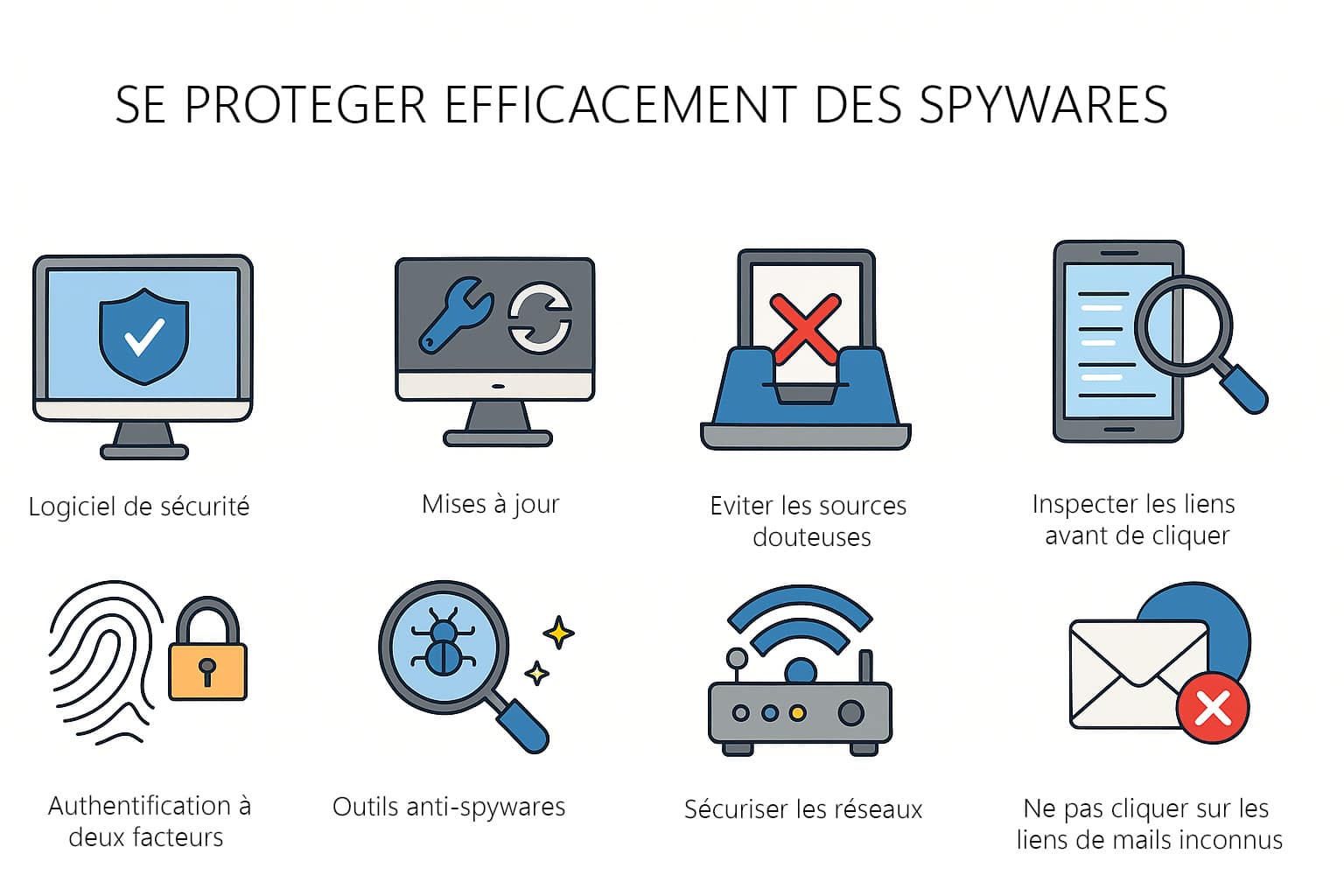

- Comment se protéger efficacement des spywares ?

- Utiliser un logiciel de sécurité complet

- Mettre à jour régulièrement ses logiciels

- Éviter les sources de téléchargement douteuses

- Analyser les permissions des applications mobiles

- Activer l’authentification à deux facteurs

- Utiliser des outils spécialisés anti-spyware

- Sécuriser ses connexions et réseaux

- Éviter les clics sur les liens inconnus

- Effectuer des audits réguliers de vos appareils

- Former et sensibiliser les utilisateurs à l’existence des spywares

Spyware : Définition et origine du terme

Le terme spyware est un mot-valise issu de la fusion de deux mots anglais : “spy” (espion) et “software” (logiciel). Il désigne un logiciel espion, c’est-à-dire un programme informatique installé à l’insu de l’utilisateur dans le but de surveiller, collecter, et parfois transmettre des données personnelles, sans autorisation explicite. Ces données peuvent être très variées : historique de navigation web, identifiants de connexion, mots de passe, informations bancaires, contenus de messages, frappes clavier (keylogging), localisation géographique ou encore activité sur les réseaux sociaux. Contrairement à d’autres types de malwares (logiciels malveillants), comme les virus qui visent à détruire ou perturber les systèmes informatiques, le spyware a un comportement plus discret et persistant. Son objectif n’est pas de nuire immédiatement à l’appareil infecté, mais plutôt d’en extraire des données de manière continue et invisible. Cette discrétion fait du spyware une menace redoutable, souvent ignorée jusqu’à ce que les conséquences se manifestent — parfois tardivement.

Le terme « spyware » est utilisé pour la première fois dans la presse spécialisée au cours des années 1990, notamment dans une édition de PC Magazine en 1995, où il est évoqué pour désigner les logiciels capables de suivre l’activité d’un utilisateur sans consentement. À cette époque, la menace est encore marginale, mais elle se développe rapidement avec la démocratisation d’Internet à la fin de la décennie. C’est au début des années 2000 que le phénomène prend une ampleur significative, notamment avec l’arrivée massive de adwares (logiciels publicitaires) et de barres d’outils envahissantes qui s’installent automatiquement dans les navigateurs web. Un exemple marquant de cette époque est le tristement célèbre Gator (rebaptisé plus tard Claria), un logiciel qui s’installait avec d’autres programmes gratuits et affichait des publicités ciblées tout en collectant des données personnelles. Gator est devenu un symbole des dérives du modèle « freeware contre données personnelles », et a été vivement critiqué par les défenseurs de la vie privée et la communauté des développeurs open source.

Parallèlement, les pratiques commerciales douteuses de certaines sociétés éditeurs de spywares entraînent une prise de conscience collective. En 2004, Microsoft commence à s’impliquer activement dans la lutte contre les spywares, rachetant l’outil Giant AntiSpyware pour lancer plus tard Windows Defender. Le Congrès américain débat également à cette époque de plusieurs projets de loi visant à encadrer la diffusion de ces programmes, sans qu’une réglementation globale ne voie le jour immédiatement. Au fil des années, les spywares se diversifient et se perfectionnent. Certains deviennent quasi indétectables, intégrant des fonctions avancées comme l’enregistrement des frappes (keyloggers), la capture d’écran, ou l’espionnage via webcam et microphone. D’autres, comme FinFisher ou Pegasus, sont conçus pour des usages gouvernementaux, parfois en dehors de tout cadre légal, et visent des journalistes, militants ou chefs d’entreprise dans des contextes géopolitiques sensibles.

Avec l’essor des smartphones, le spyware prend une nouvelle dimension. Des applications légales de « contrôle parental » ou de « suivi de téléphone » comme mSpy ou FlexiSPY sont détournées à des fins malveillantes, notamment dans des contextes de cyberharcèlement ou de surveillance conjugale. En 2019, une enquête de The New York Times révèle que des logiciels espions commerciaux ont été utilisés dans des centaines de cas de surveillance domestique non consentie, soulignant le flou juridique autour de ces pratiques.

Comment fonctionne un spyware ? Explications

Le fonctionnement d’un spyware repose sur sa capacité à s’introduire discrètement dans un système informatique et à y collecter des informations sans que l’utilisateur ne s’en rende compte. L’infiltration peut se faire de multiples façons, souvent en exploitant la négligence de l’utilisateur ou des failles de sécurité non corrigées dans le système ou les logiciels installés. Un spyware peut ainsi être dissimulé dans un logiciel gratuit téléchargé depuis un site non officiel, dans une pièce jointe malveillante envoyée par e-mail (souvent en apparence anodine), ou encore dans un lien piégé diffusé via un SMS, un réseau social ou une publicité en ligne. Dans certains cas, la simple visite d’un site web compromis suffit à déclencher un téléchargement automatique non sollicité, un phénomène connu sous le nom de drive-by download.

Une fois installé sur l’appareil (ordinateur, smartphone ou tablette), le spyware se loge dans les fichiers système ou dans la mémoire vive, et démarre généralement au lancement de l’appareil. Il fonctionne en tâche de fond, sans alerter l’utilisateur, ce qui rend sa détection particulièrement difficile. Il ne ralentit pas toujours le système de manière visible, et n’affiche aucune fenêtre suspecte. Son efficacité repose justement sur cette discrétion. Contrairement à un virus, dont les effets sont parfois immédiatement destructeurs, le spyware agit avec patience, parfois durant des semaines ou des mois, pour collecter des informations sensibles et les transmettre à un serveur distant contrôlé par le cybercriminel ou l’organisation qui l’a déployé. Les fonctionnalités d’un spyware varient selon son objectif, sa complexité technique et le type de données qu’il vise. Certains sont très ciblés (comme ceux utilisés dans l’espionnage d’entreprise), tandis que d’autres sont conçus pour une collecte de masse de données personnelles. Voici les comportements les plus fréquents observés chez les spywares :

| Type de fonction | Comportement du spyware |

|---|---|

| Keylogger | Enregistre en continu toutes les frappes clavier effectuées par l’utilisateur, permettant de capturer des mots de passe, des messages privés, des numéros de carte bancaire ou toute autre donnée sensible. |

| Monitoring d’activité | Surveille les comportements de l’utilisateur : sites visités, applications lancées, temps passé sur chaque tâche. Ce type de surveillance est utilisé à des fins d’analyse comportementale ou de profilage marketing illégal. |

| Capture d’écran | Prend des captures d’écran à intervalles réguliers ou lorsqu’une action est détectée (ex : saisie d’un mot de passe). Cela permet au spyware de visualiser des informations affichées à l’écran sans intercepter les données directement. |

| Transmission de données | Compile et envoie les données collectées à un serveur distant (appelé C&C pour Command & Control). Cela peut se faire de manière chiffrée pour éviter toute détection par les pare-feux ou les antivirus. |

| Modifications système | Peut désactiver les protections de sécurité de l’appareil, modifier le registre Windows, ou installer d’autres programmes malveillants (ex. : trojans, ransomwares, adwares), créant un environnement vulnérable durablement. |

Certains spywares, dits multi-fonctions, cumulent plusieurs de ces capacités. C’est notamment le cas de Pegasus, un spyware ultra-sophistiqué découvert en 2016, capable de prendre le contrôle total d’un smartphone, d’enregistrer les appels, de lire les messages chiffrés, d’activer la caméra ou le micro à distance, le tout sans que l’utilisateur ne s’en aperçoive. Développé par la société israélienne NSO Group, ce logiciel a été utilisé dans plusieurs affaires d’espionnage politique à l’échelle mondiale, ciblant journalistes, militants, avocats ou chefs d’État. Le spyware ne travaille d’ailleurs pas toujours seul. Il est souvent intégré dans des chaînes d’attaque complexes : un cheval de Troie (trojan) peut par exemple servir à ouvrir une porte dérobée (backdoor) dans le système, permettant ensuite au spyware de s’installer sans résistance. Dans certains cas, un spyware est utilisé comme précurseur pour identifier les données sensibles, qui seront ensuite chiffrées par un ransomware dans un second temps, déclenchant une demande de rançon. Cette coordination entre différents types de malwares rend la détection et la réponse particulièrement difficiles, surtout dans les environnements professionnels.

Des exemples de spywares et les conséquences pour l’utilisateur

Les spywares ne sont pas de simples concepts techniques : ce sont des menaces bien réelles, avec des noms, des cas documentés, et des impacts mesurables. Ils ont ciblé aussi bien des particuliers que des entreprises, des militants que des responsables politiques. Leur diversité est telle qu’ils peuvent se présenter sous forme de logiciels déguisés en outils utiles, d’applications mobiles, ou encore d’agents invisibles intégrés à des attaques complexes. Voici une sélection d’exemples célèbres de spywares, classés par leur usage ou leur méthode d’action :

| Nom du spyware | Description et impact |

|---|---|

| FinFisher | Développé par Gamma Group, ce spyware est utilisé par des gouvernements pour espionner des activistes, journalistes et opposants politiques. Il peut intercepter les appels, lire les messages, activer la caméra et suivre les mouvements de l’utilisateur. Il a été repéré dans plusieurs affaires de surveillance illégale à l’international, notamment en Égypte, au Bahreïn ou en Éthiopie. |

| CoolWebSearch | Apparu dans les années 2000, il détournait les moteurs de recherche pour rediriger les utilisateurs vers des pages publicitaires. Il modifiait la page d’accueil du navigateur et espionnait les requêtes saisies. Très répandu, il était particulièrement difficile à désinstaller manuellement. |

| DarkHotel | Campagne de cyberespionnage ciblant les cadres et dirigeants connectés aux réseaux Wi-Fi publics d’hôtels de luxe en Asie. Ce spyware capturait les identifiants professionnels et des fichiers confidentiels via des mises à jour logicielles piégées. |

| Spyzie / mSpy | Initialement présentés comme des outils de contrôle parental, ces logiciels ont été massivement détournés à des fins illégales, notamment dans des contextes de surveillance conjugale, d’espionnage de salariés ou de harcèlement. Ils permettent de suivre les messages, les appels, la position GPS et les activités sur les réseaux sociaux. |

| Pegasus | Développé par la société israélienne NSO Group, ce spyware hautement sophistiqué a permis l’espionnage de chefs d’État, journalistes, avocats et militants à travers le monde. Il exploite des failles zero-day pour s’installer sans clic et peut accéder à toutes les données d’un smartphone, y compris les contenus chiffrés. |

| Xnspy | Un autre logiciel commercialisé comme solution de surveillance parentale, largement utilisé pour espionner à distance des partenaires ou employés. Il offre l’accès aux SMS, e-mails, photos, enregistrements d’appels et localisation GPS. |

| Fireball | Spyware originaire de Chine, installé sur des millions de PC via des bundles logiciels. Il détournait les navigateurs et injectait des publicités dans les résultats de recherche tout en collectant les données de navigation à grande échelle. |

| Gator (Claria) | Un adware célèbre des années 2000 qui enregistrait les habitudes d’achat et de navigation des utilisateurs pour leur afficher des publicités ciblées. Il fut l’un des premiers logiciels accusés publiquement d’espionnage commercial. |

Les conséquences d’une infection par spyware peuvent être graves et multiples, tant sur le plan personnel que professionnel. Voici quelques impacts majeurs que ces programmes peuvent provoquer :

- Le vol d’identité : les informations collectées (papiers d’identité, numéros de sécurité sociale, adresses, comptes bancaires) peuvent être revendues ou utilisées pour usurper l’identité d’une personne ;

- Le piratage de comptes : les mots de passe capturés permettent un accès non autorisé à des services sensibles (e-mails, réseaux sociaux, plateformes bancaires) ;

- La perte de confidentialité : les activités privées deviennent accessibles à des tiers : Employeurs, partenaires, cybercriminels, voire États ;

- Les fuites de données professionnelles : dans un contexte d’entreprise, cela peut entraîner le vol de secrets industriels, de contrats stratégiques ou de données clients ;

- L’atteinte à la réputation : les informations collectées peuvent être utilisées pour nuire à la réputation d’un individu (divulgation d’e-mails privés, espionnage intime, etc.) ;

- La surveillance illégale : certains logiciels sont utilisés dans un cadre non conforme à la loi, entraînant des poursuites ou des condamnations pour les personnes les utilisant à mauvais escient ;

- La propagation de logiciels malveillants supplémentaires : un spyware peut installer d’autres malwares (trojans, ransomwares) sur le système infecté, aggravant encore les risques.

Que l’on soit particulier, dirigeant, journaliste ou étudiant, personne n’est à l’abri d’un spyware. Ces logiciels représentent une menace silencieuse mais redoutable, qui justifie l’adoption de mesures de cybersécurité rigoureuses et une sensibilisation continue aux risques numériques actuels.

Comment se protéger efficacement des spywares ?

Face à la prolifération des spywares et à la sophistication croissante de leurs techniques d’intrusion, il est essentiel d’adopter une approche proactive en matière de cybersécurité. Se protéger efficacement contre ces logiciels espions nécessite une combinaison de bonnes pratiques, d’outils adaptés et d’une vigilance constante, tant sur ordinateur que sur smartphone. Voici les actions clés à mettre en place pour sécuriser vos appareils et vos données.

Utiliser un logiciel de sécurité complet

Un antivirus classique ne suffit plus aujourd’hui à détecter et éliminer les menaces les plus avancées. Il est recommandé d’opter pour une suite de sécurité complète incluant un module de détection de spywares, un pare-feu intégré, une protection en temps réel contre les comportements suspects et un système d’analyse comportementale. Des éditeurs comme Bitdefender, Malwarebytes, Norton ou Kaspersky proposent des solutions réputées dans ce domaine.

Mettre à jour régulièrement ses logiciels

Les failles de sécurité dans les systèmes d’exploitation, navigateurs ou applications sont les portes d’entrée privilégiées des spywares. Pour les bloquer, il est impératif de maintenir à jour tous vos logiciels. Activez les mises à jour automatiques lorsque cela est possible, aussi bien sur Windows, macOS, Android qu’iOS, et surveillez les correctifs publiés par les éditeurs.

Éviter les sources de téléchargement douteuses

De nombreux spywares s’installent via des logiciels gratuits ou des cracks téléchargés sur des sites non officiels. Pour réduire les risques, téléchargez uniquement depuis les plateformes officielles ou des sources fiables : sites de l’éditeur, App Store, Google Play Store. Évitez les extensions ou logiciels qui vous semblent inutiles ou trop beaux pour être vrais.

Analyser les permissions des applications mobiles

Sur smartphone, de nombreux spywares prennent la forme d’applications qui demandent des autorisations excessives (accès aux SMS, au micro, à la caméra, etc.). Prenez l’habitude de vérifier systématiquement les permissions demandées à l’installation, et révoquez celles qui vous semblent injustifiées via les paramètres de sécurité de votre appareil.

Activer l’authentification à deux facteurs

Si un spyware parvient à intercepter vos identifiants, l’authentification à deux facteurs (2FA) peut empêcher l’accès à vos comptes en ligne. Activez-la sur tous les services importants (e-mail, réseaux sociaux, comptes bancaires) en utilisant une application d’authentification ou des clés de sécurité physiques.

Utiliser des outils spécialisés anti-spyware

Il existe des outils spécifiquement conçus pour détecter et supprimer les spywares, souvent plus efficaces que les antivirus traditionnels dans ce domaine. Des logiciels comme Malwarebytes Anti-Malware, Spybot Search & Destroy ou SUPERAntiSpyware permettent une analyse en profondeur du système et une suppression ciblée des composants malveillants.

Sécuriser ses connexions et réseaux

Les connexions Wi-Fi non sécurisées (hôtels, cafés, aéroports) sont des environnements propices à l’injection de spywares, comme l’a montré l’affaire DarkHotel. Utilisez systématiquement un VPN (réseau privé virtuel) pour chiffrer vos données lorsque vous êtes connecté à un réseau public. Chez vous, protégez votre box avec un mot de passe fort et unique, et changez régulièrement vos identifiants administrateurs par défaut.

Éviter les clics sur les liens inconnus

Les e-mails de phishing, les messages sur les réseaux sociaux ou les SMS contenant des liens suspects sont des vecteurs fréquents d’installation de spywares. Ne cliquez jamais sur un lien que vous ne pouvez pas identifier comme fiable. Apprenez à détecter les tentatives de phishing grâce à l’analyse des expéditeurs, des URL tronquées ou des messages alarmants et trop génériques.

Effectuer des audits réguliers de vos appareils

Même si vous appliquez toutes les mesures préventives, il est utile de réaliser régulièrement un audit de vos appareils pour repérer d’éventuelles anomalies : Comportement étrange de l’ordinateur, ralentissements inhabituels, hausse de l’activité réseau ou consommation excessive de batterie sur mobile. Ces signes peuvent révéler une activité espionne en arrière-plan.

Former et sensibiliser les utilisateurs à l’existence des spywares

Enfin, la meilleure défense reste la sensibilisation. Dans les contextes professionnels, former les collaborateurs à reconnaître les comportements suspects, les inciter à sécuriser leurs mots de passe, à utiliser des outils de sécurité et à adopter de bons réflexes numériques contribue fortement à la diminution des risques liés aux spywares.

Se protéger efficacement contre les spywares n’implique pas de compétences techniques poussées, mais une attention continue et une culture numérique responsable. En appliquant ces bonnes pratiques au quotidien, vous renforcez considérablement votre sécurité et celle de vos données personnelles.

0 commentaires