Parmi les menaces informatiques les plus redoutées, le cheval de Troie (ou trojan) occupe une place particulière. Inspiré du célèbre stratagème de la mythologie grecque, ce type de malware se dissimule derrière une apparence légitime pour mieux s’infiltrer dans un système. Mais à quoi sert-il exactement ? Comment fonctionne-t-il et comment s’en protéger ? Cet article vous propose une immersion complète dans l’univers du trojan, entre ingénierie sociale, espionnage et cybercriminalité.

Définir un cheval de Troie : L’art de la dissimulation informatique

Le terme « cheval de Troie » vient directement de la mythologie grecque, dans laquelle les Grecs ont utilisé un faux cadeau pour s’introduire dans la cité de Troie. En informatique, le principe est identique : le malware se dissimule dans un programme qui semble légitime pour tromper la vigilance de l’utilisateur. Cette analogie historique illustre bien la dimension psychologique du trojan, qui repose essentiellement sur l’ingénierie sociale, c’est-à-dire la manipulation de l’utilisateur pour le pousser à effectuer lui-même l’action qui libérera la charge malveillante. Un des éléments les plus redoutables du cheval de Troie est qu’il ne provoque pas toujours de dysfonctionnements visibles. En effet, de nombreux trojans sont conçus pour rester silencieux afin de maximiser leur durée d’activité sur la machine infectée. Certains peuvent rester actifs pendant des semaines, voire des mois, sans alerter leur victime. Ce comportement furtif est souvent renforcé par des techniques d’évasion qui leur permettent d’éviter la détection par les antivirus traditionnels.

Les chevaux de Troie sont également très modulables. Ils peuvent être personnalisés par les pirates en fonction de leurs objectifs : espionnage personnel, vol d’informations professionnelles, sabotage ciblé ou exploitation de données financières. Cette souplesse en fait une arme de choix pour les cybercriminels, mais aussi pour les groupes d’attaquants avancés (APT) liés à des États ou à des organisations organisées. Autre caractéristique notable : le cheval de Troie peut être intégré à une campagne plus vaste de cyberattaque. Dans ce cas, il agit comme un point d’entrée, une première étape servant à préparer le terrain à d’autres menaces. Il est fréquent qu’un trojan soit utilisé pour installer un ransomware ou pour capturer des identifiants avant une tentative de connexion à distance. Cela en fait un composant clé des attaques de type phishing ou des campagnes d’intrusion sophistiquées.

Enfin, les trojans n’épargnent aucun système : Qu’il s’agisse de postes Windows, de serveurs Linux ou d’appareils mobiles Android, ils s’adaptent à la plateforme visée. Dans le cas des smartphones, ils peuvent intercepter les appels, envoyer des SMS à l’insu de l’utilisateur ou enregistrer l’activité de navigation. Le danger est donc omniprésent, quel que soit l’environnement informatique utilisé.

Les grandes familles de chevaux de Troie

Le terme cheval de Troie recouvre une diversité de menaces aux formes et fonctions multiples. Ces malwares, bien qu’unifiés par leur principe de dissimulation, se déclinent en nombreuses variantes spécialisées selon leurs objectifs malveillants, leurs cibles et les environnements d’exploitation. Sur Windows, Linux, macOS, mais aussi sur les systèmes mobiles comme Android, chaque catégorie de trojan poursuit un but précis, allant de l’espionnage à l’escroquerie financière, en passant par le sabotage de systèmes critiques.

Voici un tableau détaillé présentant les principales familles de chevaux de Troie et leurs caractéristiques fonctionnelles :

| Type de trojan | Fonctionnalité principale |

|---|---|

| Backdoor Trojan | Installe une « porte dérobée » dans le système infecté, permettant à un attaquant de se connecter à distance sans être détecté. Il peut ensuite exécuter des commandes, modifier des fichiers, installer d’autres malwares ou désactiver les systèmes de sécurité. |

| Downloader Trojan | N’est souvent qu’un petit fichier en apparence inoffensif, dont le seul but est de télécharger et d’installer des logiciels malveillants plus complexes depuis un serveur distant. Il sert de point d’entrée dans des campagnes multi-étapes. |

| Keylogger Trojan | Capture tout ce que l’utilisateur tape sur son clavier, y compris les identifiants, mots de passe, messages privés, numéros de cartes bancaires. Les données sont ensuite envoyées à un serveur contrôlé par le pirate. |

| RAT (Remote Access Trojan) | Offre un contrôle complet à distance sur l’ordinateur infecté. L’attaquant peut visualiser l’écran en temps réel, parcourir les dossiers, activer la webcam ou le micro, interagir avec le système comme s’il était physiquement devant la machine. |

| Trojan Banker | Spécialement conçu pour cibler les services bancaires en ligne. Il peut détourner des formulaires de connexion, injecter de fausses pages, intercepter des codes 2FA ou rediriger des paiements. Certains trojans banker ciblent aussi les portefeuilles de cryptomonnaies. |

| Trojan FakeAV | Fait croire à l’utilisateur que son système est infecté par des virus fictifs. Il affiche des alertes alarmantes et propose une solution payante (un faux antivirus) qui est en réalité un malware ou une escroquerie pure. |

| Trojan SMS | Majoritairement présent sur les smartphones Android. Il envoie automatiquement des messages à des numéros surtaxés, entraîne des factures élevées et peut également intercepter les messages contenant des codes de vérification (OTP). |

| Trojan Spy | Collecte silencieusement des données personnelles ou professionnelles : documents, historiques de navigation, emails, discussions, fichiers sensibles. Il est souvent utilisé dans des contextes d’espionnage industriel ou de surveillance ciblée. |

| Trojan Dropper | Camoufle dans son code d’autres malwares qu’il libère une fois exécuté. Il est conçu pour contourner les systèmes de détection et déposer plusieurs charges malveillantes sur l’appareil sans être repéré. |

| Trojan Ransom | Peut ressembler à un ransomware : il bloque l’accès à certaines fonctionnalités du système (écran, navigateur, fichiers) sans nécessairement chiffrer les données, et réclame une rançon pour restaurer la situation. |

Ces différentes familles de trojans peuvent être utilisées seules ou en combinaison dans des attaques complexes, notamment les attaques dites APT (Advanced Persistent Threat), où plusieurs malwares agissent en synergie pour infiltrer et contrôler une infrastructure sur la durée. Certains trojans évoluent également dans des réseaux de zombies (botnets), servant à des attaques coordonnées, comme l’envoi massif de spam, le minage de cryptomonnaie ou des attaques DDoS à grande échelle.

Les modes d’infection d’un trojan avec des exemples concrets

Un trojan n’infecte pas un système tout seul. Il exploite souvent une erreur humaine ou une faille logicielle pour s’introduire. Voici les principaux vecteurs d’infection :

- Pièces jointes piégées : un fichier Word ou PDF avec macro active ;

- Téléchargements douteux : cracks de jeux ou logiciels piratés ;

- Faux logiciels : un programme qui se présente comme une mise à jour système ou un antivirus ;

- Clés USB infectées utilisées dans des environnements sensibles ;

- Sites compromis diffusant des trojans déguisés en plugin ou lecteur vidéo.

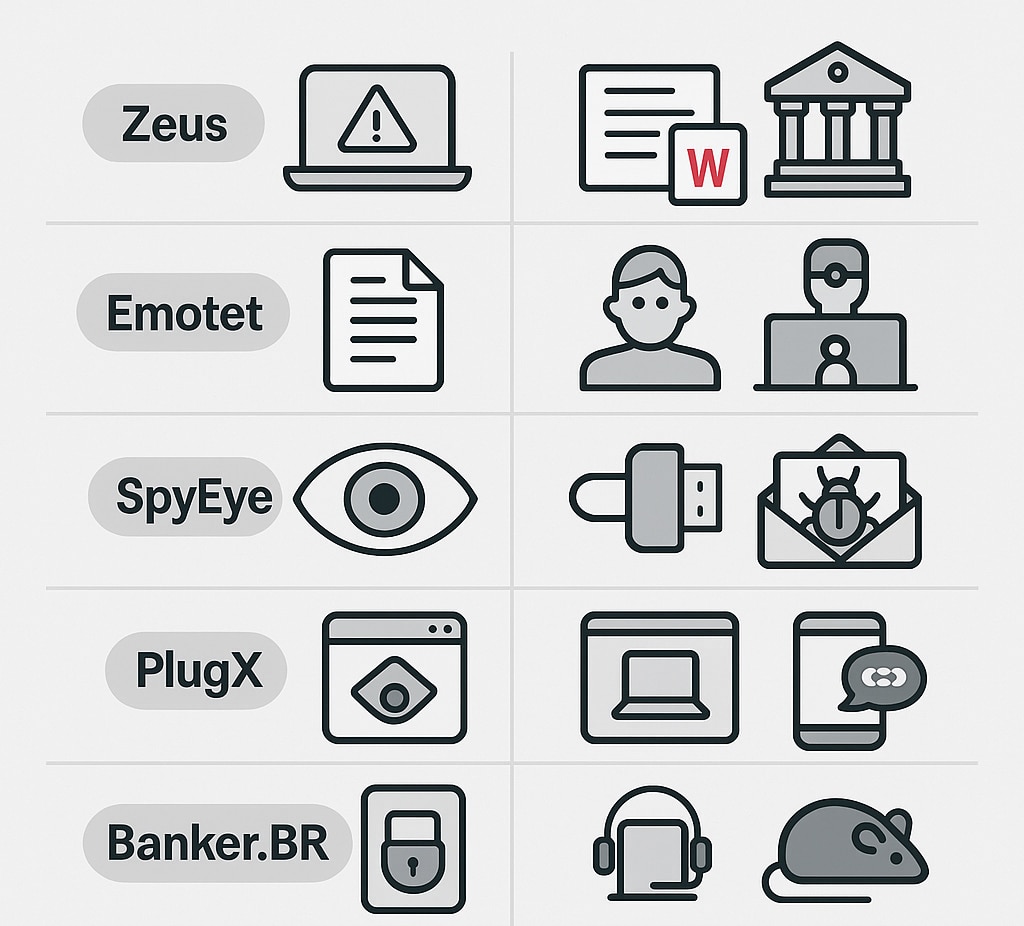

Un tableau de cas concrets de trojans célèbres dans l’histoire

De nombreux chevaux de Troie ont marqué l’histoire de la cybersécurité par leur sophistication, leur ampleur ou leur impact économique. Certains ont ciblé massivement le grand public, tandis que d’autres ont été utilisés dans des opérations d’espionnage de haut niveau. Voici une sélection de trojans emblématiques, accompagnée d’exemples précis de leurs effets et contexte historique :

| Nom du cheval de Troie | Effets et historique |

|---|---|

| Zeus (aussi appelé Zbot) | Apparu en 2007, ce trojan bancaire a infecté des millions de machines, principalement via des e-mails piégés. Il injecte des formulaires dans les sites bancaires pour intercepter les identifiants. Responsable de vols massifs de données financières. Son code a été réutilisé dans de nombreuses variantes. |

| Emotet | Lancé initialement comme trojan bancaire en 2014, Emotet s’est transformé en botnet modulaire. Il est diffusé via des pièces jointes Word avec macros. Capable d’installer d’autres malwares (comme TrickBot ou Ryuk), il a été démantelé en 2021 par une opération policière mondiale. |

| SpyEye | Concurrent direct de Zeus, actif entre 2009 et 2013. Il permettait de voler des informations bancaires et de modifier en temps réel les pages web affichées à la victime pour détourner les paiements. Son créateur a été arrêté en 2013. |

| Sub7 | Remote Access Trojan (RAT) très utilisé dans les années 2000, notamment par des hackers amateurs. Il donnait un accès complet à distance à un poste Windows : fichiers, webcam, clavier, micro. Très populaire pour des cyberattaques personnelles ou l’espionnage domestique. |

| PlugX | Trojan d’origine chinoise utilisé dans des campagnes d’espionnage étatique (APT). Il donne un accès persistant à des réseaux d’entreprise ou gouvernementaux. Utilisé notamment contre des entreprises de défense ou d’énergie. |

| PoisonIvy | Un autre RAT célèbre dans les milieux d’espionnage. Actif depuis les années 2005-2015. Il a été utilisé dans de nombreuses attaques ciblées contre des journalistes, des ONG ou des infrastructures critiques. Capable d’enregistrer l’écran, de voler des mots de passe et d’installer d’autres malwares. |

| Banker.BR | Trojan brésilien spécialisé dans le vol de données bancaires sur les sites locaux. Il cible les utilisateurs par phishing, puis injecte des fenêtres de connexion factices dans les navigateurs pour intercepter les identifiants bancaires. |

| Android.SmsSpy | Cheval de Troie mobile ciblant les utilisateurs Android. Il intercepte les SMS de validation bancaire et détourne les notifications pour contourner les authentifications à double facteur. Principalement diffusé via des APK frauduleux. |

| FinFisher (aussi connu sous le nom FinSpy) | Trojan très sophistiqué, vendu à des gouvernements et forces de l’ordre dans le cadre de la surveillance légale. Peut intercepter des appels VoIP, activer des caméras, récupérer des fichiers cryptés. Très controversé en raison de son utilisation contre des dissidents politiques et journalistes. |

| NJRat | RAT open source largement diffusé au Moyen-Orient. Permet de prendre le contrôle total d’un ordinateur à distance. Il est souvent utilisé dans des cyberattaques visant des institutions, via des campagnes de spear phishing. |

Ces exemples illustrent bien la variété des usages et des cibles des chevaux de Troie. Des particuliers aux gouvernements, aucun environnement numérique n’est à l’abri de ce type de menace si des mesures de sécurité adaptées ne sont pas mises en place. La plupart des trojans modernes sont conçus pour rester discrets le plus longtemps possible, et nombre d’entre eux sont utilisés en tant que composants dans des campagnes d’attaque complexes (APT, ransomwares, espionnage industriel, etc.).

Quelques trojans célèbres

Comment détecter et se protéger contre un trojan ?

Les chevaux de Troie sont conçus pour passer inaperçus, mais leur présence laisse souvent des indices subtils sur le comportement de la machine infectée. La détection repose sur l’observation des symptômes, l’utilisation d’outils de sécurité (l’antivirus en premier) et de bonnes pratiques d’hygiène numérique. Voici un panorama détaillé des signes d’infection et des solutions à mettre en œuvre.

Les signes révélateurs d’une infection par cheval de Troie

Un cheval de Troie peut rester dormant un certain temps, mais une fois activé, il provoque généralement des comportements anormaux sur l’ordinateur. Voici les signes les plus fréquents à surveiller :

| Symptôme observé | Interprétation possible |

|---|---|

| Ralentissement global du système | Le cheval de Troie peut consommer de la mémoire ou du CPU en exécutant des tâches en arrière-plan (espionnage, téléchargement de fichiers malveillants…) |

| Activité réseau anormale | Des connexions sortantes vers des serveurs inconnus peuvent indiquer une communication entre le trojan et son serveur de commande (C2 ou C&C). |

| Fenêtres pop-up ou messages inhabituels | Certains trojans affichent des alertes frauduleuses pour inciter à l’achat de faux logiciels ou à divulguer des informations. |

| Processus inconnus dans le gestionnaire de tâches | Le malware peut utiliser des noms de processus génériques ou imiter des services système pour masquer sa présence. |

| Antivirus désactivé sans action utilisateur | Les trojans tentent souvent de neutraliser les logiciels de sécurité pour faciliter leur activité malveillante. |

| Webcam ou micro s’activant sans raison | Typique des trojans d’accès distant (RAT), cette activité indique une tentative d’espionnage en cours. |

| Échecs répétés de connexion à certains sites ou services | Certains trojans modifient les paramètres DNS ou hôtes système pour rediriger ou bloquer des connexions sécurisées. |

Les bonnes pratiques de prévention contre les chevaux de Troie

Pour éviter toute infection par trojan, il est essentiel d’adopter une posture de vigilance constante. Voici les principales recommandations applicables à un usage domestique ou professionnel :

| Action recommandée | Pourquoi c’est important |

|---|---|

| Télécharger uniquement depuis des sources officielles | Les logiciels piratés, cracks ou APK non vérifiés sont des vecteurs très fréquents de trojans. |

| Mettre à jour régulièrement système et logiciels | Les mises à jour corrigent des failles de sécurité que les chevaux de Troie peuvent exploiter (ex. : CVE, zero-day). |

| Utiliser un antivirus avec protection en temps réel | Il permet de détecter les trojans à la volée avant leur exécution et bloque les comportements suspects. |

| Analyser les fichiers téléchargés avant ouverture | Un scan manuel ou via un service comme VirusTotal peut révéler la présence d’un code malveillant. |

| Désactiver les macros dans Word et Excel | Les trojans comme Emotet ou Dridex se propagent via des macros malveillantes activées par négligence. |

| Sauvegarder régulièrement ses données | En cas d’infection, une sauvegarde saine permet de restaurer le système sans perte critique. |

| Utiliser un pare-feu (firewall) actif | Un firewall permet de bloquer les connexions sortantes non autorisées par lesquelles les trojans communiquent. |

| Former les utilisateurs aux bonnes pratiques | Une grande partie des infections vient d’erreurs humaines : clics sur des liens frauduleux, ouverture de pièces jointes suspectes, etc. |

Enfin, en entreprise, l’usage d’outils de supervision réseau (IDS/IPS), de solutions EDR (Endpoint Detection and Response) ou de filtrage DNS renforcent considérablement la protection contre les trojans sophistiqués. La vigilance, la mise à jour des outils et l’éducation à la cybersécurité restent les piliers essentiels pour se prémunir durablement de ce type de menace.

0 commentaires