Le .htaccess est un fichier de configuration pour votre serveur Apache. Il permet de définir des règles pour un dossier ainsi que ses sous-dossiers. Ce fichier vous permet entre autres de faire des redirections, de protéger un répertoire par mot de passe, de créer vos propres pages d’erreurs …

Le fichier .htaccess : Définition, fonctionnement et usages avancés

Le fichier .htaccess, abréviation de « Hypertext Access », est l’un des piliers de la configuration web sur les serveurs utilisant le célèbre serveur Apache HTTP Server. Introduit dans les années 1990 à une époque où les besoins de personnalisation web se démocratisaient, ce fichier a rapidement été adopté comme une solution souple et accessible pour configurer localement des comportements serveur sans toucher au cœur de la configuration globale du système Apache (notamment les fichiers httpd.conf ou apache2.conf).

L’Apache HTTP Server, souvent simplement appelé « Apache », a vu le jour en 1995 sous l’impulsion de Robert McCool (ancien du projet NCSA HTTPd) et d’un collectif de développeurs open source. Dès ses premières versions, Apache s’est démarqué par son architecture modulaire, sa flexibilité et sa documentation complète. Le fichier .htaccess est devenu rapidement un outil standard dans la gestion de sites web, notamment dans les environnements partagés (hébergements mutualisés) où l’accès à la configuration système était restreint.

Ce fichier est invisible par défaut sur les systèmes Unix/Linux (le point « . » initial en fait un fichier caché) et son comportement repose sur le module Apache mod_authz_core, mais aussi sur d’autres modules selon les fonctionnalités activées (mod_rewrite, mod_ssl, mod_headers, etc.). C’est un outil local et hiérarchique : les règles définies dans un fichier .htaccess s’appliquent au dossier courant et à tous ses sous-dossiers — sauf s’ils contiennent leur propre fichier .htaccess, qui les surchargera partiellement ou totalement.

Ce fichier est aujourd’hui omniprésent dans la gestion des CMS comme WordPress, Drupal, Joomla ou PrestaShop, où il permet d’ajuster facilement le comportement du site selon les besoins spécifiques sans modifier les fichiers de configuration Apache à la racine du serveur. Il est également essentiel dans les contextes SEO, sécurité, migration de site ou mise en place de règles de réécriture d’URL.

Voici quelques usages typiques, qui montrent la richesse fonctionnelle du fichier .htaccess :

- Bloquer l’accès à certains fichiers sensibles (

.env, fichiers de config, logs) ou à des répertoires techniques (admin, includes…) ; - Configurer des redirections permanentes (

301) ou temporaires (302) — utile lors de refonte, migration ou restructuration d’URL ; - Personnaliser les messages d’erreurs HTTP (ex : page 404 dédiée, page 403 pour accès refusé, etc.) ;

- Protéger par mot de passe l’accès à des zones du site (accès restreint, back-office en développement, répertoire confidentiel) ;

- Forcer le protocole HTTPS pour des raisons de sécurité et de conformité (notamment depuis l’avènement de Let’s Encrypt et les exigences RGPD).

- Gérer l’accès par IP, désactiver l’exécution de scripts, ajouter des en-têtes HTTP ou interdire l’indexation de certains fichiers par les crawlers.

Au fil du temps, le fichier .htaccess est devenu incontournable pour les webmasters, développeurs front/back-end, et experts SEO. Sa souplesse le rend à la fois puissant et potentiellement dangereux — une erreur de syntaxe peut provoquer une erreur fatale de type 500 (Internal Server Error). C’est pourquoi il est conseillé de bien tester chaque directive, de sauvegarder les versions antérieures du fichier et de documenter chaque modification.

Enfin, bien que son usage soit aujourd’hui concurrencé par des solutions serveur alternatives (comme Nginx ou des configurations PHP via .user.ini), le fichier .htaccess reste extrêmement répandu et continue d’être enseigné comme un fondamental de l’administration de sites web, tout particulièrement dans le contexte Apache — toujours l’un des serveurs HTTP les plus utilisés dans le monde selon les statistiques Netcraft.

Le .htaccess : comment fonctionne-t-il réellement ?

Le fichier .htaccess fonctionne comme un mécanisme de configuration distribué dans l’environnement Apache HTTP Server. Son rôle est de permettre aux administrateurs (ou aux utilisateurs de serveurs mutualisés) d’appliquer des directives serveur de manière localisée, c’est-à-dire sans avoir besoin d’éditer les fichiers de configuration principaux du serveur comme httpd.conf ou apache2.conf.

Ce fonctionnement repose principalement sur l’activation du module mod_access_compat (anciennement mod_access), et plus généralement sur l’autorisation faite à Apache d’interpréter les fichiers .htaccess. Cette autorisation dépend d’une directive globale du serveur appelée AllowOverride. Si cette directive est définie sur None dans la configuration principale, alors Apache ignore totalement les fichiers .htaccess, même s’ils sont présents.

Lorsque AllowOverride est défini sur All ou sur une valeur spécifique (ex : AllowOverride FileInfo AuthConfig), alors Apache inspecte chaque répertoire de la hiérarchie, depuis la racine jusqu’au fichier ciblé, à la recherche de fichiers .htaccess, et applique leurs directives dans l’ordre croissant (de la racine vers le fichier appelé).

Hiérarchie d’application des règles dans le .htaccess

Cette inspection hiérarchique signifie que :

- Un fichier

.htaccessplacé dans un répertoire parent affecte tous les sous-dossiers tant qu’aucune surcharge n’est effectuée. - Si un sous-répertoire contient également un fichier

.htaccess, ses directives écrasent ou complètent celles héritées du parent. - Apache parcourt cette arborescence à chaque requête HTTP, ce qui peut entraîner une perte de performance si trop de fichiers .htaccess sont utilisés.

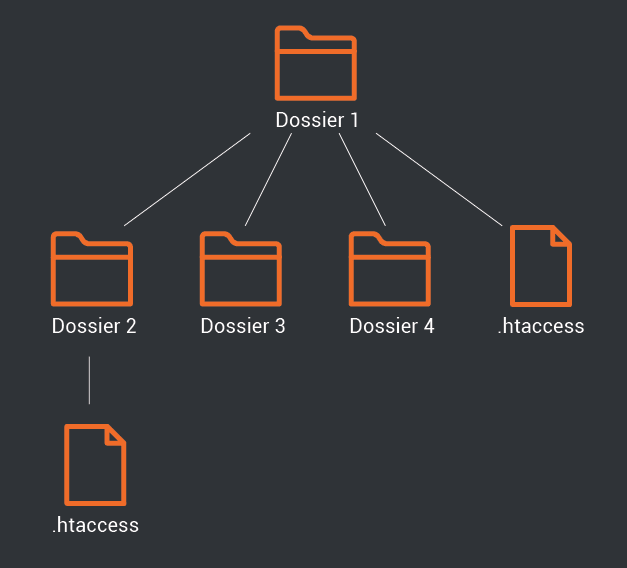

Voici un exemple visuel pour comprendre la propagation des directives :

Dans cette illustration :

- Le Dossier 1 contient un fichier

.htaccessavec la directivedeny from all, ce qui bloque l’accès à tous les éléments situés à l’intérieur et en dessous (fichiers, sous-dossiers, etc.) ; - Dans le Dossier 2, un autre fichier

.htaccessest ajouté. S’il contientallow from all, alors uniquement ce dossier redevient accessible, mais les dossiers en dessous (Dossier 3 et Dossier 4) restent affectés par l’interdiction d’origine, à moins d’y insérer une directive contraire.

Cas particuliers et précautions

Certains modules Apache interprètent les règles du .htaccess différemment. Par exemple :

mod_rewritegère les réécritures d’URL (utiles pour les permaliens propres dans WordPress).mod_headerspermet d’ajouter des en-têtes HTTP personnalisés (ex : politique de sécurité des contenus).mod_expiresconfigure les politiques de mise en cache côté navigateur.

Chaque directive du .htaccess doit être précédée d’un chargement de module si elle dépend d’un comportement étendu (ex : RewriteEngine On n’aura aucun effet sans le module mod_rewrite activé).

Création du fichier sur Windows : une étape technique à ne pas négliger

Sur Windows, les fichiers commençant par un point sont considérés comme invalides ou réservés par le système. Il est donc impossible de créer un fichier nommé simplement « .htaccess » via l’interface graphique de l’explorateur. Voici deux solutions techniques :

- Utiliser un éditeur de texte (comme VS Code, Notepad++, Sublime Text), puis enregistrer le fichier entre guillemets :

" .htaccess "dans la boîte de dialogue « Enregistrer sous ». - Passer directement par un client FTP comme FileZilla ou Cyberduck, et créer le fichier à la racine de votre site ou dans le répertoire souhaité, via un clic droit → « Créer un nouveau fichier ».

![]()

Quand ne pas utiliser le .htaccess ?

Bien que le fichier .htaccess soit extrêmement utile dans de nombreux contextes, notamment sur des hébergements mutualisés, son utilisation est fortement déconseillée dans les environnements professionnels de type serveur dédié ou VPS. La raison principale est de nature technique : chaque requête HTTP entraîne une inspection récursive du système de fichiers par Apache afin de rechercher l’éventuelle présence d’un fichier .htaccess dans le répertoire cible et tous ses parents jusqu’à la racine du site. Ce comportement, bien qu’automatique et pratique, alourdit considérablement le traitement des requêtes.

Dans le cas de sites à forte volumétrie, ou avec un arborescence profonde (ex. : /app/public/html/blog/articles/2024/securite/), Apache effectue cette recherche à chaque appel de ressource : page, image, feuille de style, fichier JS, etc. Cela se traduit par une surcharge de calcul et d’I/O disque, ce qui peut impacter négativement la latence serveur, le temps de réponse TTFB (Time To First Byte) et globalement la scalabilité de l’application web.

️ Recommandation : si vous gérez un serveur dédié, un VPS, ou une infrastructure cloud (ex. : AWS, OVHcloud, Gandi, IONOS), il est bien plus performant de centraliser vos règles dans les fichiers de configuration natifs d’Apache, notamment :

/etc/apache2/apache2.conf(sous Debian/Ubuntu)/etc/httpd/conf/httpd.conf(sous CentOS/RedHat)- ou dans les fichiers de virtual hosts (ex :

000-default.conf)

Ces fichiers offrent plusieurs avantages majeurs :

- Exécution plus rapide car les directives sont analysées une seule fois au démarrage du service Apache, et non à chaque requête ;

- Contrôle centralisé sur l’ensemble des règles de sécurité, des redirections, des entêtes HTTP, etc.

- Moins de duplication de code entre différents répertoires et meilleure maintenabilité à long terme ;

- Compatibilité étendue avec tous les modules Apache sans dépendre du paramètre

AllowOverride.

Dans un environnement de production, notamment avec un CDN ou un reverse proxy (comme Varnish, NGINX ou Cloudflare), le .htaccess devient souvent inutile voire contre-productif. Le cache HTTP, la compression gzip/brotli, les en-têtes de sécurité et les réécritures d’URL sont mieux gérés au niveau du proxy ou de la couche serveur principale.

Alors, pourquoi continuer à l’utiliser ?

Le .htaccess garde tout son intérêt dans les contextes suivants :

- Sites hébergés sur des offres mutualisées, où vous n’avez pas la main sur la configuration Apache (cas très fréquent chez OVH, LWS, o2switch, PlanetHoster…) ;

- Déploiement rapide de règles locales sans redémarrer Apache (utile en phase de développement ou pour des ajustements ponctuels) ;

- CMS open source comme WordPress, PrestaShop ou Joomla qui intègrent nativement une gestion basée sur

.htaccesspour la réécriture des permaliens, la redirection vers HTTPS, la gestion des accès, etc.

Bon à savoir : Vous pouvez désactiver totalement l’utilisation des

.htaccesssur un serveur Apache en positionnant la directiveAllowOverride Nonedans vos fichiersDirectory. Cela force toute la configuration à passer exclusivement par les fichiers principaux du serveur.

Quelques instructions utiles pour le .htaccess

⚠️ Avant toute modification, pensez à effectuer une sauvegarde complète de votre fichier .htaccess. Une erreur de syntaxe peut entraîner une erreur 500 et rendre le site temporairement inaccessible.

1. Protéger un dossier avec mot de passe

Vous pouvez sécuriser un dossier en imposant une authentification basique HTTP via login/mot de passe. C’est utile pour limiter l’accès à une zone d’administration, un environnement de test, ou un répertoire contenant des fichiers sensibles.

AuthUserFile /chemin/absolu/.motsdepasse

AuthName "Accès protégé"

AuthType Basic

Require valid-user- AuthUserFile : chemin absolu vers le fichier de mot de passe (généré avec

htpasswd). - AuthName : message affiché dans la boîte de dialogue d’authentification.

- AuthType : méthode de sécurité utilisée, ici

Basic. - Require valid-user : restreint l’accès aux utilisateurs répertoriés dans le fichier des mots de passe.

Contenu d’un fichier .motsdepasse :

utilisateur1:$apr1$abcd...$W8xP0... (mot de passe hashé avec htpasswd)Générez-le en ligne de commande :

htpasswd -c /chemin/absolu/.motsdepasse utilisateur12. Protection d’un fichier spécifique

Si vous souhaitez restreindre l’accès à un seul fichier (ex. : config.php, debug.log), utilisez la directive <Files> :

<Files config.php>

AuthUserFile /chemin/absolu/.motsdepasse

AuthName "Accès refusé"

AuthType Basic

Require valid-user

</Files>Pour protéger plusieurs fichiers selon un motif, utilisez <FilesMatch> :

<FilesMatch "\.(log|ini|bak)$">

Order Allow,Deny

Deny from all

</FilesMatch>✅ Utile pour interdire l’accès à des extensions critiques comme les fichiers de logs, de configuration ou de sauvegarde automatique.

3. Redirections et pages d’erreurs personnalisées

Le .htaccess est l’outil de prédilection pour gérer les redirections côté serveur. Cela évite les erreurs 404 et conserve le « jus SEO » lors d’une refonte ou migration de site.

# Redirection 301 (permanente)

Redirect 301 /anciennepage https://www.monsite.com/nouvellepage

# Redirection conditionnelle avec RewriteRule

RewriteEngine On

RewriteCond %{HTTP_HOST} ^monsite\.fr$

RewriteRule ^(.*)$ https://www.monsite.com/$1 [R=301,L]Ajoutez également des pages d’erreur personnalisées pour améliorer l’expérience utilisateur :

ErrorDocument 404 /erreurs/erreur_404.php

ErrorDocument 403 /erreurs/erreur_403.php

ErrorDocument 500 /erreurs/erreur_500.phpLors d’une refonte de site, créez une table de correspondance entre anciennes et nouvelles URLs, et redirigez les manuellement via Redirect 301 ou via une table dynamique avec RewriteMap (nécessite accès à httpd.conf).

Outils pour détecter les erreurs 404 :

- Screaming Frog SEO Spider : logiciel complet pour crawler les URLs internes et externes.

- Broken Link Checker : plugin WordPress pour analyser les liens cassés.

- Google Search Console : détecte les erreurs 404 rapportées par le crawler de Google (via l’onglet « Pages »).

4. Forcer HTTPS ou www

Pour la sécurité et la cohérence des URLs, forcez la version HTTPS et/ou www :

# Force HTTPS

RewriteEngine On

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

# Redirection vers www

RewriteCond %{HTTP_HOST} !^www\.

RewriteRule ^ https://www.%{HTTP_HOST}%{REQUEST_URI} [L,R=301]5. Sécuriser votre site avec quelques règles supplémentaires

Voici des protections basiques mais efficaces :

# Empêcher l'exécution de scripts dans /uploads

<FilesMatch "\.(php|pl|py|jsp|asp|sh)$">

Order Deny,Allow

Deny from all

</FilesMatch>

# Interdire l'affichage du contenu d'un dossier

Options -Indexes

# Limiter l'accès à l'admin par IP

<Files wp-login.php>

Order Deny,Allow

Deny from all

Allow from 123.456.78.90

</Files>Vous pouvez également ajouter des en-têtes de sécurité :

# Désactiver les iframes

Header always append X-Frame-Options DENY

# Activer la protection XSS

Header set X-XSS-Protection "1; mode=block"

# Empêcher l’interprétation de fichiers HTML comme scripts

Header set X-Content-Type-Options nosniff—

En appliquant ces directives de façon rigoureuse, le fichier .htaccess devient un outil de sécurité, d’optimisation et de gestion d’erreurs puissant. Mais n’oubliez pas : sa lecture est récurrente par Apache à chaque requête. Restez sobre dans sa rédaction, privilégiez les règles consolidées et évitez la duplication dans des sous-répertoires inutiles.

Vérification et debug de votre .htaccess

Le fichier .htaccess, bien qu’extrêmement puissant, est aussi très sensibilité à la syntaxe. Une seule erreur ou directive mal interprétée peut déclencher une erreur 500 (Internal Server Error), rendant l’ensemble du site indisponible jusqu’à correction. Ces erreurs sont d’autant plus complexes à débuguer que .htaccess n’affiche aucun message explicite à l’écran. Le serveur Apache, dans un souci de sécurité, masque par défaut la nature exacte de l’erreur.

C’est pourquoi il est indispensable d’adopter une approche rigoureuse, méthodique et outillée lors de la configuration ou la modification de ce fichier. Voici les bonnes pratiques à adopter :

1. Activez l’affichage des erreurs (en environnement de test)

Si vous êtes en phase de développement, vous pouvez activer le reporting d’erreurs PHP pour mieux comprendre les erreurs liées au serveur :

php_flag display_errors On

php_value error_reporting E_ALL⚠️ Ne laissez jamais ces directives actives en production — elles exposent des informations sensibles sur la structure de votre site.

2. Analysez les logs du serveur Apache

Si vous avez un accès SSH ou un panneau d’administration serveur (comme cPanel ou Plesk), recherchez les fichiers de logs. Les erreurs 500 générées par .htaccess y sont généralement enregistrées avec des détails :

/var/log/apache2/error.log(Debian/Ubuntu)/var/log/httpd/error_log(CentOS/Red Hat)- ou via l’onglet « Logs » de cPanel

Dans les logs, cherchez des messages contenant .htaccess, RewriteRule, ou des erreurs comme Invalid command, RewriteCond: bad flag, etc.

3. Isolez les problèmes ligne par ligne

Le débogage se fait souvent par suppression progressive :

- Commentez les lignes suspectes en ajoutant

#en début de ligne. - Rechargez la page et observez si l’erreur 500 disparaît.

- Réactivez les lignes une par une jusqu’à identifier celle en cause.

#RewriteEngine On

#RewriteRule ^page.html$ page.php [L]✅ Astuce : Si vous avez un fichier .htaccess complexe, dupliquez-le sous un autre nom (ex : .htaccess_backup) avant chaque grosse modification.

4. Utilisez un validateur en ligne

Le site htaccesscheck.com est un outil très utile pour détecter les fautes de syntaxe les plus fréquentes :

- Erreurs de balises (

<Files>,</IfModule>) - Problèmes d’ordre des directives

- Syntaxe invalide dans les expressions régulières

D’autres outils alternatifs :

- htaccess.madewithlove.com – excellent pour tester les redirections

- httpstatus.io – pour visualiser les chaînes de redirections

5. Activez temporairement les erreurs plus explicites avec Apache

Si vous êtes en local ou sur un VPS/dédié, vous pouvez temporairement autoriser Apache à afficher plus d’informations :

<IfModule mod_negotiation.c>

Options -MultiViews

</IfModule>

LogLevel alert rewrite:trace3⚠️ Cette option doit être utilisée uniquement dans un contexte de débogage local, jamais en production.

6. Attention aux modules non activés

Certains problèmes viennent non pas du fichier lui-même, mais du fait que des modules nécessaires ne sont pas activés sur votre serveur :

mod_rewritepour les permaliens ou les redirectionsmod_headerspour ajouter des headers HTTPmod_authz_corepour les règles d’accès (Allow, Deny)

Vérifiez leur activation via SSH :

apache2ctl -M | grep rewrite7. Cas fréquents à éviter

- Oubli d’un

[L]à la fin d’uneRewriteRule - Utilisation d’une URL complète dans

RewriteRule(ne jamais commencer parhttp) - Absence de

RewriteEngine Onen début de section - Ordre inversé entre

RewriteCondetRewriteRule

Travailler avec le fichier .htaccess demande une rigueur particulière, car il n’existe pas d’environnement de développement « sécurisé » comme pour d’autres langages. La moindre faute peut bloquer l’accès à votre site, d’où l’importance d’outils de validation, de tests progressifs, et surtout de toujours disposer d’un backup fonctionnel.

✅ Un bon réflexe : testez toujours vos directives .htaccess sur un environnement de préproduction avant de les pousser en production.

L’utilisation de HTACCESS pour rédiriger le HTTP vers le HTTPS peut causer les problèmes d’accès au site si au préalable on a pas un certificat SSL.

Il y a aussi d’autres hébergeurs qui ne prennent pas en charge cette pratique.

Dans le cas des sites utilisant les CMS il y a plusieurs alternatifs.

Bonsoir, Merci pour votre commentaire. Oui bien sûr le SSL doit être actif.

Cet article est intéressant. Mais de ma part j’aurai souhaité que l’auteur parle aussi de l’URL Canonical. Je trouve qu’il faut en parler surtout quand on évoque le passage de HTTP vers HTTPS pour éviter les Duplicated Content.

Bonjour, l’url canonical sur chaque page évidemment, nous avons un dossier sur le sujet ici. Que ce soit en https ou en http d’ailleurs. Ici on parle bien du htaccess.

Merci pour cet article, bien qu’un peu complexe pour les personnes peu expérimentées. J’ai un site sur wordpress et j’ai justement besoin d’accéder à ce fichier htaccess. Auriez-vous un tuto « pas à pas » pour pouvoir le trouver ? Je suis perdue et toutes les infos que je trouve sont vagues.

Bonjour Lili, le fichier .htaccess est très facile à trouver si vous avez un accès FTP. Il est à la racine de votre serveur où est installé votre site WordPress, en compagnie des dossiers wp-admin, wp-includes et wp-content. Vous y trouverez également le fichier index.php et probablement le fichier robots.txt. Vous avez donc besoin d’un accès au serveur pour le trouver par exemple avec un logiciel comme Filezilla permettant de se connecter à un serveur distant.

Merci Xavier pour votre réponse. Pour être honnête je ne sais pas si j’ai un accès FTP. Comment savoir ? J’ai une LiveBox orange et mon hébergement est ovh, est-ce que cela a une importance ?

LIli, pour la livebox d’Orange, aucune importance. Pour OVH : rendez-vous sur votre manager avec vos identifiants, allez dans la section hébergement de votre site Internet. Là vous avez un onglet FTP. Vous y touverez une adresse FTP, un login et un mot de passe à redéfinir si vous ne vous en souvenez plus. Avec ces éléments, vous pourrez (une fois téléchargé Filezilla sur votre ordinateur) vous connecter à votre serveur distant.

Bonjour, je cherche une sécurité supplémentaire a ht access car le problème que j’ai, ce que nous sommes 50 personnes et je ne souhaite pas changer les 50 mdp des 50 postes a chaque fois que je veux mettre à jour mes mdp.

Que me conseillez vous ?

Bonjour @joris,

le hthaccess peut principalement vous permettre de gérer la sécurité de votre site en filtrant les utilisateurs ou robots qui y naviguent.

Pour la gestion des mots de passe, le fichier ne peut en aucun cas vous aider.

Pour la gestion des mdp, je vous conseille de plutôt vous orienter vers des plugins entièrement dédiés à cet usage comme mass-users-password-reset, qui permet en quelques clics de générer des passwords pour tous les utilisateurs.