Votre système informatique est peut-être bien protégé, mais l’est-il autant que vous le pensez ? Dans un monde numérique en constante évolution, où les menaces se font de plus en plus sophistiquées, tester ses défenses devient indispensable. C’est précisément ce que permet le test d’intrusion, ou pentest. Cette approche, empruntée aux techniques des pirates informatiques, consiste à simuler des attaques réelles pour évaluer la solidité de votre infrastructure. Bien plus qu’un simple diagnostic, c’est une exploration structurée menée par des experts en cybersécurité, avec pour objectif de déceler les failles avant qu’elles ne soient exploitées par de véritables attaquants.

La définition d’un test d’intrusion (ou pentest)

Le test d’intrusion, ou pentest (abréviation de penetration testing), désigne une simulation contrôlée d’attaque informatique visant à évaluer la sécurité d’un système, d’un réseau ou d’une application. Cette pratique consiste à identifier, analyser et, dans certains cas, exploiter des failles de sécurité dans un environnement donné. L’objectif est d’observer jusqu’où un attaquant malveillant pourrait aller s’il venait à s’introduire dans l’infrastructure testée. L’ensemble du processus est réalisé dans un cadre légal, avec l’accord explicite de l’organisation concernée. Les tests d’intrusion sont menés par des spécialistes appelés pentesters ou hackers éthiques. Ce terme, parfois perçu comme paradoxal, fait référence à des professionnels qui utilisent les outils et techniques des cybercriminels – mais à des fins de protection. Leur mission est de penser comme un attaquant pour mieux anticiper ses actions et prévenir ses réussites.

L’idée de simuler des attaques informatiques à des fins défensives n’est pas nouvelle. Les premières pratiques de tests d’intrusion remontent aux années 1960, au sein même du gouvernement américain. En 1967, le rapport baptisé The Tiger Teams, produit par l’Air Force et la RAND Corporation, décrivait déjà des groupes de spécialistes chargés de tester la résistance des systèmes militaires. Ces premières équipes de test étaient littéralement des « équipes tigres », des unités de sécurité offensives cherchant à débusquer les vulnérabilités avant qu’un ennemi ne le fasse. Dans les années 1980, avec la généralisation de l’informatique dans les entreprises, la notion de sécurité informatique s’est étendue au monde civil. C’est également à cette époque que le terme penetration testing s’est imposé, notamment dans les milieux universitaires et les grandes entreprises technologiques. Les premiers outils de pentest apparaissent dans les années 1990, comme SAINT (Security Administrator’s Integrated Network Tool), précurseur de solutions modernes comme Nessus ou Metasploit.

Au fil des années, avec la multiplication des cyberattaques, la montée en puissance du web et l’émergence du cloud, les tests d’intrusion sont devenus un pilier incontournable de la cybersécurité d’entreprise. Aujourd’hui, ils s’intègrent dans les stratégies globales de gestion des risques, aux côtés des audits de conformité, des politiques de sécurité, et des systèmes de détection d’intrusion. Contrairement à un audit de sécurité, souvent basé sur une vérification documentaire ou une analyse théorique des configurations, le pentest va plus loin : il met à l’épreuve les systèmes en conditions quasi réelles. Il s’agit d’une approche offensive, ciblée, qui permet d’évaluer la résistance active d’un environnement numérique face à une menace concrète. Les périmètres sur lesquels peuvent porter les tests d’intrusion sont nombreux et reflètent la diversité des environnements technologiques actuels :

- Applications web : Sites e-commerce, extranets, portails clients, intranets, APIs exposées…

- Réseaux internes et externes : réseaux LAN, connexions Wi-Fi, VPN, passerelles, accès à distance…

- Infrastructures cloud : services hébergés sur AWS, Azure, Google Cloud ou autres environnements virtualisés…

- Systèmes industriels : technologies SCADA, objets connectés (IoT), systèmes OT (Operational Technology)…

- Applications mobiles : apps iOS et Android, souvent porteuses de données sensibles et connectées aux systèmes d’information centraux…

Le test d’intrusion s’inscrit donc dans une logique d’anticipation. Il permet d’identifier les failles avant qu’un acteur malveillant ne les découvre, et d’initier des actions correctrices ciblées. Son efficacité repose à la fois sur la compétence humaine des pentesters et sur l’usage raisonné d’outils d’analyse et d’exploitation automatisés.

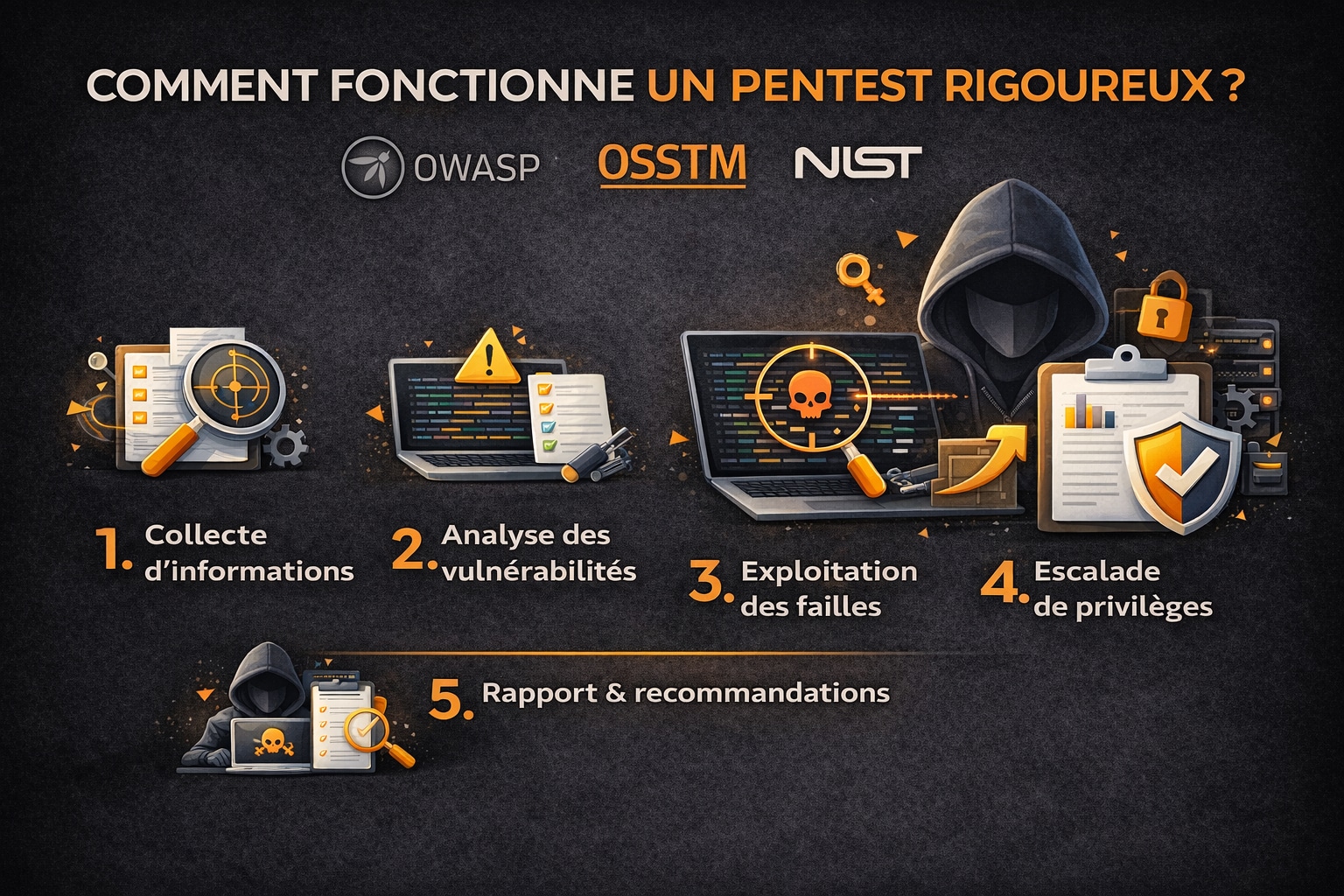

Comment fonctionne un pentest rigoureux ?

Le déroulement d’un test d’intrusion repose sur une méthodologie stricte, structurée autour des standards reconnus de la cybersécurité tels que l’OWASP Testing Guide pour les applications web, l’OSSTMM (Open Source Security Testing Methodology Manual) pour l’évaluation globale de la sécurité ou encore les recommandations du NIST SP 800-115 pour les techniques d’évaluation techniques. Ces référentiels permettent de garantir la cohérence, la profondeur et la reproductibilité du test. Un pentest rigoureux suit une succession d’étapes techniques précises, chacune visant à découvrir, exploiter et documenter des vulnérabilités, en reproduisant les approches d’un véritable attaquant.

1. La collecte d’informations (reconnaissance)

Également appelée reconnaissance, cette phase initiale est cruciale car elle détermine la qualité des étapes suivantes. Elle se divise en deux types :

- Reconnaissance passive : Sans interaction directe avec la cible, le pentester utilise des outils comme whois, Shodan, Google Dorking, ou des services DNS publics pour identifier des sous-domaines, versions de services exposés ou fuites de données. Il peut aussi exploiter les réseaux sociaux (OSINT) pour découvrir des noms d’employés, des technologies internes ou des identifiants divulgués ;

- Reconnaissance active : Elle implique l’interaction directe avec les systèmes de la cible (requêtes HTTP, ping, scans réseau) via des outils comme nmap ou Masscan. Elle permet d’identifier les services actifs, les ports ouverts, les technologies serveur utilisées (Apache, IIS, Nginx, etc.) et leurs versions.

Cette phase vise à dresser une cartographie précise de la surface d’attaque.

2. L’analyse des vulnérabilités

Après avoir identifié les composants du système cible, le pentester procède à une analyse de leurs vulnérabilités potentielles. Cela implique :

- Des scans automatisés via des outils comme Nessus, OpenVAS, Qualys ou Burp Suite Scanner.

- Des tests manuels ciblés pour identifier des failles complexes ou non détectables automatiquement, comme des erreurs de logique métier ou des vulnérabilités spécifiques à l’implémentation.

Les vulnérabilités recherchées incluent, entre autres :

- Failles d’injection (SQLi, Command Injection, LDAP Injection…)

- Cross-Site Scripting (XSS), Cross-Site Request Forgery (CSRF)

- Erreurs de configuration (ex : directory listing, stockage non chiffré)

- Utilisation de bibliothèques obsolètes ou vulnérables

- Ports et services non sécurisés exposés à Internet

L’analyse est souvent guidée par les top 10 OWASP dans le cas d’applications web, ou par les CVE (Common Vulnerabilities and Exposures) pour les logiciels.

3. L’exploitation des vulnérabilités

Cette phase représente le cœur du pentest : le pentester tente d’exploiter les failles identifiées pour démontrer leur impact réel. Il peut par exemple :

- Accéder à une base de données via une injection SQL

- Contourner un mécanisme d’authentification faible (par brute force ou attaque par dictionnaire)

- Exécuter du code à distance (RCE) sur un serveur vulnérable

- Exfiltrer des données sensibles ou accéder à des fichiers critiques

Des frameworks comme Metasploit ou Impacket sont utilisés pour automatiser certaines attaques tout en personnalisant les charges utiles (payloads). L’exploitation est réalisée dans un cadre contrôlé : le pentester documente ses actions et évite toute opération destructrice ou instable (comme des DoS non autorisés).

4. L’escalade de privilèges

Souvent, l’accès initial obtenu ne permet qu’une visibilité ou un contrôle partiel. Le pentester cherche alors à obtenir des droits étendus, voire administrateur (root sur Linux ou NT AUTHORITY\SYSTEM sur Windows), en exploitant :

- Des scripts ou services s’exécutant avec des droits élevés

- Des mots de passe codés en dur dans des fichiers de configuration

- Des failles locales (Local Privilege Escalation), comme des binaires SUID mal configurés

Cette phase met en lumière le potentiel d’un attaquant une fois à l’intérieur du système, et les impacts d’une compromission interne non contenue.

5. Le maintien de l’accès et l’analyse des traces

Dans un scénario avancé, le pentester simule la persistance d’un attaquant dans le système. Cela peut passer par :

- L’installation de web shells ou de reverse shells

- La mise en place de comptes cachés ou de tâches planifiées malveillantes

- La création de tunnels chiffrés (via SSH ou netcat) pour revenir plus tard

En parallèle, le pentester vérifie si ses actions sont détectées par les systèmes de sécurité existants :

- SIEM : les événements sont-ils bien corrélés et remontés ?

- EDR/AV : les charges malveillantes sont-elles bloquées ou analysées ?

- Logs : les journaux contiennent-ils suffisamment d’informations pour une détection ou un forensic efficace ?

6. Le rapport et les recommandations

La dernière étape, mais non des moindres, est la production d’un rapport structuré et exploitable. Il contient :

- Une synthèse exécutive destinée aux décideurs ;

- Un descriptif technique des vulnérabilités découvertes, classées selon leur criticité (faible, moyenne, élevée, critique) ;

- Les vecteurs d’exploitation détaillés et les preuves associées (captures écran, logs, traces réseaux) ;

- Des recommandations techniques précises, avec des mesures de remédiation priorisées.

Le rapport peut également inclure un plan d’action correctif, une relecture technique (peer review) et parfois même une réunion de restitution orale pour accompagner les équipes IT dans la mise en œuvre des correctifs.

Cette phase assure la valorisation pédagogique du test d’intrusion : Elle transforme une simulation offensive en un levier d’amélioration continue et de montée en maturité en cybersécurité.

Les différents types de tests d’intrusion

Il existe plusieurs façons de conduire un test d’intrusion, principalement déterminées par le niveau d’information (et parfois le niveau d’accès) fourni au pentester avant le démarrage. Ce choix influence directement la profondeur du test, sa capacité à reproduire un scénario réaliste, ainsi que le temps nécessaire pour atteindre certains objectifs (compromission, élévation de privilèges, exfiltration contrôlée, etc.). On parle généralement de tests en boîte noire, boîte grise et boîte blanche, mais en pratique, ces catégories peuvent être complétées par d’autres variantes (tests externes vs internes, tests ciblés vs non ciblés, red team, etc.). L’important est de choisir un modèle adapté à la menace que l’on souhaite simuler et au contexte technique de l’organisation.

| Type de test | Description |

|---|---|

| Boîte noire (black box) | Le pentester ne dispose d’aucune information préalable sur la cible, ou seulement d’éléments publics accessibles par n’importe quel utilisateur (nom de domaine, adresse IP publique, etc.). Ce type de test simule un attaquant externe ne disposant d’aucun privilège ni accès interne, ce qui oblige à effectuer une reconnaissance approfondie pour découvrir les ressources exposées, les vulnérabilités exploitables et les chemins d’accès potentiels. Les étapes typiques incluent : scan de ports, identification des services actifs, fingerprinting des technologies, test d’accès aux API publiques, collecte d’informations via OSINT, recherche de fuites de données, etc. Le pentester procède ensuite à des tentatives d’exploitation sans assistance interne. C’est l’approche la plus fidèle à la réalité d’une attaque menée depuis Internet, mais aussi la plus exigeante en termes de temps et de ressources. Elle est idéale pour évaluer la surface d’attaque externe, les failles de première ligne, les mécanismes de filtrage (firewall, WAF), les politiques d’authentification et l’exposition involontaire de services sensibles. |

| Boîte grise (grey box) | Le testeur dispose d’un niveau d’information intermédiaire sur l’environnement cible. Cela peut être un compte utilisateur standard, un accès à un intranet non privilégié, une documentation technique partielle, un schéma réseau allégé, ou une liste de services à cibler. Cette approche permet de simuler le comportement d’un attaquant ayant déjà franchi une première ligne de défense : compromission d’un compte faible, intrusion via une faille applicative, réussite d’une attaque par phishing ou récupération d’identifiants via un site tiers. Le pentester peut ainsi tester la robustesse des contrôles internes : segmentation réseau, élévation de privilèges, gestion des droits d’accès, cloisonnement des environnements, journalisation des événements, mécanismes de détection et réactions automatisées. C’est un bon compromis entre profondeur technique et réalisme opérationnel, particulièrement adapté aux tests orientés « menace interne » ou post-exploitation. |

| Boîte blanche (white box) | Le pentester bénéficie ici d’un accès complet aux informations du système cible : topologie réseau, documentation technique, configurations, comptes administrateurs, fichiers de logs, voire code source des applications. Cela permet de conduire un test extrêmement détaillé et méthodique, avec une analyse en profondeur des composants et des mécanismes de sécurité. L’objectif est de détecter des vulnérabilités que des tests externes ou partiels ne pourraient pas révéler : erreurs de logique applicative, failles dans les flux de données, mauvaises implémentations de mécanismes cryptographiques, fuites de secrets dans les dépôts de code, modules non à jour, accès non restreints à des fonctions sensibles, etc. Cette approche est très pertinente pour les audits de sécurité à haut niveau de confiance, notamment dans les environnements critiques (systèmes industriels, applications bancaires, solutions cloud multi-tenant). Elle facilite également les échanges entre équipes de développement et de sécurité, dans une logique DevSecOps, avec des recommandations précises et actionnables dès les phases de développement ou de préproduction. |

Pour mieux comprendre ces approches, il est utile de les relier à des objectifs concrets :

- Mesurer l’exposition réelle sur Internet : Un test d’intrusion en boîte noire permet de simuler le point de vue d’un attaquant totalement externe à l’organisation. Sans connaissance préalable, il se base uniquement sur les informations accessibles publiquement pour cartographier les actifs exposés : noms de domaine, enregistrements DNS, certificats SSL/TLS, services disponibles sur des ports ouverts, interfaces d’administration mal sécurisées, applications web vulnérables ou endpoints d’API non protégés. Il permet aussi d’identifier des données sensibles en libre accès (documents internes référencés par les moteurs de recherche, fuites de credentials sur des dépôts publics ou forums, etc.). Ce type de test est particulièrement utile pour mesurer la surface d’attaque réelle telle qu’elle apparaît à un cybercriminel, y compris via des techniques d’OSINT (Open Source Intelligence) ;

- Évaluer l’impact d’un compte compromis : Le test en boîte grise repose sur un scénario très réaliste, où l’attaquant dispose d’un accès initial limité, comme un compte utilisateur classique ou une session connectée sur un poste compromis. Cela reflète les menaces les plus courantes : phishing réussi, réutilisation de mot de passe sur des services tiers, fuite de token d’authentification ou accès via des identifiants dérobés. Ce type de test permet d’analyser la capacité de l’organisation à contenir une compromission partielle. Il teste la segmentation réseau, la séparation des environnements (prod/dev), la granularité des droits d’accès (RBAC), la détection de comportements anormaux et la difficulté à réaliser des mouvements latéraux (exploitation d’Active Directory, Pass-the-Hash, Kerberoasting, pivoting vers d’autres machines) ;

- Valider la robustesse intrinsèque d’un système : En test de type boîte blanche, le pentester dispose d’un accès complet aux éléments techniques du système cible : diagrammes d’architecture, code source, configurations, variables d’environnement, secrets et parfois même droits administrateur. Cela lui permet de conduire des analyses en profondeur sur l’implémentation des contrôles de sécurité. Ce type de test révèle des failles souvent invisibles en boîte noire, comme des erreurs de logique métier (ex : contournement des étapes de validation), des faiblesses dans la gestion des sessions, des mécanismes de chiffrement mal utilisés, des failles dans les API internes, ou encore des secrets exposés dans le code (clés API, tokens OAuth, identifiants de base de données). C’est également un excellent moyen d’auditer les pratiques DevSecOps (linting sécurité, SAST, gestion des dépendances, etc.) et de s’assurer que les contrôles sont intégrés dès les premières étapes du développement.

Au-delà de ces trois catégories, on rencontre souvent des variantes complémentaires, utiles pour cadrer un test d’intrusion en fonction d’un scénario de menace :

- Test externe : Ce type de test d’intrusion simule une attaque provenant de l’extérieur de l’organisation, typiquement depuis Internet, sans aucun accès préalable ni connaissance spécifique sur le système cible. Le pentester agit comme un cybercriminel lambda, en ciblant les services et ressources exposés au public : sites web, portails clients, interfaces d’administration mal protégées, serveurs de messagerie, API non sécurisées, accès VPN, bastions ou encore services cloud mal configurés. Ce test permet de mesurer la surface d’attaque externe et de détecter des failles comme des ports ouverts non utilisés, des certificats expirés, des mécanismes d’authentification faibles ou des vulnérabilités applicatives directement exploitables depuis l’extérieur ;

- Test interne : Le testeur simule ici un attaquant ayant déjà pénétré le réseau interne, par exemple via un poste compromis, un accès physique non surveillé, ou encore un compte utilisateur de faible privilège. Le test est mené depuis une position de type “LAN” (réseau local) ou “invité Wi-Fi”, et permet de tester la segmentation réseau, l’isolement des systèmes critiques, la robustesse d’Active Directory (Kerberoasting, Pass-the-Hash, enumeration LDAP, etc.), les configurations de partages de fichiers, les services internes (DNS, DHCP, intranet, etc.) et les éventuelles failles dans la gestion des comptes et des privilèges. L’objectif est de déterminer dans quelle mesure un attaquant interne peut se déplacer latéralement et escalader ses droits ;

- Test ciblé (targeted) : Ce test est réalisé en collaboration étroite avec les équipes internes de l’organisation. Contrairement à un pentest en boîte noire, le pentester reçoit des informations précises sur le périmètre à tester et les systèmes critiques à prioriser. Cette transparence permet de maximiser la pertinence des tests et de focaliser les efforts sur des zones à risque élevé. Le test ciblé est particulièrement adapté dans un contexte de durcissement progressif (hardening), de mise en conformité ou de tests post-déploiement. Il favorise une démarche agile et continue entre les phases d’analyse, d’exploitation et de correction ;

- Red team : L’approche “red team” consiste à simuler une attaque sophistiquée et discrète contre l’organisation, dans un scénario réaliste de type APT (Advanced Persistent Threat). L’objectif n’est pas simplement d’identifier des vulnérabilités techniques, mais de tester la capacité de l’entreprise à détecter, contenir et réagir à une attaque coordonnée. La red team utilise des techniques avancées : Phishing ciblé, ingénierie sociale, exploitation de vulnérabilités zero-day, mouvements latéraux furtifs, escalade de privilèges, maintien de la persistance et exfiltration de données simulée. Ces tests s’étalent souvent sur plusieurs semaines et impliquent une équipe “blue” (défense) qui n’est pas prévenue à l’avance. Cela permet de tester les mécanismes de détection (SIEM, EDR, alerting), les procédures d’incident response et les capacités de remédiation en conditions réelles ;

- Purple team : Ce type d’exercice vise à renforcer l’efficacité globale de la défense en organisant une collaboration active entre les équipes offensives (red team) et défensives (blue team). Contrairement à une red team classique, ici les échanges sont transparents et coordonnés. Les actions offensives sont immédiatement analysées par la blue team, qui ajuste en temps réel ses outils de détection, affine ses règles dans le SIEM, met à jour ses signatures EDR et améliore ses procédures de réponse. Cette approche pédagogique et interactive permet une montée en compétence rapide des équipes de sécurité, tout en consolidant la couverture de détection sur l’ensemble des phases d’attaque du framework MITRE ATT&CK. C’est une démarche idéale pour les organisations qui souhaitent améliorer concrètement leur posture défensive tout en exposant les limites de leurs systèmes de sécurité actuels.

Le choix de la méthode dépend donc des objectifs (réalisme, profondeur, conformité, validation des défenses), du périmètre (web, réseau, cloud, mobile, industriel) et du niveau de maturité en cybersécurité. Une organisation en phase de structuration démarrera souvent par une boîte blanche ou grise (plus pédagogique et plus exhaustive), puis complétera avec des tests en boîte noire et des exercices red team au fur et à mesure que ses contrôles et sa détection gagnent en solidité.

Dans une démarche efficace, ces tests ne sont pas “ponctuels” : ils s’intègrent dans un cycle. Après correction, une contre-visite (retest) est généralement recommandée pour valider que les vulnérabilités ont été corrigées sans introduire de nouveaux risques.

0 commentaires