La navigation sur Internet est devenue si naturelle qu’on en oublie souvent les mécanismes qui la rendent possible. Derrière chaque clic, un ensemble d’intermédiaires œuvre silencieusement pour acheminer les données. Parmi eux, le serveur proxy joue un rôle central, en orientant, filtrant ou anonymisant les connexions. Utilisé pour renforcer la confidentialité, sécuriser les échanges ou optimiser le trafic, il s’impose comme un acteur discret mais essentiel de l’architecture réseau. Mais que fait-il réellement ? Et comment s’intègre-t-il dans le parcours d’une requête web ? Explorons ensemble le fonctionnement de ce relais numérique méconnu.

Comment fonctionne un serveur proxy ?

Un serveur proxy joue le rôle d’un relais entre un utilisateur (ou un appareil connecté) et Internet. Il s’interpose entre le client et le serveur final, agissant comme un intermédiaire qui traite, redirige ou modifie les requêtes selon des règles définies. Lorsqu’un internaute tente d’accéder à un site web, sa requête ne voyage pas directement vers le serveur du site cible : elle passe d’abord par le proxy, qui va décider de la suite du processus selon sa configuration. Ce passage intermédiaire permet au proxy d’intervenir de différentes manières :

- Transmettre la requête au serveur cible tout en masquant l’adresse IP réelle de l’utilisateur : cela permet de préserver l’anonymat de l’internaute en ligne, car le site visité ne voit que l’IP du proxy ;

- Modifier ou analyser la requête pour appliquer des règles spécifiques : Il peut s’agir de restrictions d’accès à certains sites, de traduction d’URL, de filtrage de contenus ou encore d’ajout de couches de sécurité supplémentaires ;

- Stocker les réponses en cache : Si plusieurs utilisateurs accèdent au même contenu, le proxy peut fournir une version enregistrée localement sans recontacter le serveur distant, ce qui améliore considérablement les temps de chargement et réduit la bande passante utilisée.

Une fois la requête traitée et la réponse obtenue (depuis le serveur cible ou depuis son cache), le proxy renvoie cette réponse à l’utilisateur, en se faisant passer pour la source d’origine. Pour l’utilisateur, cette étape est invisible : il reçoit simplement la page ou le fichier demandé, sans savoir qu’un proxy s’est interposé. Ce fonctionnement apporte plusieurs avantages, notamment en matière de sécurité, de contrôle d’accès, de performance réseau et de confidentialité. Il crée une couche d’abstraction entre les utilisateurs et le web, ce qui permet d’agir sur le trafic de manière centralisée, intelligente et personnalisable. Un proxy peut ainsi filtrer les contenus, surveiller les usages, limiter les accès ou encore répartir intelligemment la charge réseau, en fonction des besoins de l’organisation ou de l’utilisateur.

Il est important de noter qu’il existe de nombreuses manières de configurer un serveur proxy, et que ses fonctions peuvent être très différentes selon le contexte d’usage. Il peut être totalement transparent pour les utilisateurs, ou au contraire configuré manuellement dans les paramètres du navigateur ou du système. Dans tous les cas, sa mission reste la même : servir d’interface de communication entre deux entités réseau, tout en offrant des options de contrôle, d’optimisation ou de protection.

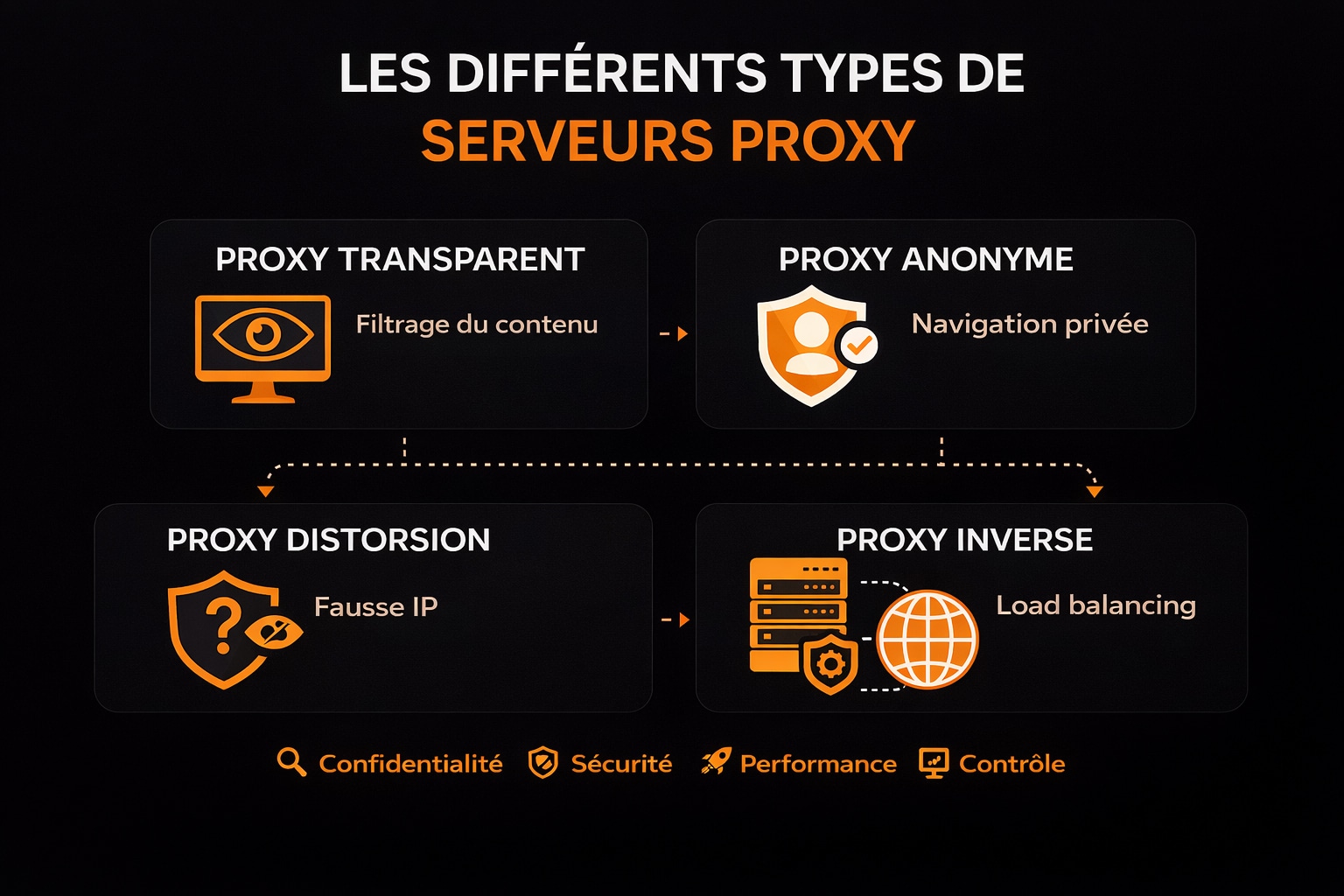

Les différents types de serveurs proxy

Les serveurs proxy ne se limitent pas à une seule et unique fonction. Il en existe plusieurs types, chacun étant conçu pour répondre à des besoins spécifiques en matière de confidentialité, de sécurité, de performance ou de contrôle du trafic réseau. Comprendre les différences entre ces types de proxy permet d’identifier celui qui sera le plus adapté à une utilisation donnée, que ce soit dans un contexte personnel, professionnel ou d’infrastructure web avancée. Voici un aperçu des principales catégories de serveurs proxy et de leurs fonctions respectives :

| Type de proxy | Fonction principale | Utilisation courante |

|---|---|---|

| Proxy transparent | Interception du trafic sans modification | Filtrage de contenu dans les entreprises ou écoles |

| Proxy anonyme | Cache l’IP de l’utilisateur sans se cacher comme proxy | Navigation privée sur internet |

| Proxy distorsion | Fournit une fausse adresse IP | Accès à des contenus restreints géographiquement |

| Proxy inverse | Agit comme intermédiaire entre Internet et un serveur | Protection des serveurs web et équilibrage de charge |

Ces différents types de proxies ont chacun leur utilité dans des contextes bien définis :

- Le proxy transparent est souvent utilisé sans que l’utilisateur n’en ait conscience. Il ne modifie pas les requêtes mais les intercepte pour appliquer des politiques de filtrage ou de journalisation, comme dans les établissements scolaires ou les entreprises soucieuses de contrôler l’usage d’internet ;

- Le proxy anonyme est conçu pour masquer l’adresse IP réelle de l’utilisateur tout en indiquant au site visité qu’un proxy est utilisé. Cela permet une navigation plus confidentielle sans totalement masquer l’existence de l’intermédiaire ;

- Le proxy distorsion pousse plus loin la dissimulation : il fournit une fausse adresse IP au serveur cible tout en révélant son statut de proxy. Il est couramment utilisé pour contourner des restrictions géographiques ou pour tromper certains dispositifs de suivi ;

- Le proxy inverse (ou reverse proxy) se distingue des précédents par sa position et sa fonction : il agit non pas pour le compte de l’utilisateur, mais pour celui du serveur. Il reçoit les requêtes destinées à un site web ou une application, les traite, et les redirige vers le bon serveur backend.

Ce dernier type, le proxy inverse, est particulièrement répandu dans les architectures web modernes. Il permet de répartir le trafic entre plusieurs serveurs (load balancing), de mettre en cache des contenus pour accélérer l’affichage, de filtrer les menaces ou encore de gérer la terminaison SSL. Il est largement utilisé par les entreprises pour améliorer la performance et la sécurité de leurs applications en ligne. Selon les besoins, un serveur proxy peut être configuré localement sur un appareil, installé sur le réseau interne d’une organisation, ou bien accessible à distance via des services en ligne. Certains services proposent même des proxies accessibles directement depuis le navigateur, sans installation. Le choix du type de proxy à utiliser dépendra des objectifs recherchés : améliorer la sécurité, gérer la bande passante, contourner une censure, ou encore offrir une meilleure expérience utilisateur grâce à la mise en cache.

À quoi sert un serveur proxy dans la pratique ?

Loin d’être un simple outil technique réservé aux administrateurs réseau, le serveur proxy trouve aujourd’hui sa place dans de nombreux contextes d’utilisation, aussi bien personnels que professionnels. Qu’il soit utilisé pour gérer la navigation dans une entreprise, protéger les données des utilisateurs ou améliorer les performances d’un site web, le proxy est un véritable levier d’optimisation. Voici un tour d’horizon des usages les plus fréquents et pertinents d’un serveur proxy au quotidien.

1. Masquer l’identité de l’utilisateur

Le proxy permet de dissimuler l’adresse IP réelle d’un utilisateur, en lui attribuant l’adresse du serveur proxy lui-même. Cette fonction est essentielle pour améliorer la confidentialité et éviter le pistage en ligne. Les sites web consultés ne peuvent plus identifier l’origine réelle de la requête, ce qui protège l’utilisateur contre la collecte de données, le ciblage publicitaire ou la surveillance numérique. Cette fonctionnalité est également très prisée pour contourner les restrictions géographiques. En se connectant à un proxy localisé dans un autre pays, un internaute peut accéder à des contenus normalement inaccessibles depuis sa région. C’est par exemple le cas pour certains services de streaming, des plateformes d’information ou encore des outils professionnels restreints à certaines zones géographiques. Les personnes soucieuses de leur vie privée, comme les journalistes, les militants ou les utilisateurs des réseaux Tor, s’appuient souvent sur des proxies pour naviguer de façon plus discrète, notamment dans des environnements à forte surveillance ou soumis à la censure.

2. Contrôler et filtrer les connexions

Dans les organisations, les serveurs proxy jouent un rôle central dans la gestion du trafic réseau. Ils permettent de filtrer les contenus accessibles depuis les postes utilisateurs selon des règles précises : restriction d’accès à certains sites web, limitation de l’utilisation des réseaux sociaux, blocage des plateformes de streaming ou de téléchargement, etc. Ces fonctionnalités sont particulièrement utiles dans les entreprises, les établissements scolaires ou les institutions publiques, où il est important de garantir un usage conforme et sécurisé d’internet. Les administrateurs réseau peuvent également utiliser le proxy pour surveiller les connexions sortantes, générer des rapports d’utilisation ou encore définir des plages horaires d’accès à certains services en ligne. En plus du filtrage, le proxy peut servir à limiter la bande passante attribuée à certaines catégories de trafic, comme les vidéos ou les jeux en ligne, afin d’assurer une meilleure répartition des ressources réseau entre les utilisateurs.

3. Améliorer les performances

Un autre avantage important du proxy est sa capacité à mettre en cache des ressources web fréquemment demandées. Cela signifie qu’au lieu de recontacter systématiquement le serveur d’origine, le proxy peut fournir une version préalablement stockée du contenu. Résultat : Les pages web se chargent plus rapidement, ce qui améliore l’expérience utilisateur, tout en réduisant la sollicitation de la bande passante. Cette mise en cache est particulièrement efficace dans les environnements où plusieurs utilisateurs consultent régulièrement les mêmes contenus, comme dans les établissements éducatifs, les centres de formation ou les grandes entreprises. En évitant de télécharger plusieurs fois la même ressource (image, script, page HTML), le proxy optimise l’utilisation du réseau et réduit les coûts liés à la consommation de données. De plus, dans certains cas, la mise en cache peut permettre d’accéder à des ressources même lorsque la connexion au serveur d’origine est momentanément indisponible, ce qui améliore la résilience de l’accès aux informations critiques.

4. Appliquer des règles de sécurité

Le proxy peut servir de première ligne de défense pour protéger les utilisateurs et les infrastructures contre des menaces en ligne. En analysant le trafic entrant et sortant, il est capable de détecter, bloquer ou rediriger les requêtes suspectes. Par exemple, il peut intercepter des tentatives d’accès à des sites frauduleux, empêcher le téléchargement de fichiers infectés ou bloquer les connexions provenant d’adresses IP considérées comme dangereuses. Dans certaines configurations, le proxy peut être associé à des systèmes de sécurité plus avancés comme les pare-feux applicatifs (WAF) ou les antivirus réseau. Il peut également contrôler l’usage de protocoles spécifiques (FTP, HTTPS, etc.), appliquer des politiques de sécurité par utilisateur ou groupe, et contribuer à la prévention des fuites de données sensibles (Data Loss Prevention). Dans le cadre d’une stratégie de cybersécurité globale, le proxy offre ainsi une couche de contrôle supplémentaire, tout en permettant une meilleure visibilité sur les usages réels du réseau par les utilisateurs.

5. Répartir les charges entre serveurs

Enfin, dans des environnements web à fort trafic, le proxy peut jouer un rôle dans la distribution des requêtes entre plusieurs serveurs. On parle ici de proxy inverse (ou reverse proxy), utilisé pour faire de la répartition de charge (load balancing). Ce type de configuration permet de diriger intelligemment les connexions entrantes vers les serveurs les plus disponibles ou les mieux adaptés à la demande. Ce mécanisme contribue à améliorer la performance, la disponibilité et la stabilité des sites et applications, même en cas de pic de trafic important. Il permet également d’éviter la surcharge d’un serveur unique et d’assurer la continuité de service en cas de panne partielle de l’infrastructure. Le proxy inverse est aussi capable de mettre en cache certains contenus, de sécuriser les échanges via des certificats SSL, et de centraliser l’accès à différentes applications ou services hébergés sur des serveurs distincts.

Grâce à ces fonctions avancées, les reverse proxies sont devenus un composant incontournable des architectures web modernes, notamment dans les contextes cloud, les applications microservices ou les sites à forte audience.

0 commentaires