Depuis 2014, Google considère l’utilisation du protocole HTTPS comme un signal de classement. Cela signifie que les sites disposant d’un certificat SSL sont mieux positionnés dans les résultats de recherche. Mais au-delà du SEO, c’est toute la sécurité des échanges entre vos visiteurs et votre serveur qui s’en trouve renforcée.

Jusqu’en 2015, les certificats SSL étaient majoritairement payants, parfois complexes à mettre en œuvre. C’est dans ce contexte qu’est né Let’s Encrypt, un projet de l’Internet Security Research Group (ISRG), soutenu par Mozilla, Cisco, Google, Facebook, Akamai, OVH et d’autres. Il s’agit d’une autorité de certification gratuite, automatisée et ouverte à tous.

Installer Let’s Encrypt sur un VPS (Virtual Private Server) est une excellente option pour bénéficier à la fois de flexibilité, de puissance et d’un coût réduit. Contrairement à un hébergement mutualisé, le VPS nécessite de gérer soi-même la configuration système via SSH. C’est ce que nous allons voir ici pas à pas.

- Connexion à votre VPS avec Putty

- Installation du certificat Let’s Encrypt sur votre VPS

- Renouveler un certificat SSL sur un VPS

- Automatiser le renouvellement avec cron

- Installation d’un certificat SSL Let’s Encrypt via CPanel

- Installation d’un certificat SSL Let’s Encrypt via Plesk

- Étapes pour activer Let’s Encrypt dans Plesk

- Remplir les informations du certificat

- Vérification de la mise en place

- Forcer le HTTPS dans Plesk

- Renouvellement automatique du certificat Let’s Encrypt dans Plesk

- Que faire en cas d’échec de renouvellement ?

- Installer un certificat manuellement dans Plesk

- Résumé des avantages de Plesk pour le SSL

Connexion à votre VPS avec Putty

Pour intervenir sur un serveur dédié ou un VPS (Virtual Private Server), il est indispensable de pouvoir y accéder en ligne de commande, via un protocole sécurisé : SSH (Secure Shell). SSH permet de contrôler à distance une machine Linux depuis un poste client, sans interface graphique. C’est la méthode standard pour configurer un serveur, installer des paquets ou encore gérer les services comme Apache, MySQL, etc.

Si vous êtes sous Windows, l’outil le plus répandu et accessible est Putty. Il s’agit d’un client SSH léger, gratuit et portable. Sur macOS ou Linux, le terminal natif avec la commande ssh suffit, mais pour cet exemple nous nous concentrons sur l’utilisation de Putty sous Windows.

Étapes de connexion avec Putty

- Étape 1 : Lancer Putty : Une fois téléchargé et lancé, l’interface principale s’ouvre. Elle vous permet de définir les paramètres de la session SSH.

- Étape 2 : Renseigner l’adresse du serveur : Dans le champ

Host Name (or IP address), entrez l’adresse IP publique de votre VPS. Celle-ci vous a été fournie par votre hébergeur (OVH, Ionos, etc.) lors de la commande du serveur. Elle est généralement au formatXXX.XXX.XXX.XXX. - Étape 3 : Vérifier le port : Le port SSH par défaut est le

22. S’il n’a pas été modifié pour des raisons de sécurité (ce qui peut être recommandé), laissez cette valeur par défaut. - Étape 4 : Protocole : Assurez-vous que le protocole sélectionné est bien

SSH. Cette option est cochée par défaut dans Putty. - Étape 5 : Se connecter : Cliquez sur le bouton Open pour ouvrir la connexion.

Authentification et première connexion

Lorsque la connexion s’établit pour la première fois, une alerte de sécurité peut s’afficher indiquant que la clé de chiffrement du serveur n’est pas reconnue. C’est une précaution normale : si vous êtes bien sûr de l’adresse IP du serveur, cliquez sur « Yes » pour enregistrer la clé et poursuivre.

Une fois la connexion établie, une fenêtre de type terminal s’ouvre (ligne noire avec texte en blanc par défaut). Le système vous demande un identifiant. Sur un VPS fraîchement installé, il s’agit souvent du compte administrateur : root.

Saisissez ensuite le mot de passe correspondant. Attention : pour des raisons de sécurité, aucun caractère ne s’affichera à l’écran pendant que vous tapez (pas même des astérisques). Il ne s’agit pas d’un bug, c’est un comportement normal sous SSH.

Vérifier la connexion au système

Si vos identifiants sont corrects, vous accédez à l’environnement shell de votre VPS. Vous verrez alors un message de bienvenue contenant :

- La version de votre système d’exploitation (ex. : Debian GNU/Linux 11)

- Des informations réseau

- Des instructions ou liens fournis par l’hébergeur

Vous êtes désormais connecté en tant que super-utilisateur (root) et vous avez un accès complet à l’administration de votre serveur. Vous pouvez dès maintenant effectuer des actions sensibles : création d’utilisateurs, installation de logiciels, configuration Apache/Nginx, mise en place d’un certificat SSL, etc.

Bonnes pratiques pour une première prise en main

Avant d’aller plus loin, voici quelques commandes utiles que vous pouvez tester pour confirmer votre prise en main :

ls -l / # liste le contenu du répertoire racine

pwd # affiche le chemin du répertoire actuel

df -h # vérifie l’espace disque utilisé

uname -a # informations sur le noyau et le système

uptime # depuis combien de temps le serveur tourne

À ce stade, vous êtes prêt à commencer vos opérations d’administration comme l’installation de services web (Apache, Nginx, PHP, MySQL), la gestion des utilisateurs FTP ou l’ajout de certificats SSL avec Let’s Encrypt.

Installation du certificat Let’s Encrypt sur votre VPS

Maintenant que vous êtes connecté à votre serveur VPS en SSH, il est temps de passer à l’installation d’un certificat SSL Let’s Encrypt. Ce type de certificat gratuit, automatisé et ouvert est aujourd’hui un standard du web sécurisé. Il permet de chiffrer les données échangées entre votre site et ses visiteurs, améliorant non seulement la sécurité, mais aussi la confiance des utilisateurs et le référencement naturel (Google valorise le HTTPS dans son algorithme de classement).

Let’s Encrypt repose sur le client Certbot, un outil développé pour simplifier le processus de création, de validation et de renouvellement des certificats SSL. L’installation demande quelques manipulations via la ligne de commande, mais celles-ci sont parfaitement accessibles avec un peu de rigueur.

1. Se positionner à la racine du serveur

Par sécurité et pour une bonne organisation des fichiers, commencez par vous positionner à la racine de votre serveur. Cela vous permettra de savoir précisément où vous téléchargez et installez les composants nécessaires.

Utilisez la commande suivante :

cd /Pour vous assurer que vous êtes bien à la racine, créez un dossier temporaire :

mkdir testsslEnsuite, connectez-vous à votre serveur avec un client FTP comme FileZilla ou WinSCP et vérifiez que ce dossier testssl apparaît bien à la racine (/) de l’arborescence.

Une fois cette vérification faite, supprimez le dossier de test pour garder votre serveur propre :

rm -r testssl2. Installer Git et télécharger Let’s Encrypt

Avant d’installer Let’s Encrypt, vous devez récupérer les fichiers nécessaires. Pour cela, nous allons utiliser git, un gestionnaire de version utilisé pour cloner le dépôt GitHub officiel du projet.

Installez git avec cette commande :

apt-get install git-coreUne fois l’installation terminée, placez-vous à nouveau à la racine et téléchargez Let’s Encrypt :

git clone https://github.com/letsencrypt/letsencryptCette commande va créer un dossier nommé letsencrypt contenant tous les fichiers nécessaires pour exécuter certbot (l’outil de gestion des certificats).

Il est important que cette commande soit exécutée dans un emplacement logique et accessible (de préférence la racine), car vous y reviendrez pour la gestion ou le renouvellement des certificats.

3. Lancer la configuration de Let’s Encrypt

Une fois le dépôt cloné, vous devez entrer dans le répertoire letsencrypt pour lancer le script d’installation :

cd letsencryptPuis, exécutez le script principal qui installera toutes les dépendances (Python, Certbot et autres modules nécessaires) :

./letsencrypt-autoLa première exécution peut prendre un peu de temps car elle télécharge et installe toutes les bibliothèques nécessaires à son fonctionnement. Une fois cette étape terminée, le système détectera automatiquement les serveurs web présents sur la machine (Apache ou Nginx) et vous proposera une interface interactive pour générer vos certificats SSL.

Durant cette configuration, vous devrez :

- Valider les conditions d’utilisation de Let’s Encrypt

- Saisir une adresse email de contact (utilisée en cas d’expiration du certificat)

- Sélectionner les noms de domaine présents sur votre VPS que vous souhaitez sécuriser

- Choisir si vous souhaitez forcer la redirection de HTTP vers HTTPS

Le script procédera ensuite à la génération des certificats, à leur installation sur votre serveur web, et à la mise à jour automatique de la configuration Apache ou Nginx si vous le souhaitez.

Exemple de commande personnalisée :

Si vous souhaitez uniquement générer le certificat sans configurer le serveur (mode manuel), vous pouvez utiliser la commande suivante :

./letsencrypt-auto certonly --apache -d monsite.fr -d www.monsite.frDans ce cas, le certificat sera généré et stocké dans le dossier /etc/letsencrypt/live, prêt à être intégré manuellement dans vos fichiers de configuration.

Et pour les utilisateurs de Nginx ?

Si vous utilisez Nginx, la commande diffère légèrement. Vous devrez installer le plugin Nginx (si ce n’est pas déjà fait) et utiliser cette commande :

./letsencrypt-auto --nginx -d monsite.fr -d www.monsite.frCertbot détectera automatiquement vos blocs serveurs Nginx et proposera d’ajouter les certificats dans les bons emplacements des fichiers de configuration.

Après l’installation

Vous pouvez maintenant visiter votre site via https://. Si tout est bien configuré, vous devriez voir le cadenas de sécurité dans la barre d’adresse de votre navigateur. Ce cadenas indique que la connexion est sécurisée et que votre certificat est bien actif.

Let’s Encrypt a une durée de validité de 90 jours, ce qui nécessite une gestion du renouvellement. Vous pouvez soit renouveler manuellement, soit mettre en place une tâche cron pour automatiser l’opération. Nous verrons cela dans les sections suivantes.

Renouveler un certificat SSL sur un VPS

Les certificats SSL délivrés par Let’s Encrypt ont une durée de validité de 90 jours. Cette courte période vise à renforcer la sécurité en obligeant des renouvellements fréquents, réduisant ainsi la surface d’attaque en cas de compromission d’un certificat. Cela signifie qu’en tant qu’administrateur système, vous devez mettre en place un processus de renouvellement régulier pour maintenir la protection HTTPS de vos sites actifs.

Si vous préférez gérer manuellement le renouvellement (utile dans des environnements de test, ou pour éviter les tâches automatiques initialement), procédez comme suit :</

- Revenez dans le dossier où vous avez installé Let’s Encrypt :

cd /root/letsencrypt- Exécutez la commande de renouvellement :

./letsencrypt-auto renewCette commande va :

- Parcourir tous les certificats enregistrés sur le VPS

- Vérifier leur date d’expiration

- Renouveler uniquement ceux dont l’échéance approche

Une fois la commande terminée, Let’s Encrypt mettra à jour automatiquement les fichiers de certificats (.crt, .key, fullchain.pem, etc.), situés généralement dans /etc/letsencrypt/live/.

Remarque : selon votre configuration (Apache, Nginx, etc.), il peut être nécessaire de redémarrer le serveur web pour que les nouveaux certificats soient pris en compte :

sudo service apache2 reloadsudo service nginx reloadAutomatiser le renouvellement avec cron

La méthode la plus sûre pour éviter les oublis est d’automatiser le renouvellement à l’aide du planificateur de tâches cron. Cet outil intégré à Linux permet de planifier des actions récurrentes à des dates précises. Il est particulièrement adapté à la gestion de certificats comme ceux de Let’s Encrypt.

1. Vérifier ou installer cron

La plupart des distributions Linux embarquent cron par défaut. Si ce n’est pas le cas, installez-le avec :

sudo apt-get install cronEnsuite, démarrez le service (utile notamment après une première installation) :

sudo /etc/init.d/cron start2. Planifier la tâche de renouvellement

Vous allez maintenant éditer la crontab de l’utilisateur root pour ajouter une tâche qui exécutera le renouvellement régulièrement.

sudo crontab -eDans l’éditeur qui s’ouvre, ajoutez cette ligne à la fin du fichier :

30 2 * * 1 /root/letsencrypt/letsencrypt-auto renew >> /var/log/le-renew.logCela signifie :

| Champ | Valeur |

|---|---|

| Minute | 30 |

| Heure | 2 |

| Jour du mois | * (tous les jours) |

| Mois | * (tous les mois) |

| Jour de la semaine | 1 (lundi) |

Concrètement, cette tâche exécutera chaque lundi à 2h30 du matin une tentative de renouvellement des certificats. Tous les certificats qui expirent dans moins de 30 jours seront automatiquement mis à jour.

Le résultat de cette commande est logué dans le fichier /var/log/le-renew.log. Cela vous permet de contrôler le bon déroulement du processus en consultant ce fichier via :

cat /var/log/le-renew.log3. (Optionnel) Redémarrer Apache ou Nginx automatiquement

Pour aller plus loin, vous pouvez ajouter une seconde ligne à votre crontab pour relancer Apache ou Nginx juste après le renouvellement :

35 2 * * 1 service apache2 reload35 2 * * 1 service nginx reloadAvec cette configuration complète, vous garantissez un renouvellement sans interruption et sans intervention humaine, en conformité avec les exigences de sécurité des certificats Let’s Encrypt.

Le renouvellement automatique est un incontournable si vous hébergez plusieurs sites ou si vous gérez une infrastructure que vous souhaitez sécuriser sans micro-gestion.

Installation d’un certificat SSL Let’s Encrypt via CPanel

Si vous utilisez un hébergement disposant de CPanel, vous n’avez pas besoin de passer par SSH pour installer un certificat SSL gratuit. CPanel offre une interface conviviale pour gérer les certificats manuellement ou via des modules préintégrés. Nous allons ici détailler la méthode manuelle via le service tiers sslforfree.com, particulièrement utile si votre hébergeur ne propose pas l’intégration directe de Let’s Encrypt dans CPanel.

Étapes détaillées pour obtenir le certificat

- Rendez-vous sur sslforfree.com et entrez votre nom de domaine principal (par exemple

www.monsite.froumonsite.fr). - Choisissez la méthode « Manual Verification » (vérification manuelle). Cela signifie que vous devrez prouver à Let’s Encrypt que vous contrôlez ce domaine, en déposant des fichiers de validation sur votre serveur.

- Le site vous fournira alors deux fichiers spécifiques contenant des jetons uniques d’authentification à uploader sur votre hébergement.

Création des répertoires requis sur votre serveur

Vous devez maintenant vous connecter à votre hébergement via l’interface CPanel et suivre ces étapes :

- Accédez au File Manager de CPanel.

- Ouvrez le répertoire

public_html(c’est la racine de votre site). - Créez un dossier nommé

.well-known. Attention : le nom doit inclure le point initial. Dans CPanel, vous devrez cocher l’option « Show Hidden Files (dotfiles) » pour le voir s’afficher. - À l’intérieur de

.well-known, créez un sous-dossier nomméacme-challenge. - Uploadez les deux fichiers téléchargés depuis sslforfree.com dans ce répertoire via l’option d’import de fichiers de CPanel.

Pour tester si vos fichiers sont bien accessibles, ouvrez votre navigateur et entrez l’URL suivante :

https://votre-domaine.fr/.well-known/acme-challenge/NOM_DU_FICHIERSi le contenu du fichier s’affiche dans votre navigateur, la vérification est correcte.

Validation et génération des clés SSL

Retournez ensuite sur sslforfree.com et cliquez sur « Download SSL Certificate » pour lancer la validation. Si les fichiers ont bien été reconnus, vous accéderez à l’écran de récupération des éléments suivants :

- Private Key (clé privée)

- Certificate (CRT) : le certificat proprement dit

- CA Bundle : la chaîne intermédiaire permettant aux navigateurs de valider la légitimité du certificat

Installation du certificat dans CPanel

Une fois les fichiers générés, retournez dans le tableau de bord de CPanel et suivez ce chemin :

- Allez dans la section SSL/TLS.

- Cliquez sur « Manage SSL sites » ou « Install and Manage SSL for your site (HTTPS) ».

- Sélectionnez votre domaine dans la liste déroulante.

- Copiez-collez les trois éléments (clé privée, certificat, CA Bundle) dans les champs correspondants :

| Champ dans CPanel | Contenu à coller |

|---|---|

| Private Key (KEY) | Collez la clé privée fournie par sslforfree |

| Certificate (CRT) | Collez le certificat (le .crt) |

| Certificate Authority Bundle (CABUNDLE) | Collez la chaîne intermédiaire |

Enfin, cliquez sur Install Certificate pour finaliser la mise en place du certificat SSL sur votre domaine.

Vérification de l’installation

Ouvrez votre site dans le navigateur et vérifiez que le protocole https est bien actif. Vous devez voir le cadenas vert ou gris s’afficher dans la barre d’adresse.

Pour valider que le certificat est correctement installé, vous pouvez également utiliser un outil comme SSL Labs de Qualys pour un test en profondeur de la configuration SSL.

Bon à savoir

- Les certificats Let’s Encrypt sont valables 90 jours, pensez à les renouveler avant l’expiration pour éviter les erreurs HTTPS.

- Le renouvellement devra être effectué manuellement si vous passez par sslforfree.com, à moins que votre hébergeur ne propose un module d’automatisation intégré.

- Certains CPanel récents intègrent Let’s Encrypt en natif via l’interface AutoSSL — pensez à vérifier cette possibilité dans votre hébergement.

Installation d’un certificat SSL Let’s Encrypt via Plesk

Le panneau de gestion Plesk propose une interface moderne et très intuitive pour administrer vos sites web, boîtes mail, bases de données… et bien sûr, les certificats SSL. Contrairement à CPanel, Plesk intègre en natif un module Let’s Encrypt, ce qui rend la mise en place d’un certificat SSL rapide et entièrement gratuite.

Étapes pour activer Let’s Encrypt dans Plesk

- Connectez-vous à votre interface d’administration Plesk (généralement accessible via

https://votre-domaine:8443). - Dans la colonne de gauche, cliquez sur le nom du domaine concerné pour accéder à sa configuration.

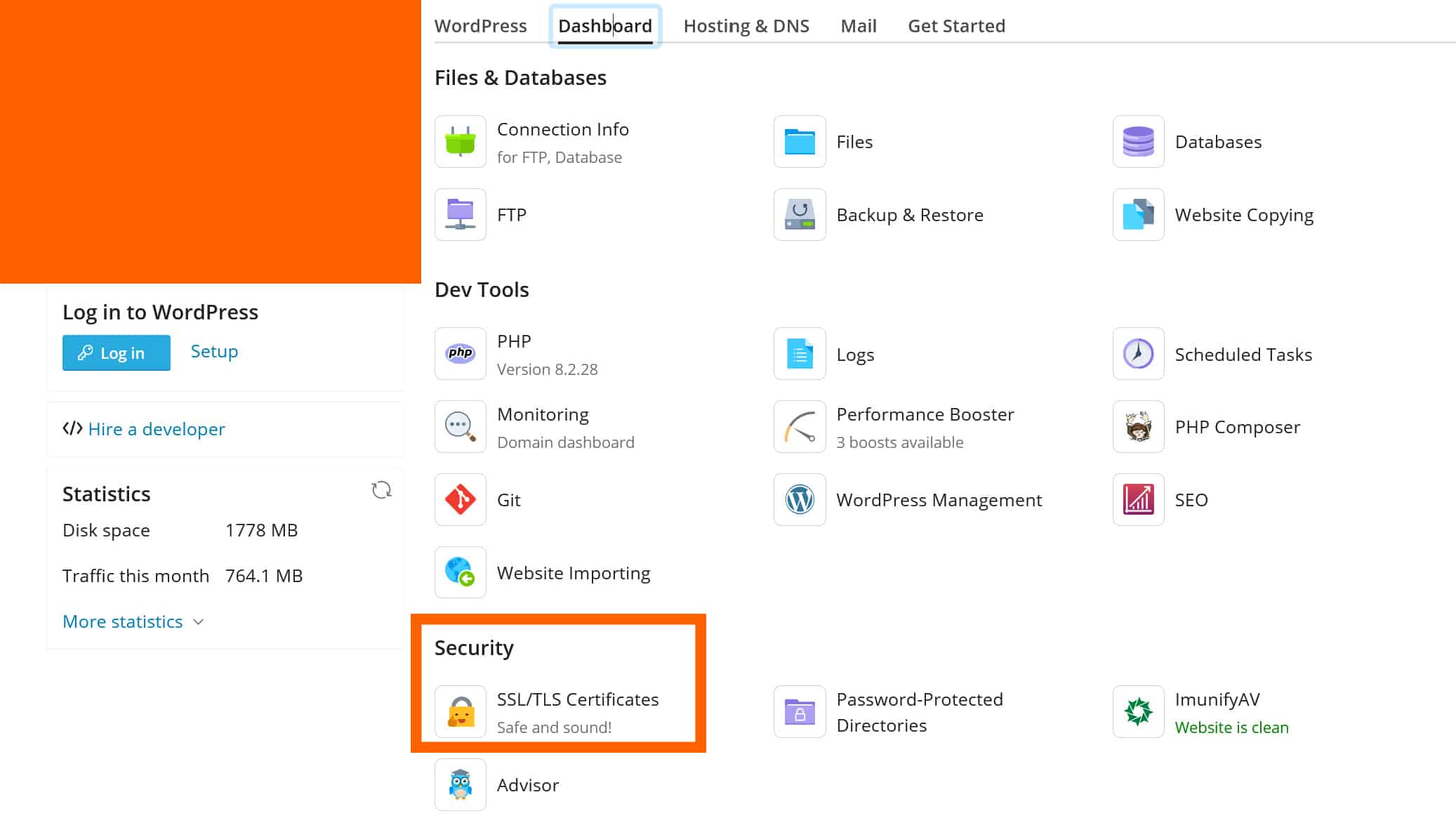

- Dans le tableau des outils disponibles, recherchez l’icône SSL/TLS Certificates ou directement Let’s Encrypt.

- Cliquez sur « Let’s Encrypt » : un formulaire s’affiche vous demandant de confirmer les informations du certificat.

Remplir les informations du certificat

- Adresse email : celle-ci servira à recevoir les alertes de renouvellement.

- Inclure www : cochez cette case si vous souhaitez que le certificat couvre également la version

www.votre-domaine.fr. - Inclure le webmail (facultatif) : utile si vous utilisez l’accès webmail de Plesk via une URL du type

webmail.votre-domaine.fr.

Validez ensuite en cliquant sur Installer. En quelques secondes, Plesk se connecte aux serveurs Let’s Encrypt, valide le challenge automatiquement, génère les fichiers et les applique au serveur web.

Vérification de la mise en place

Une fois l’installation terminée, revenez dans le menu principal du domaine et assurez-vous que l’option SSL/TLS support est bien cochée. Vous pouvez maintenant visiter votre site en utilisant l’URL sécurisée https://votre-domaine.fr.

Pour tester la qualité de l’installation, n’hésitez pas à utiliser l’outil SSL Labs de Qualys.

Forcer le HTTPS dans Plesk

Pour rediriger automatiquement tout le trafic HTTP vers HTTPS, suivez ces étapes :

- Dans la section de gestion du domaine, cliquez sur Paramètres d’hébergement.

- Cochez la case Rediriger automatiquement vers HTTPS.

- Validez en bas de page avec le bouton « OK » ou « Appliquer ».

À partir de ce moment, tous les visiteurs de votre site seront redirigés de façon sécurisée.

Renouvellement automatique du certificat Let’s Encrypt dans Plesk

Un des avantages majeurs de Plesk est que le renouvellement du certificat Let’s Encrypt est automatique. Il se fait par défaut tous les 30 jours pour assurer que la validité de 90 jours ne soit jamais dépassée.

Vous pouvez vérifier la date de validité de votre certificat à tout moment depuis l’interface, dans la section Certificats SSL/TLS du domaine.

Que faire en cas d’échec de renouvellement ?

- Assurez-vous que le domaine pointe correctement vers votre serveur (vérifiez les DNS).

- Vérifiez que le port 80 est bien ouvert (nécessaire pour la validation HTTP).

- Si vous utilisez un CDN (Cloudflare, par exemple), désactivez la protection temporairement lors de la demande de certificat.

Installer un certificat manuellement dans Plesk

Dans le cas où vous utilisez un certificat provenant d’une autre source (comme sslforfree.com ou une autorité commerciale), voici la procédure à suivre :

- Allez dans la section Certificats SSL/TLS du domaine.

- Cliquez sur « Ajouter un certificat ».

- Donnez un nom au certificat et collez les trois éléments suivants :

| Champ dans Plesk | Contenu à insérer |

|---|---|

| Certificat | Le contenu du fichier .crt |

| Clé privée | Le contenu du fichier .key |

| CA Certificate (Bundle) | Le contenu du fichier .ca-bundle si fourni (facultatif, mais recommandé) |

Une fois les fichiers insérés, validez. Retournez ensuite dans les paramètres d’hébergement du domaine et sélectionnez votre certificat dans la liste déroulante. Cochez à nouveau la case « Activer SSL/TLS ».

Résumé des avantages de Plesk pour le SSL

- Installation en quelques clics grâce à l’extension Let’s Encrypt intégrée

- Renouvellement automatique sans intervention

- Interface claire et centralisée pour tous les domaines

- Support natif d’Apache et Nginx avec configuration automatique

En résumé, si vous êtes sous Plesk, vous n’avez quasiment aucun obstacle technique pour proposer un site sécurisé à vos visiteurs. Et en combinant cette protection HTTPS avec de bonnes pratiques SEO, vous améliorez aussi votre positionnement dans les moteurs de recherche.

Bonjour,

j’ai renouvelé mon certificat SSL sur mon VPS OVH pour les différents domaines installés.

Avant renouvellement, pas de problème les sites apparaissaient comme sécurisés, mais depuis le renouvellement, ce n’est plus le cas, le certificat apparît pourtant comme valide.

Avez-vous une idée d’où cela peut-il venir ?

Merci,

Bonjour @Julie,

Si votre certificat dernièrement renouvelé est actif (il suffit de regarder la date de renouvellement). Votre procédure de renouvellement n’est pas à mettre en cause. Le problème vient certainement du contenu du site. Il y a de forte chance qu’il s’agisse de mixed contents, la plupart du temps des images qui sont toujours appelée sur leur adresse http ou de liens ou URLS toujours en http.

Il me semble qu’il y a une erreur concernant le renouvellement automatique du certificat. Il y a deux fois le répertoire letsencrypt dans la commande.

30 2 * * 1 /letsencrypt/letsencrypt-auto renew >> /var/log/le-renew.log

Bonjour,

effectivement le script de renouvellement va un niveau trop bas pour aller vers l’auto-renew. Nous corrigeons de ce pas.

Merci

Excellent tuto, facile à suivre et fonctionne parfaitement. Merci !