Dans le monde des bases de données, certaines notions sont si fondamentales qu’elles constituent le socle même de l’organisation des informations. Parmi elles, la clé primaire, ou primary key en anglais, occupe une place centrale. Invisible à l’utilisateur final, elle structure pourtant en profondeur les données, garantit leur intégrité, et conditionne la performance de nombreuses requêtes. Que vous soyez développeur, administrateur de base de données, analyste, ou simplement curieux du fonctionnement interne des systèmes d’information, comprendre ce qu’est une clé primaire est une étape incontournable. Dans cet article, observons sa définition, son rôle, ses usages concrets, ainsi que les meilleures pratiques pour l’utiliser efficacement dans vos projets de gestion de données.

Définitions de la clé primaire : Origine historique, structure et rôle

La clé primaire est une composante fondamentale du modèle relationnel, et son origine remonte à une époque où les systèmes informatiques étaient encore balbutiants dans leur manière de structurer l’information. Apparue dans les années 1970, cette notion trouve ses racines dans les travaux d’un chercheur visionnaire : Edgar Frank Codd, informaticien britannique alors employé au centre de recherche IBM de San José, en Californie. C’est en 1970, dans une publication révolutionnaire intitulée A Relational Model of Data for Large Shared Data Banks, que Codd introduit pour la première fois les concepts qui allaient transformer le monde du traitement de données. Il y propose un modèle fondé sur la logique des ensembles et la théorie des relations mathématiques, à la différence des systèmes hiérarchiques ou réseau alors en usage, comme IMS ou CODASYL.

Dans ce nouveau paradigme, chaque table (appelée alors « relation ») est constituée de lignes (ou tuples) et de colonnes (ou attributs). Pour assurer l’identification unique de chaque ligne, Codd établit la nécessité d’un identifiant univoque : C’est là que naît la notion de clé primaire. Cette structure devient immédiatement un point d’ancrage logique, garantissant à la fois la stabilité et la cohérence de l’ensemble du système relationnel. Dans les années qui suivent, l’idée est progressivement mise en œuvre dans les premiers prototypes de bases relationnelles, tels que System R (développé par IBM entre 1974 et 1977 à San Jose) et Ingres à l’université de Berkeley sous la direction de Michael Stonebraker. Ces projets posent les fondements des futurs systèmes de gestion de bases de données (SGBD) comme Oracle (lancé commercialement en 1979), DB2 (IBM, 1983) ou PostgreSQL (héritier direct d’Ingres dans les années 1990).

À mesure que les bases relationnelles s’imposent dans les années 1980 et 1990 comme la norme de l’industrie, la clé primaire devient un standard incontournable. Elle est intégrée dans les syntaxes SQL normalisées par l’ANSI et l’ISO, et adoptée dans tous les grands SGBD. Sa structure simple (un champ unique, souvent un entier auto-incrémenté) s’adapte parfaitement aux besoins des systèmes transactionnels de gestion, qu’il s’agisse de comptabilité, de logistique ou de CRM.

D’un point de vue structurel, une clé primaire est un ensemble minimal d’attributs nécessaires pour identifier de manière exclusive un enregistrement dans une table. Elle présente plusieurs caractéristiques essentielles :

- Unicité : chaque valeur dans ce champ doit être différente, assurant l’identification claire d’une ligne.

- Non-nullité : aucune ligne ne peut contenir de valeur vide pour cette clé, sous peine de rompre la logique d’identification.

- Indexation implicite : la plupart des moteurs de base de données créent automatiquement un index sur ce champ pour accélérer les requêtes.

- Nature simple ou composée : une clé primaire peut être formée d’un seul champ (clé simple) ou de plusieurs champs combinés (clé composée), selon la structure de la donnée à représenter.

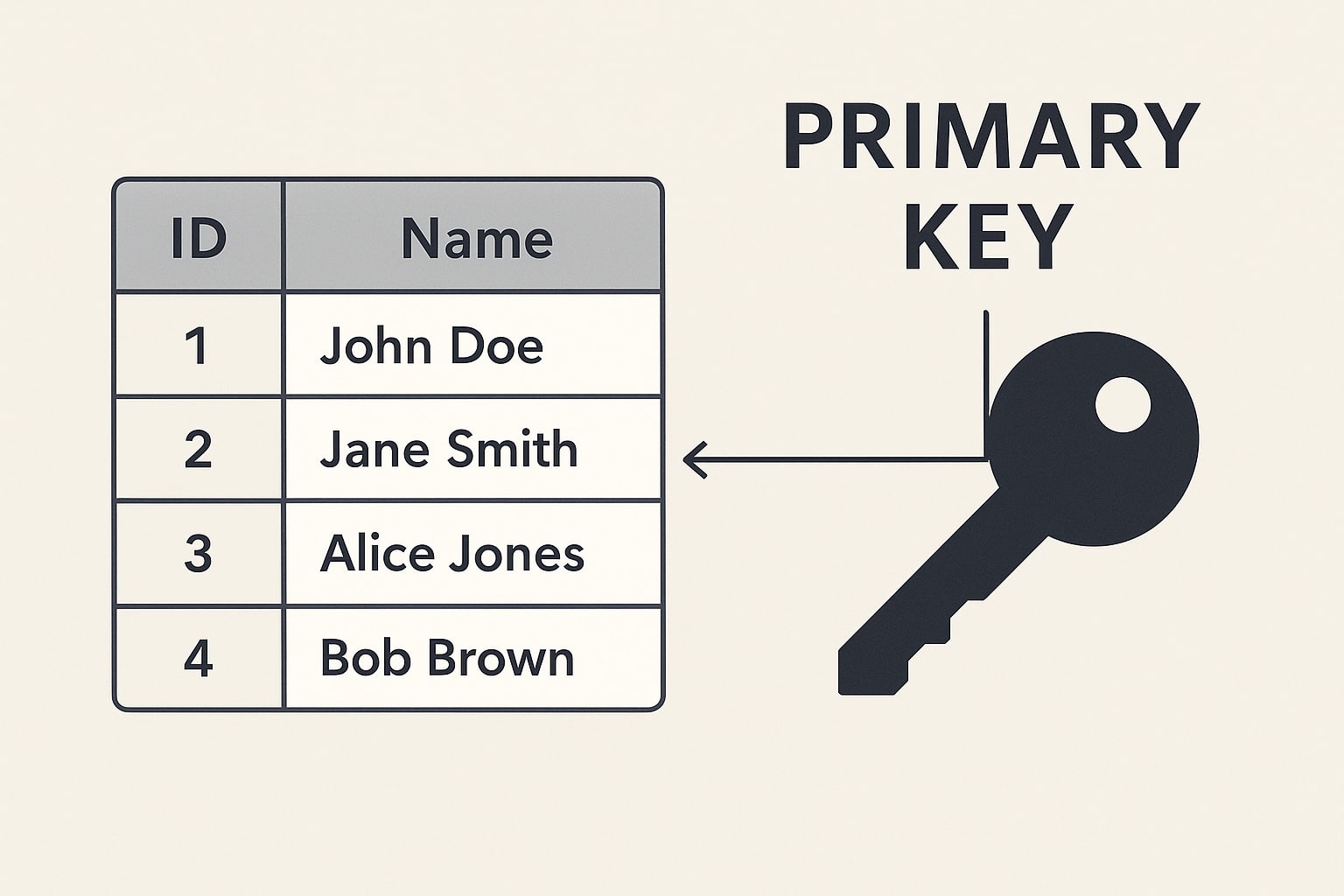

Voici un exemple concret, typique d’un modèle de base de données relationnelle :

CREATE TABLE clients (

id_client INT PRIMARY KEY,

nom VARCHAR(100),

email VARCHAR(255)

);

Dans cet exemple, chaque client se voit attribuer un identifiant unique via le champ id_client, qui joue ici le rôle de clé primaire. C’est ce champ que l’on utilisera ensuite pour établir des relations avec d’autres tables, comme une table commandes ou factures. Ce mécanisme relationnel s’inscrit dans une logique plus vaste appelée intégrité référentielle. Grâce à la clé primaire, il devient possible d’établir des liens stables entre les entités de la base, tout en empêchant l’apparition de données incohérentes ou redondantes. Elle devient ainsi un véritable pilier de la qualité des données.

Avec l’arrivée de l’informatique distribuée dans les années 2000, de nouvelles problématiques apparaissent, notamment autour de l’unicité globale des identifiants. C’est dans ce contexte que les clés primaires UUID (Universal Unique Identifier) gagnent en popularité. Elles permettent de garantir l’unicité même lorsque plusieurs bases de données indépendantes génèrent des enregistrements simultanément, comme dans les architectures microservices ou les applications mobiles synchronisées à distance. Enfin, la clé primaire ne se limite pas au monde SQL. Même dans des systèmes NoSQL comme MongoDB ou Cassandra, on retrouve une logique similaire. MongoDB, par exemple, impose un champ _id unique dans chaque document, qui joue le rôle de clé primaire. Dans Cassandra, la clé primaire est divisée en clé de partition et clés de clustering, permettant de gérer à la fois la distribution des données et leur tri à l’intérieur des partitions.

Pourquoi la clé primaire est-elle indispensable dans une base de données ?

Dans une architecture relationnelle bien conçue, la clé primaire joue un rôle fondamental, non seulement pour garantir l’unicité des enregistrements, mais aussi pour assurer la cohérence et la robustesse des opérations de manipulation des données. Elle agit comme un point d’ancrage logique et physique au sein de la table, et son absence compromettrait gravement la qualité et la maintenabilité du système de données. Au niveau technique, la clé primaire n’est pas simplement une contrainte : elle devient un élément structurant de la stratégie de stockage et d’accès aux données. Dans de nombreux moteurs de bases de données, elle influence la manière dont les lignes sont stockées sur disque (par exemple, dans les index B-Tree ou Hash) et détermine l’ordre naturel de parcours des tables lorsqu’aucun autre critère de tri n’est précisé.

Une autre fonction capitale de la clé primaire est son rôle dans la détection d’anomalies. Sans contrainte d’unicité, il devient possible d’insérer plusieurs lignes contenant des informations redondantes, ce qui ouvre la voie à des problèmes de synchronisation, de calcul erroné (dans les rapports ou agrégations), voire à des comportements inattendus dans des opérations de jointure ou de filtrage. Une clé primaire agit donc comme une garantie d’intégrité logique au niveau de la table elle-même. Sur le plan des performances, les clés primaires facilitent l’exécution de requêtes ciblées. Les index associés permettent de réduire considérablement les temps d’accès, notamment dans les requêtes par identifiant, qui sont souvent les plus fréquentes dans des applications métiers. Cela est particulièrement vrai dans les systèmes OLTP (Online Transaction Processing), où les opérations doivent être réalisées en millisecondes, avec des volumes de transactions parfois très élevés.

Dans des bases très volumineuses, le choix de la clé primaire impacte également les stratégies de partitionnement. Par exemple, dans PostgreSQL ou SQL Server, il est possible de partitionner une table selon la valeur d’un champ. Le fait de disposer d’une clé primaire stable et bien choisie facilite le partitionnement horizontal (sharding), en répartissant les lignes sur plusieurs partitions physiques tout en garantissant la capacité à les identifier de manière unique. La clé primaire est également incontournable dans les transactions ACID. En assurant que chaque ligne est identifiable de manière stable, elle permet au moteur de base de données de verrouiller uniquement les lignes concernées par une transaction (verrouillage granulaire). Cela réduit le risque de contention et améliore le parallélisme des écritures, notamment dans des systèmes fortement concurrents.

Dans les architectures modernes, comme les APIs RESTful ou les microservices, la clé primaire est souvent utilisée comme référence unique dans les URI d’accès. Elle devient alors un identifiant global, utilisé dans les routes des endpoints (/api/utilisateurs/12345), et doit donc rester stable et prédictible dans le temps. Les outils d’ETL (Extract, Transform, Load) et les systèmes de réplication, de sauvegarde ou de migration de données reposent eux aussi largement sur les clés primaires. Elles permettent de détecter les différences entre deux états d’une table, de gérer les conflits de synchronisation, et d’effectuer des mises à jour différentielles sans devoir comparer l’ensemble du contenu ligne par ligne.

Enfin, dans les systèmes intégrant des règles de sécurité ou de confidentialité, une clé primaire stable peut également être utilisée pour tracer les modifications effectuées sur un enregistrement. Par exemple, les logs d’audit conservent souvent une trace des opérations associées à un identifiant unique. Sans clé primaire, ces mécanismes de traçabilité deviennent imprécis, voire impossibles à maintenir.

Dans le contexte ci-dessous, la table commandes fait référence à la table clients à l’aide d’une clé étrangère. Cette relation n’est fonctionnelle que parce que la table clients possède une clé primaire clairement définie :

CREATE TABLE commandes (

id_commande INT PRIMARY KEY,

id_client INT,

date_commande DATE,

FOREIGN KEY (id_client) REFERENCES clients(id_client)

);

Cette structure permet non seulement d’assurer que chaque commande est liée à un client existant, mais elle autorise aussi des opérations avancées comme les jointures, la navigation relationnelle via des ORM (Object-Relational Mappers), ou les agrégations analytiques sur des volumes importants de données.

Bonnes pratiques, erreurs à éviter et évolutions autour des clés primaires

La conception d’une clé primaire peut sembler triviale, mais elle revêt en réalité une importance stratégique dans la stabilité, la performance et la maintenabilité d’un système de base de données. Une erreur dans sa définition peut affecter l’intégrité des données, alourdir les processus de requêtage ou encore créer des blocages dans les systèmes de synchronisation ou de migration. C’est pourquoi le choix et l’implémentation d’une clé primaire doivent être guidés par des principes techniques solides et des retours d’expérience éprouvés. La première règle fondamentale consiste à choisir un identifiant stable et pérenne. Dans les systèmes transactionnels, un identifiant ne doit jamais changer une fois assigné à une ligne. Utiliser des valeurs métiers telles que des adresses e-mail, des numéros de téléphone ou des noms d’utilisateur expose la base à des complications dès qu’un changement d’information est nécessaire. Ces champs peuvent être uniques à un instant donné, mais leur mutabilité en fait de mauvais candidats comme identifiants primaires.

La solution la plus répandue dans les systèmes relationnels est l’utilisation de valeurs numériques séquentielles. Dans MySQL, on parlera de AUTO_INCREMENT, dans PostgreSQL de SERIAL ou GENERATED, et dans Oracle de SEQUENCE. Ces identifiants sont simples, rapides à indexer, et garantissent l’unicité sans intervention externe. Ils sont souvent préférés dans des environnements centralisés ou mono-instance. Cependant, dans certains contextes modernes (notamment les architectures distribuées, les bases multi-tenant ou les systèmes nécessitant une forte résilience) ces identifiants auto-incrémentés montrent leurs limites. C’est là qu’entrent en jeu les UUID (Universal Unique Identifier), des identifiants de 128 bits générés de manière pseudo-aléatoire ou déterministe, garantissant leur unicité sans dépendre d’un compteur central. Très utilisés dans les architectures orientées microservices, les UUID permettent une génération indépendante, réduisant les points de contention entre instances ou bases réparties.

Exemple typique dans PostgreSQL :

CREATE TABLE utilisateurs (

id UUID PRIMARY KEY,

nom VARCHAR(100),

date_creation TIMESTAMP DEFAULT now()

);

Si les UUID sont robustes et sûrs du point de vue de l’unicité, ils ont un inconvénient non négligeable : leur longueur et leur complexité entraînent une surcharge mémoire et un ralentissement potentiel des index. Il convient donc de les réserver à des cas précis où la distribution des données ou la séparation des contextes d’exécution est essentielle. Une autre zone à risque concerne les clés primaires composées, c’est-à-dire formées de plusieurs colonnes. Bien qu’elles puissent s’avérer nécessaires dans certains modèles, notamment pour garantir une unicité contextuelle (par exemple, un identifiant unique par utilisateur ou par projet), elles alourdissent la gestion de la base, compliquent les jointures et rendent les migrations plus difficiles. Il est souvent préférable de leur préférer une clé technique simple (identifiant unique), quitte à imposer une contrainte d’unicité secondaire sur les colonnes combinées.

Sur le plan fonctionnel, une erreur fréquente consiste à confondre clé primaire et index unique. Un index unique interdit les doublons, mais autorise les valeurs nulles, ce qui n’est pas le cas d’une clé primaire. Cette dernière est une contrainte stricte qui impose à la fois l’unicité et la présence obligatoire de données. L’utiliser correctement permet d’éviter des comportements imprévus dans les processus de jointure ou d’insertion. Enfin, la clé primaire peut également jouer un rôle dans la gestion de la scalabilité horizontale. Dans les bases comme Cassandra, la clé primaire est utilisée non seulement pour identifier un enregistrement, mais aussi pour partitionner et organiser la distribution des données entre nœuds. Elle est souvent composée d’une clé de partition (qui détermine le nœud cible) et d’une ou plusieurs clés de clustering (qui organisent les données dans le nœud). Ce fonctionnement impose une modélisation précise en amont pour éviter les problèmes de déséquilibre ou de saturation d’un seul nœud. Dans MongoDB, chaque document possède une propriété _id qui agit comme clé primaire. Elle peut être définie manuellement ou générée automatiquement à l’aide d’un identifiant ObjectId. Ce champ, obligatoire et unique dans la collection, assure une identification immédiate du document, et est utilisé pour toutes les opérations de lecture, mise à jour ou suppression. L’optimisation des performances en dépend directement, surtout sur des collections de grande taille.

À l’ère du big data, des APIs massivement parallèles et des bases multi-régionales, la clé primaire ne peut plus être choisie au hasard. Elle est au croisement de nombreuses dimensions : performances, gouvernance des données, sécurité, scalabilité et auditabilité. Une définition rigoureuse, pensée dès les premières étapes de la modélisation, constitue un investissement sur le long terme pour la stabilité et l’efficacité du système tout entier.

0 commentaires