Il n’est pas rare de voir la commande chmod 777 recommandée sur des forums d’entraide ou dans certains tutoriels techniques, présentée comme un raccourci efficace pour résoudre un problème de droits sur un fichier ou un dossier. Cette solution, en apparence pratique, masque pourtant une configuration particulièrement risquée sur un serveur web. Derrière cette simplicité se cachent de réelles failles potentielles, souvent sous-estimées. Pour saisir pourquoi l’usage de chmod 777 pose problème, il est nécessaire de comprendre le fonctionnement des permissions Linux et les impacts concrets d’un tel choix de « chmod« .

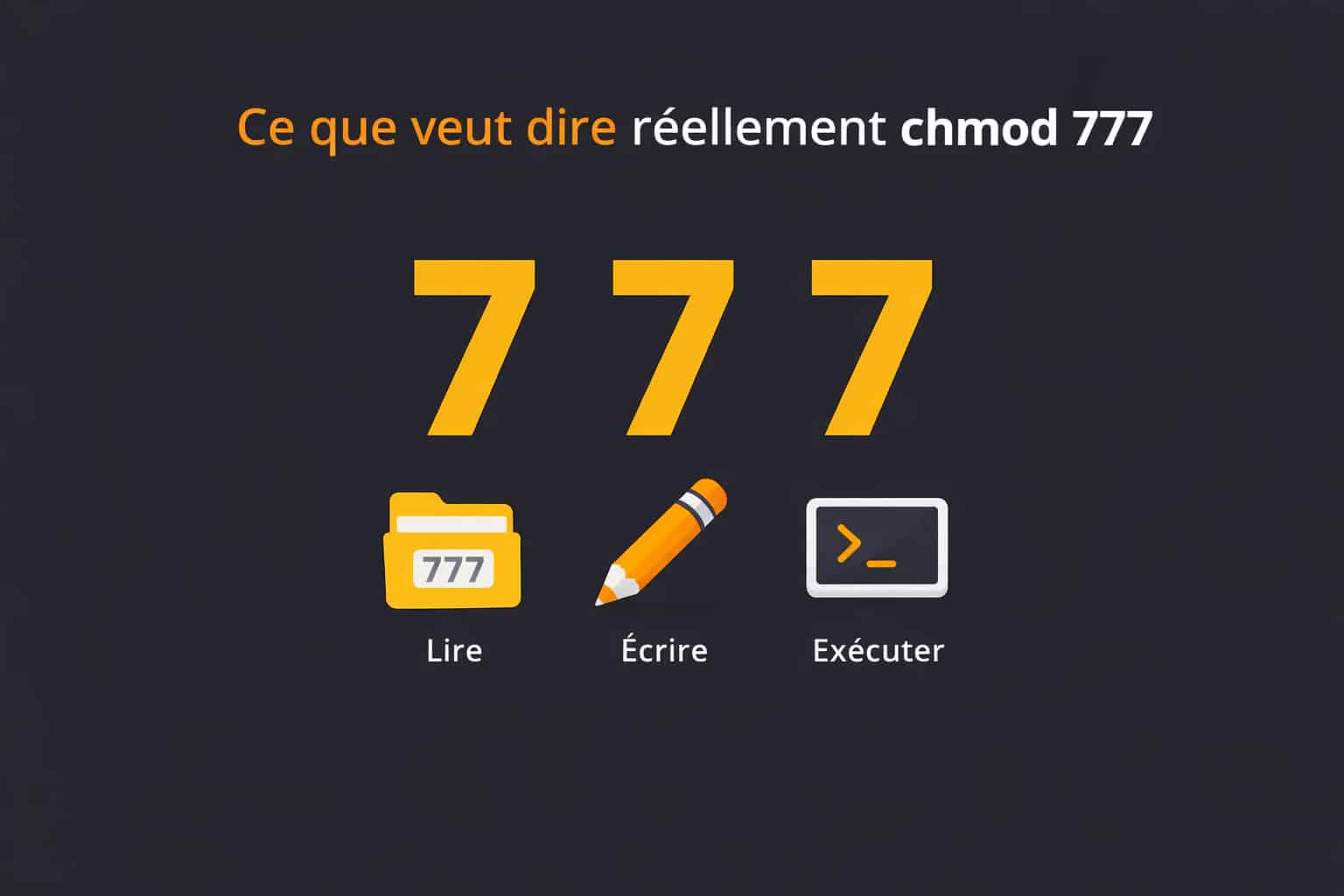

Ce que veut dire réellement chmod 777

La commande chmod permet de modifier les droits d’accès d’un fichier ou d’un répertoire sur un système Linux ou Unux. Elle agit directement sur la manière dont le système autorise (ou refuse) la lecture, la modification ou l’exécution d’un élément du système de fichiers. Lorsqu’elle est utilisée en mode octal, comme dans le cas de chmod 777, les permissions sont définies à l’aide de trois chiffres, chacun correspondant à une catégorie précise d’utilisateurs. Ces trois chiffres représentent respectivement :

- Le premier chiffre : Les permissions accordées au propriétaire du fichier, généralement l’utilisateur qui l’a créé ou qui en est responsable ;

- Le deuxième chiffre : Les permissions appliquées au groupe associé au fichier, regroupant plusieurs utilisateurs partageant des droits communs ;

- Le troisième chiffre : Les permissions accordées à tous les autres utilisateurs du système.

Chaque chiffre est calculé à partir de l’addition de trois types de droits fondamentaux :

4: le droit de lecture (r), qui permet de consulter le contenu d’un fichier ou de lister un répertoire2: le droit d’écriture (w), qui autorise la modification ou la suppression d’un fichier1: le droit d’exécution (x), indispensable pour lancer un script ou accéder au contenu d’un dossier

Lorsque ces trois droits sont additionnés, on obtient la valeur maximale de 7 (4 + 2 + 1). Ainsi, la commande chmod 777 signifie concrètement :

- 7 pour le propriétaire : Lecture, écriture et exécution sans restriction ;

- 7 pour le groupe : Mêmes droits complets ;

- 7 pour tous les autres utilisateurs : Accès total également.

En pratique, cela revient à autoriser n’importe quel utilisateur ou processus du système à lire, modifier ou exécuter le fichier ou le répertoire concerné, sans aucune distinction. Ce type de configuration supprime toute barrière de protection au niveau du système de fichiers et neutralise le mécanisme de permissions prévu par Linux.

Dans un environnement de développement local, isolé et non exposé, certains développeurs peuvent être tentés d’utiliser temporairement ce réglage pour éviter des blocages liés aux droits. Même dans ce contexte, cette pratique reste discutable. En revanche, sur un serveur web en production, accessible depuis Internet, l’utilisation de

chmod 777devient particulièrement problématique, car elle ouvre la voie à des abus, des modifications non autorisées et des failles exploitables par des scripts ou des utilisateurs malveillants.

Les risques concrets liés à chmod 777

Attribuer des permissions en 777 peut sembler être une solution rapide pour résoudre un problème de droit d’accès. Mais cette approche, souvent adoptée par manque de compréhension du système de permissions Linux, engendre bien plus de dangers que d’avantages. Elle revient à supprimer toute forme de protection autour d’un fichier ou d’un répertoire, rendant le système vulnérable à des actions involontaires ou malveillantes. Voici les principaux risques que vous encourez en appliquant cette permission à vos fichiers sur un serveur web.

1. Exposition totale du fichier à tout le système

La première conséquence directe du chmod 777 est l’ouverture complète du fichier ou du dossier à tous les utilisateurs du système, qu’ils soient légitimes ou non. Cela inclut les comptes utilisateurs, les processus système, les scripts tiers, ou encore les bots automatisés.

- Lecture non autorisée : Un fichier contenant des informations sensibles (ex : fichiers de configuration, identifiants de base de données, clés API, tokens d’authentification) peut être facilement ouvert par n’importe qui ayant accès au serveur Web. Ces données peuvent ensuite être copiées ou utilisées à des fins malveillantes ;

- Écriture libre : La possibilité d’éditer ou d’écraser un fichier ouvre la voie à des altérations imprévues. Un utilisateur malveillant pourrait injecter du code dans un fichier PHP ou remplacer le contenu d’un fichier JavaScript avec un script de tracking ou de redirection ;

- Exécution non maîtrisée : Tout fichier marqué comme exécutable peut être lancé par n’importe quel utilisateur. Cela permet par exemple de faire tourner un script dangereux ou d’exploiter une faille logicielle en injectant un processus non contrôlé.

Autrement dit, avec chmod 777, votre fichier devient un point d’entrée possible pour n’importe quel acteur sur le système, qu’il soit interne ou externe, humain ou automatisé.

2. Failles de sécurité potentielles via le serveur web

Lorsqu’un fichier ou un répertoire aux droits 777 est accessible via le serveur web (Apache, Nginx…), les conséquences peuvent rapidement devenir critiques. Le serveur étant souvent configuré pour exécuter certains fichiers (comme les scripts PHP ou les fichiers CGI), les permissions excessives offrent une opportunité directe à toute personne ayant la capacité d’envoyer ou modifier un fichier sur le système.

- Un fichier malveillant uploadé dans un dossier en 777 (par exemple via un formulaire d’upload non sécurisé) pourra être exécuté sans restriction. Ce type d’attaque est courant pour injecter des web shells, permettant aux attaquants de prendre le contrôle du serveur.

- Un fichier existant essentiel, comme

index.phpou.htaccess, pourrait être modifié à distance pour rediriger les visiteurs, afficher du contenu pirate ou interférer avec le comportement du site.

Dans de nombreux cas répertoriés de piratage de sites web, notamment les attaques de type « defacement » ou les injections de backdoors, les permissions trop permissives ont joué un rôle majeur en facilitant l’exploitation. Les scanners automatisés à la recherche de dossiers vulnérables sont capables de détecter ces faiblesses en quelques secondes.

3. Non-respect du principe du moindre privilège

Le principe du moindre privilège est une règle fondamentale en sécurité informatique : chaque élément du système ne doit disposer que des droits strictement nécessaires à son fonctionnement. En attribuant un chmod 777, on fait exactement l’inverse : on donne un accès total à tout le monde, sans considération du rôle réel du fichier ou de la personne qui y accède. Quelques exemples d’abus fréquents :

- Un fichier de configuration (.env, config.php) n’a jamais besoin d’être exécutable ni accessible à d’autres utilisateurs que le propriétaire.

- Un dossier d’upload ne doit pas être accessible en écriture par tout le monde, mais uniquement par le processus PHP (ou le serveur) configuré pour gérer ces transferts.

- Un script d’installation ne devrait être exécutable que temporairement, puis désactivé ou supprimé une fois la configuration terminée.

Ignorer cette approche prudente, c’est multiplier les vecteurs d’attaque, faciliter les erreurs humaines et rendre le système plus fragile face aux intrusions ou aux fuites de données.

4. Perte de contrôle en cas de multi-utilisateurs

Dans un environnement multi-utilisateurs – comme un hébergement mutualisé ou un serveur géré par plusieurs développeurs – les conséquences d’un chmod 777 sont encore plus lourdes. Les fichiers deviennent accessibles et modifiables par tous les autres utilisateurs du système, même s’ils n’ont rien à voir avec le projet concerné.

- Un autre utilisateur pourrait accéder à des données confidentielles, volontairement ou par erreur ;

- Un simple script lancé par un autre développeur pourrait effacer ou corrompre des fichiers qui ne lui appartiennent pas ;

- En cas de malware ou d’infection sur un autre projet hébergé, les fichiers en 777 deviennent des cibles faciles pour la propagation.

Dans ce type d’environnement, les droits doivent être gérés avec précision, en combinant les permissions chmod avec des groupes Unix spécifiques (chown, chgrp), afin de maintenir une séparation claire des responsabilités et des accès. Enfin, il est important de souligner que même si vous êtes seul administrateur d’un serveur, les processus automatisés (robots, services tiers, injections via API) peuvent devenir des « utilisateurs » indirects exploitant ces permissions excessives. L’ouverture totale offerte par chmod 777 dépasse largement le simple cadre humain.

Des alternatives plus sûres à chmod 777

Face à une erreur de permission sur un serveur web, il peut être tentant d’utiliser la commande chmod 777 pour « débloquer » la situation. Pourtant, cette solution simpliste crée souvent plus de problèmes qu’elle n’en résout. La véritable bonne pratique consiste à attribuer des permissions précises, adaptées au rôle de chaque fichier ou dossier, et au type d’utilisateur ou de processus qui y accède. Il ne s’agit pas de restreindre par principe, mais de maîtriser qui fait quoi, et surtout, qui ne peut pas faire quoi. Voici quelques cas concrets d’usage courants dans un environnement de développement ou de production web, avec les permissions recommandées et leurs justifications :

| Cas d’usage | Permission recommandée | Pourquoi ? |

|---|---|---|

| Fichier PHP d’un site Internet | 644 | Le serveur web a uniquement besoin de lire le fichier pour l’interpréter. Le propriétaire peut modifier le code si nécessaire, mais les autres n’ont pas besoin de ce droit. Cela évite tout risque d’altération involontaire ou malveillante. |

| Dossier contenant des fichiers uploadés (ex : /uploads) | 755 (ou 775 selon le groupe) | Le dossier doit être accessible par le serveur pour permettre la lecture et l’enregistrement de fichiers. En l’associant au bon groupe (par exemple www-data), le droit d’écriture est accordé uniquement au serveur et non à tous les utilisateurs du système. |

| Script bash ou fichier exécutable (ex : deploy.sh) | 700 ou 750 | Ces scripts sont souvent réservés à l’usage de l’administrateur ou d’un groupe spécifique. Les rendre exécutables uniquement par leur propriétaire (et éventuellement le groupe) empêche toute exécution par des tiers non autorisés. |

| Fichier de configuration sensible (ex : .env, config.php) | 600 | Ces fichiers contiennent des données critiques : identifiants de base de données, clés API, tokens, etc. Ils doivent être accessibles en lecture/écriture uniquement par le propriétaire, et totalement invisibles aux autres utilisateurs du système. |

Ce tableau montre que les alternatives à chmod 777 ne sont pas plus compliquées à mettre en œuvre : elles nécessitent simplement de connaître la finalité du fichier et l’utilisateur qui doit y accéder. En combinant les bonnes permissions avec les bons groupes d’utilisateurs, on peut obtenir une configuration à la fois fonctionnelle et sécurisée. Une commande complémentaire à chmod est chown, qui permet de modifier le propriétaire (user) et le groupe (group) d’un fichier. C’est particulièrement utile sur un serveur web, où les fichiers doivent souvent appartenir à l’utilisateur ou au groupe utilisé par le serveur HTTP (comme www-data sur Debian/Ubuntu, ou apache sur CentOS/RHEL) :

chown www-data:www-data fichier.txtCette commande attribue le fichier à l’utilisateur www-data et à son groupe, permettant ainsi au serveur de le lire ou de l’écrire selon les permissions définies. Enfin, dans certaines situations (comme lors de l’installation d’un CMS ou d’une mise à jour logicielle), vous pourriez être temporairement obligé d’ouvrir les droits en écriture sur un dossier. Dans ce cas, vous pouvez attribuer un droit plus large de manière provisoire :

chmod 775 /var/www/html/uploadsMais il est essentiel de revenir à une configuration plus restrictive une fois l’opération terminée, en supprimant les droits d’écriture au groupe ou aux autres utilisateurs si cela n’est plus nécessaire. Un oubli à ce niveau peut créer une faille persistante.

Ainsi, maîtriser les permissions, c’est anticiper les usages, les utilisateurs concernés et les risques potentiels. Cela permet de construire un environnement de travail sécurisé, cohérent, et plus robuste face aux attaques ou erreurs humaines.

0 commentaires